Dzisiaj przedstawimy Tobie w przystępny sposób darmowe narzędzia hakerskie dostępne w systemie operacyjnym Kali Linux 2.0. Hierarchia aplikacji od czasów bardzo popularnego kiedyś systemu BackTrack Linux nieco się zmieniła. W obecnej dystrybucji wszystkie programy zostały posegregowane w 12 ogólnych kategoriach. Niektóre sekcje posiadają dodatkowe podkategorie segregujące aplikacje.

Zwróć uwagę na wersję swojego systemu dla hakerów, ponieważ odmienne edycje posiadają różną ilość aplikacji. Przykładem może być Kali Linux 2016.1 w wersji Light. Zajmuje ona jedynie 800 megabajtów na dysku twardym, jednak jest pozbawiona praktycznie całkowicie wszystkich narzędzi pentesterskich. Ta dystrybucja dedykowana jest dla osób, które lubią dostosowywać system operacyjny całkowicie pod siebie. W dzisiejszym artykule demonstrujemy aplikacje zawarte przez autorów w pełnej wersji systemu.

Narzędzia w Kali Linux 2.0

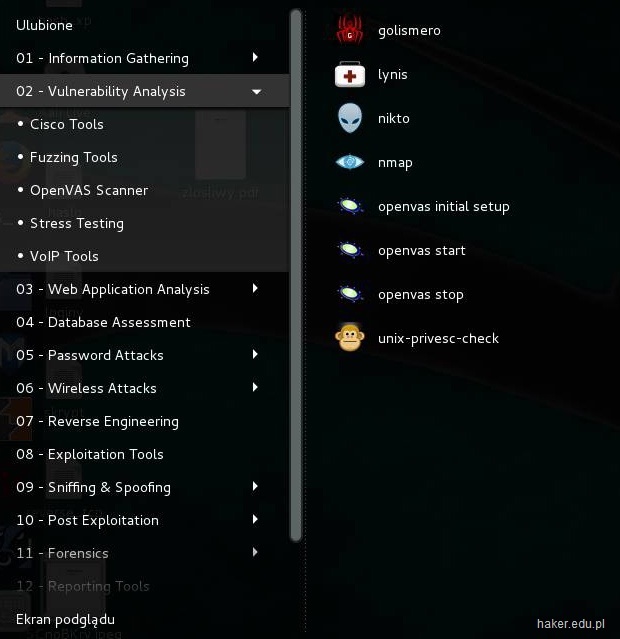

W systemie operacyjnym Kali Linux w wersji 2016.1 narzędzia i skrypty zostały w logiczny sposób posegregowane w szereg kategorii. W obecnej wersji jest ich 13 i odzwierciedlają opisowo zastosowanie aplikacji w nich zawartych. Przejdźmy do ich krótkiego opisania.

01 Information Gathering

W zakładce Information Gathering znajduje się zbiór aplikacji służących najczęściej do pierwszej fazy badania systemów i urządzeń sieciowych. Znajduje się tutaj dużo narzędzi do zbierania informacji takich jak skaner portów nmap w zakładce Network & Port Scammers lub pakiet do białego wywiadu Maltego (OSINT Analysis).

02 Vulnerability Analysis

Po zebraniu odpowiedniej ilości informacji o celu, audytor bezpieczeństwa rozpoczyna korzystanie z skanerów podatności. W sekcji Vulnerability Analysis systemu Kali Linux znajdziesz znane już z kilku lekcji skanery luk takie jak nikto lub OpenVAS. Alternatywą którą warto doinstalować i przetestować sobie jest świetny kombajn Nessus.

Ponadto w tej sekcji znajdziesz narzędzia do stress testingu, którymi można sprawdzić odporność serwera na ataki odmowy usługi DDos.

03 Web Application Analysis

Ta sekcja narzędzi pomoże Tobie w badaniu zabezpieczeń stron www i serwerów internetowych. Znajdziesz tutaj zarówno programy do zbierania informacji o celu, proxy, skanery podatności jak i programy wykorzystywane już do samego ataku hakerskiego.

Więcej informacji na temat atakowania stron internetowych znajdziesz na naszym kanale na YouTubie w darmowym kursie ataków i zabezpieczania stron internetowych:

Do najpopularniejszych z tej sekcji programów należą Burp Suite, owasp-zap, sqlmap, skipfish i WebScarab.

04 Database Assessment

W tej kategorii aplikacji odnajdziesz programy umożliwiające Tobie pracę ze zdalnymi bazami danych. Również tutaj znajdują się narzędzia do takich ataków jak SQL Injection lub brute-force skierowanych przeciwko silnikom baz danych. Za ich pomocą możesz przetestować siłę haseł użytkowników systemów bazodanowych, którymi się opiekujesz. Jednym z ciekawszych narzędzi jest sqlninja/sqlmap, jsql i HexorBase.

05 Password Attacks

Zbiór tych programów może posłużyć Tobie do łamania haseł za pomocą ataków słownikowych i brute-force. Znajdują się tutaj również narzędzia do tęczowych tablic, łamania hashy md5/sha-1 lub po prostu generowania zbioru potencjalnych haseł.

Warto zwrócić uwagę na następujący podział:

- Offline Attacks – programy służące do łamania lokalnych haseł/hashy/archiwów RAR, które pozyskałeś z pewnych źródeł takich jak bazy danych,

- Online Attacks – programy służące do ataków zdalnych np: na formularze logowania za pomocą protokołu HTTP, baz danych, hostingu lub serwera FTP.

Aplikacjami na które warto tutaj zwrócić uwagę są: hashcat, johnny, ophcrack, samdump2, hydra, crunch.

06 Wireless Attacks

W grupie Wireless Attacks znajdują się programy dedykowane do badania i łamania zabezpieczeń sieci bezprzewodowych. Nie są one zaprojektowane tylko do badania zwykłych sieci wifi (802.11), ale i bluetooth, nfc i innych. Do narzędzi wartych uwagi należy aircrack-ng, kismet, mdk3, reaver, bully (łamanie pin), bluelog, mfoc i chirp.

07 Reverse Engineering

Jeśli jesteś programistą to na pewno nie jest Ci obce pojęcie debugger. W sekcji Reverse Engineering znajdziesz zbiór świetnych narzędzi do badania kodu maszynowego aplikacji zarówno tych mobilnych jak i dedykowanych na systemy operacyjne takie jak Microsoft Windows. Za ich pomocą możesz wykrywać i analizować luki w aplikacjach takie jak buffer overflow, pisać hacki i cracki do gier i programów lub analizować malware.

Do ciekawych aplikacji z tej sekcji należy edb-debugger, flasm, NASM shell i ollydbg.

08 Exploitation Tools

W tej sekcji znajdziesz programy do eksploracji systemu operacyjnego, który audytujesz. W prostszy sposób mówiąc, wykorzystując informacje zebrane w fazie rekonesansu właśnie do ataku za pomocą tych programów. Wartym uwagi jest Metasploit Framework, armitage, searchsploit, social engineering toolkit i sqlmap. Na temat tego pierwszego znajdziesz świetny tutorial na stronie wpisując w Google frazę Metasploit Unleashed.

09 Sniffing & Spoofing

W tej sekcji znajdziesz sniffery służące do nasłuchiwania informacji przepływających w sieciach komputerowych. Oprócz nich w sekcji Spoofing and MITM znajdują się programy do fałszowania pakietów, ataków na SSL, MITM i wiele innych. Do programów godnych uwagi należy ettercap-graphical, mitmproxy, responder, wireshark i sslstrip.

10 Post Exploitation

Programy tutaj znajdujące się służą do kontrolowania już zaatakowanego systemu zupełnie. Służą głównie do tworzenia tylnych furtek (trojanów) i proxy maskujących. Kategoria Post Exploitation dzieli się na:

- OS Backdoors – programy i skrypty służące do tworzenia trojanów umożliwiających zdalną kontrolę nad systemem,

- Tunneling & Exfiltrating – programy służące do tunelowania i ukrywania własnej tożsamości,

- Web Backdoors – shelle typu webowego.

Ciekawymi aplikacjami są proxychains, weevely, backdoor-factory, dbd i nishang.

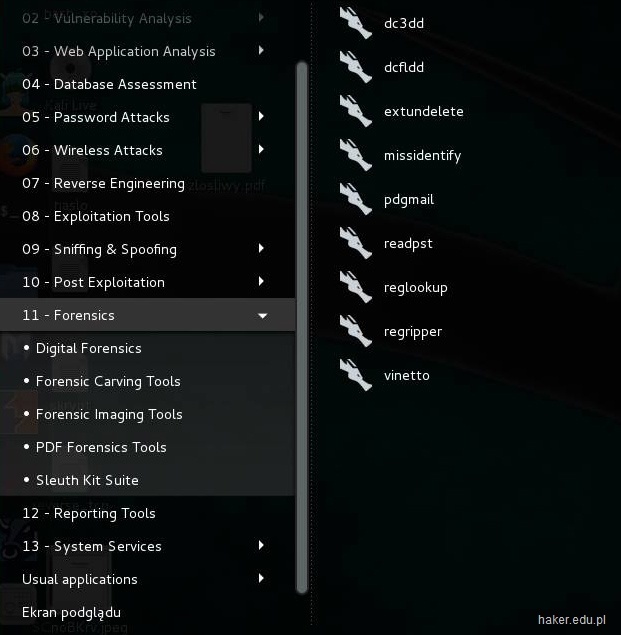

11 Forensics

W tym dosyć pokaźnym zbiorze znajdziesz programy typowe dla służb śledczych i mundurowych takich jak policja. Możesz je wykorzystać do zabezpieczania do dalszej analizy nośników danych. W późniejszej fazie możesz oczywiście rozpocząć ich badanie. Funkcjonalność narzędzi z sekcji informatyki śledczej na tym się nie kończy. Za ich pomocą możesz zebrać olbrzymią ilość bardzo szczegółowych informacji na temat badanego systemu operacyjnego, połączeń sieciowych, urządzeń i pamięci operacyjnej.

12 Reporting Tools

Zbiór programów do tworzenia raportów dotyczących bieżącego testu zabezpieczeń. Znajdziesz tutaj również prosty notatnik keepnote i program do nagrywania pulpitu o nazwie recordmydesktop.

13 System Services

Tutaj znajdują się usługi systemowe, które możesz jednym kliknięciem uruchomić. Z niewiadomych mi przyczyn w obecnej wersji Kali Linux 2016.1 brakuje tutaj często używanego serwera Apache i MySQL.

Usual applications

W tej sekcji znajduje się bogaty zbiór często używanych aplikacji Linux. Wśród nich znajdziesz wiele odpowiedników znanych Tobie z systemu Microsoft Windows

Podsumowanie programów Kali Linux 2.0

W dzisiejszym wpisie przedstawiłem Tobie kategorie aplikacji zainstalowanych domyślnie w systemie Kali Linux w wersji 2016.1. Zwróć uwagę, że podczas przygody Twojej z naszym blogiem pojawiły się również zupełnie inne narzędzia w menu systemu nie uwzględnione.

Wynika to z faktu, że nie wszystkie z nich zostały umieszczone w menu kontekstowym z aplikacjami systemu. W celu wywołania niektórych z nich należy udać się do terminala i wpisać po prostu ich nazwę. Pamiętaj że wiele informacji na temat danego narzędzia uzyskasz w konsoli wykorzystując podręcznik systemowy man lub parametr pomocy (najczęściej -h).

Być może zainteresuje Cię jeszcze nasza darmowa szkoła hakerów Kali Linux lub sposób na poznanie hasła sieci Wi-Fi. Jeśli wpis się podoba to zostaw komentarz, natomiast jeśli chcesz być na bieżąco pamiętaj również o zlajkowaniu naszego Facebooka #HakerEduPL. To już koniec wpisu o programach Kali Linux. Powodzenia w swojej edukacji! 🙂

U mnie brakuje np Openvas jak w konsoli wpisuje tez sie nie otwiera ale w talogu etc go znalazlem tylko jak go uruchomic… mniejsza … jakos wkoncu sie dowiem:P a z tym meterpreterem gdy sesja byla otwarta i nie pojawial sie meterpreter> bylo trzeba wpisac komende sessions -i 1 i pojawial sie meterpreter> 🙂 mogl bys cos napisac o kodowaniu payloada aby nie byl wykrywalny przez antywiirusa i zapore ? wiem ze sie da i probowalem ale na stronie testujacej nadal23/55 antywir go wykrywaja czy jest jakas metoda? akurat znajomy pozwolil mi na audyt swojego kompa mam jego zgode pisemna w razie jakis komplikacja oraz umowa jest taka ze informuje go na bierzaca z postepami 🙂 chce sie do tego dokladnie przygotowac ale skanujac nessusem nie wykrylem zadnych „grubszych podatnosci” wiem ze jego mlodsza siostra czesto pobiera dodatki do gier typu sims z meila wiec moze jakis payload przez maila ale tu wlasnie pojawia sie problem co zrobic aby avas go nie wykryl bo z moich obserwacji wynika ze to wlasnie jego uzywa oraz win8.1 jakies porady? Umowilismy sie ze do 1 wrzesnia mam czas a pozniej jezeli nie odczytam pliku ktory zapisal na dysku c pod nazwa piwo to krata piwa laduje w jego rekach:P moge liczyc na jakas pomoc:P? piwo wysle pocztą:P Pozdrawiam KIM

Sorry, ze tak ni z gruchy ni z pietruchy, ale czy jest sposob zeby wlamac sie komus na twittera nie znajac emailu ani hasla?

Nie, to przestępstwo. Cyberprzestępcy zazwyczaj wykonują w takich przypadkach atak phishingowy.

a jak to jest np z formularzem gdy nie ma go zapisanego w postaci <form id=”login_form” action= ??? jak go znalezc zeby podstawic login.php? np patrzylem ostatnio na kilka bankow i na stronie logowania ipko go nie ma co go zastepuje? czy moze jest gdzies ukryty? w ktorym miejscu powinno byc przekierowanie aby zapisywalo logi? czy moze to jakis inny rodzaj formularza logowania ? Pozdrawiam

Najlepiej zbadać formularz za pomocą lokalnego proxy. Wtedy dowiesz się co naprawdę dzieje się z danymi, w jaki sposób są wysyłane no i oczywiście gdzie. Przykładem może być aplikacja napisana w Javie o nazwie Burp Suite lub Fiddler. W naszym kursie wideo WAP na YouTube jest trochę na ten temat.

Moglbys zrobic artykul o „Evil Twin”. Nie wiesz moze czy mozna sie przed tym jakos zabezpieczyc?

https://www.haker.edu.pl/2016/03/01/fake-wifi-i-wifiphisher-ap/

+

http://www.cs.ucf.edu/~czou/CNT4704-15/Erich-CCNC13.ppt (jakiś materiał akademicki)

+

najlepszą obroną byłoby używanie VPN. Pracownicy właśnie po to się łączą po VPN w przypadku pracy zdalnej lub poza firmą.

Jest może gdzieś dostępny jakiś spis co robi dane narzędzie ?

Na tym blogu w innych wpisach i na kanale YT jest opisanych dużo z tych narzędzi.

Czy w Kali Linux obsługuje klastry komputerów i jak ewentualnie ten cały sprzęt komputerowy zamontować w całość?

Dziękuje!

Trochę nie ma sensu cloud computing w przypadku Kali Linuksa, ponieważ ile aplikacji w nim zainstalowanych wspiera obliczenia rozproszone? Ja nie znam żadnej. Musiałbyś sam implementować rozwiązanie.

Jak zbudować klaster obliczeniowy dla Kali Linux ?

Jak skonstruować i skonfigurować?

Dzięki!

Czy można połączyć kilka komputerów w 1 w Kali Linux?

Są dodatki ďo linuxa które umożliwiają zrobienie klastra czy działa to Kalim?