Dzisiaj film wyjątkowy. Przyjrzymy się narzędziom hakerskim dostępnym w systemie operacyjnym Kali Linux. Oczywiście wybraliśmy te dedykowane dla audytorów stron internetowych z naciskiem na zaawansowane skanery luk. Na liście znalazły się takie perełki jak Vega Vulnerability Scanner, Wappalizer, Nikto 2, clusterd, wpscan, Paros, skipfish, HexorBase, nmap, hashcat. Wszystkie demonstrowane narzędzia, które wybraliśmy są w pełni darmowe.

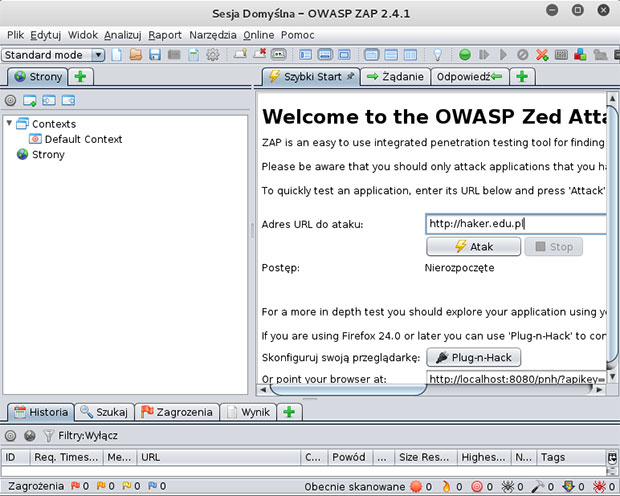

Mimo faktu, że zademonstrowaliśmy tylko kilkanaście popularnych programów dla hakerów materiał poradnika wideo jest dosyć długi i trwa aż 00:32:25. Pominęliśmy oczywiście aplikacje Kali Linux wykorzystane już wcześniej w kursie takie jak beef-xss, Burp Suite, jSQL Injection lub sqlmap. Jest oczywiście dużo więcej świetnych darmowych aplikacji, takich jak lubiany przez niektórych kombajn audytorski OWASP ZAP, w3af lub WebScarab Framework. Ile by wtedy trwał kurs… 🙂

Poradnik filmowy o narzędziach hakerskich

Poniżej znajduje się wideo prezentujące podstawowe użycie wszystkich ciekawych naszym narzędzi dla audytorów bezpieczeństwa (z naciskiem na skanery podatności).

Lista programów Kali Linux z wideo

Chyba każdy racjonalny człowiek zgodzi się, że nie ma co opisywać wszystkich tych aplikacji. W klarowny sposób ich podstawowe użycie zostało zaprezentowane już w materiale wideo na naszym kanale. Jednak w celu uszeregowania wiedzy umieszczany tylko skrótowy opis, bo być może ktoś kiedyś będzie chciał sobie przypomnieć nazwę któregoś z nich.

- Vega Vulnerability Scanner (skaner luk),

- Paros (lokalne proxy i skaner),

- skipfish (skaner luk),

- wpscan (skaner podatności WordPress),

- Nikto 2 (ogólny skaner podatności),

- nmap (skaner portów),

- Wappalizer (identyfikacja CMS),

- clusterd (identyfikacja serwerów Java),

- hashcat (łamanie haseł i hashy),

- HexorBase (klient baz danych np: MySQL + brute-force).

Praca domowa

-> Zadanie 1

Zapoznaj się w własnym zakresie z innymi narzędziami dostępnymi w najnowszej wersji Kali Linux 2016. Na szczególną uwagę zasługuje OWASP ZAP, w3af i webscarab. W użyciu przypominają nieco poznanego już Burp Suita. Wiele informacji o jednym z nich znajdziesz na stronie projektu OWASP Zed Attack Proxy.

Podsumowanie o programach hakerskich

Na rynku istnieje wiele narzędzi informatycznych dedykowanych do testowania bezpieczeństwa aplikacji internetowych. Znajdziesz wśród nich zarówno rozwiązania komercyjne jak i darmowe. W kursie skupialiśmy się na ręcznym audycie bezpieczeństwa, ponieważ istnieje w świecie rzeczywistym zjawisko tzn. false negative. Polega ono na niepoprawnym klasyfikowaniu zagrożenia (nie stwierdzeniu jego).

Przeciwieństwem jest false positive, czyli wykrywanie potencjalnych luk przez oprogramowanie audytorskie w miejscach w których ich tak naprawdę nie ma. Czasami może się nawet zdarzyć, że są to celowe pułapki zastawione na cyberprzestępców nazwane honeypot’ami.

Ostatecznie to zawsze na zespole bezpieczeństwa pozostaje kwestia rozstrzygnięcia co jest naprawdę groźne i wymaga naprawy, a co też nie. Właśnie z tego powodu chcielibyśmy, abyś zawsze najpierw uczył się teoretycznych rozważań, a dopiero później używał zautomatyzowanych narzędzi. Nie bądź jak script kiddie! Powodzenia w zadaniu domowym! 😉

Świetna robota, więcej tego typu filmików 😉

Mam takie ciekawe pytanie: czy mozna wyczyścić drugiemu komputerowi -np. na drugim koncu PL (tylko dlatego, aby komputery sie nie „znały”, tzn nie były w zaden sposob ze soba polaczone, (np.: poprzez wspólną sieć/router-internet czy coś))- z przegladarki intenetowej np.: historie przegladania, zapisane hasła, loginy, dane, zakładki? Czy moze dzisiejsza informatyka jeszcze tego nie dosiegnela?

Wątpliwe, że można bo jest to trudne nawet w tej samej sieci. Jednak w przeszłości pewne starsze przeglądarki internetowe posiadały podobnego typu luki umożliwiające nawet odczytanie historii przeglądarki. Trzeba by pogrzebać trochę na exploit-db.

Hashcat …….na Linux Mint kiedy z konsoli pobieram i instaluje bez problemu ale…….kiedy prubuje uruchomic…nagle nie ma takiego pliku ani katalogu……i tak za kazdym razem……

z John the ripper mam ta sama zagadke……pobiera ,instaluje na konsoli i ok ….ale uruchomic ?? nic nie ma……???