Na pewno każdy z Was korzysta z sieci bezprzewodowych wifi. Mnogość zabezpieczeń sieci grupy standardów 802.11 takich jak wep, wps, wpa i wpa2 może osobę nie wtajemniczoną doprowadzić do bólu głowy. W dzisiejszym wpisie powiemy zapominalskim jak złamać hasło wifi. Wykorzystamy do tego szereg aplikacji dedykowanych głównie na system Linux takich jak aircrack. Przydatnymi narzędziami do monitorowania sieci bezprzewodowych są również specjalne do tego celu skanery wifi np. airmon-ng. Dostarczają one dodatkowy szereg informacji niedostępnych w domyślnym mechanizmie ustawień sieci bezprzewodowych systemu Microsoft Windows.

USB wi-fi adapter

Przed przystąpieniem do próby znalezienia hasła do sieci wifi warto wyposażyć się w zewnętrzne moduły wi-fi. Zaletą takich dodatkowych kart sieciowych dedykowanych pod port usb jest ich mocniejsza antena. Ich zasięg i możliwość skanowania biję na głowę malutkie karty sieciowe wbudowane w komputery stacjonarne i laptopy takie jak QUALCOMM / ATHEROS / REALTEK lub INTEL PROSet z malutka antena w środku.

Przy wyborze karty warto kierować się trzema głównymi cechami:

- wsparcie ze strony programu aircrack (lista dostępna w sieci),

- moc anteny wyrażana w dB (decybelach),

- cena.

Dodatkowym atutem zewnętrznych kart sieciowych jest ich nieskorelowanie z naszym komputerem. Oznacza to że adres fizyczny MAC (który de facto można zmienić) i inne dane nie będą ściśle z nami powiązane. Warto taką kartę wykorzystywać tylko do testów penetracyjnych.

Wardriving i warchalking

Przed praktyczną częścią tego poradnika, która odpowie na pytanie jak złamać hasło wifi warto najpierw zapoznać się z pewnymi ciekawymi pojęciami związanymi z sieciami bezprzewodowymi i wireless hackingiem. W skrócie mówiąc są ludzie którzy hobbistycznie chodzą sobie po świecie w poszukiwaniu sieci WiFi i je odpowiednio oznaczają…

- wardriving – poszukiwanie sieci internetowych często z wykorzystaniem silnych anten zewnętrznych,

- warchalking – umowny sposób do informowania innych osób za pomocą zestawu symboli. Często takie znaki są rysowane za pomocą zwykłej kredy na ścianach lub samych chodnikach. Inną mniej inwazyjną metodą oznaczania sieci w swojej okolicy jest tworzenie specjalnych map za pomocą specjalistycznego oprogramowania komputerowego i odbiornika GPS podłączanego do komputera. Przykładową mapę możecie obejrzeć na stronię wigle.net.

Jak sprawdzić hasło do wifi i co na to prawo

W pierwszej kolejności należy zastanowić się do czego nam tak naprawdę hasło jest potrzebne. Warto wiedzieć, że podpinanie się do cudzych sieci nie jest do końca legalne bez jego zgody. Zacytuje tutaj artykuł 267 kodeksu karnego:

Art. 267. § 1. Kto bez uprawnienia uzyskuje dostęp do informacji dla niego nieprzeznaczonej, otwierając zamknięte pismo, podłączając się do sieci telekomunikacyjnej lub przełamując albo omijając elektroniczne, magnetyczne, informatyczne lub inne szczególne jej zabezpieczenie, podlega grzywnie, karze ograniczenia wolności albo pozbawienia wolności do lat 2.

§ 2. Tej samej karze podlega, kto bez uprawnienia uzyskuje dostęp do całości lub części systemu informatycznego.

Jeśli nadal się zastanawiasz jak złamać hasło wifi do swojej sieci komputerowej to lepiej się zastanów, czy jest to zgodne z prawem.

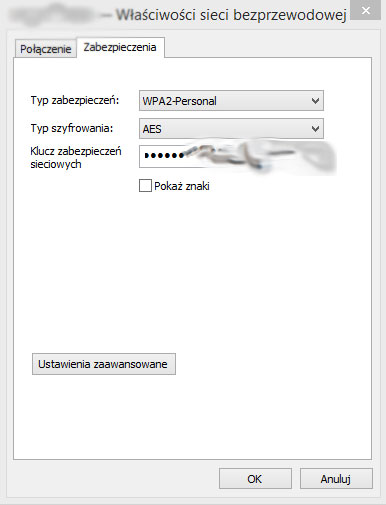

Hasło zapisane w Microsoft Windows

To tyle ze wstępu. Być może trafiłeś tutaj po prostu poszukując informacji jak sprawdzić swoje hasło WiFi w systemie Windows XP/7/8.1/10. Jeśli tak jest to wystarczy że wejdziesz do Panelu sterowania -> Sieć i Internet -> Centrum sieci i udostępniania -> następnie obok napisu Połączenia wybierzesz nazwę swojej sieci Wi-Fi i Właściwości sieci bezprzewodowej. W zakładce zabezpieczenia znajdziesz hasło do sieci z którą jesteś połączony. Szybszym sposobem może być zrobienie tego z paska powiadomień Tray znajdującego się obok zegara systemowego.

Hasło do routera

Czasami łamanie samego hasła sieci bywa trudne zwłaszcza gdy używają one zapieczenia w standardzie WPA2. Warto w takiej sytuacji najpierw spróbować domyślnych haseł do routera lub jeśli mamy dostęp to nawet zresetowania jego. Co ciekawe w wielu routerach jeżeli dostaniemy się do panelu administracyjnego to nie tylko możemy zmienić hasło… ale również je podejrzeć ponieważ często jest pisane tekstem jawnym. Jeśli interesuje Cię ten sposób warto spojrzeć do naszego poradnika z użyciem programu THC-Hydra (z dołączonym filmem) pt. hasło do routera.

Jak złamać hasło do wifi zdalnie

Nie istnieje magiczny program do łamania haseł wifi. W dzisiejszym wpisie zademonstrujemy przykładowe wektory ataków do kilku popularnych typów sieci takich jak WEP, WPA, WPA2 i WPS. Wykorzystamy jak zwykle system operacyjny Kali Linux w wersji 2.0. Trzeba mieć na uwadze, że być może tym razem będziesz musiał posiadać zewnętrzną kartę WiFi pod USB lub nagrać system Kali Linux na płytę CD lub pendrive. Uruchom go oczywiście bezpiecznie w trybie bez instalacyjnym (Live CD). Jest to spowodowane faktem, że narzędzia do wirtualizacji jak VirtualBox lub VMware Workstation Player średnio sobie radzą z emulowaniem kart bezprzewodowych. Najczęściej zamieniają takie połączenie mostkowe na wirtualną kartę sieciową typu przewodowego ethernet.

WPA2 i WPA – narzędzie airmon-ng

W dzisiejszym wpisie szerzej zajmiemy się najpopularniejszym obecnie zabezpieczeniem czyli WPA2, dlatego właśnie tylko do niego nakręciliśmy instruktażowy film łamania hasła metodą brute-force offline. Film dostępny jest nieco dalej w tym wpisie i został umieszczony na YouTube. Zaczynamy! A więc jak złamać hasło wifi za pomocą narzędzia airmon-ng?

W pierwszym kroku sprawdź czy jakieś aplikacje używają naszej bezprzewodowej karty sieciowej USB (lub normalnej gdy działasz w trybie Live CD):

airmon-ng checkZabijmy niepotrzebne procesy za pomocą następującego polecenia programu airmon:

airmon-ng check killNastępnie sprawdźmy jak nazywa się nasza karta sieciowa w systemie Linux:

iwconfigW naszym przypadku karta nazywa się wlan0 więc rozpocznijmy monitoring otoczenia za jej pomocą (tryb monitora):

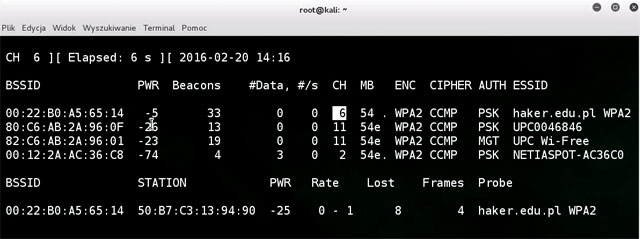

airmon-ng start wlan0Zwróć uwagę na komunikat od aplikacji. Informuje ona nas, że interfejs sieciowy został przemianowany na nazwę wlan0mon. Teraz przyjrzyjmy się siecią bezprzewodowym otaczającym nas za pomocą polecenia airodump-ng:

airodump-ng wlan0mon

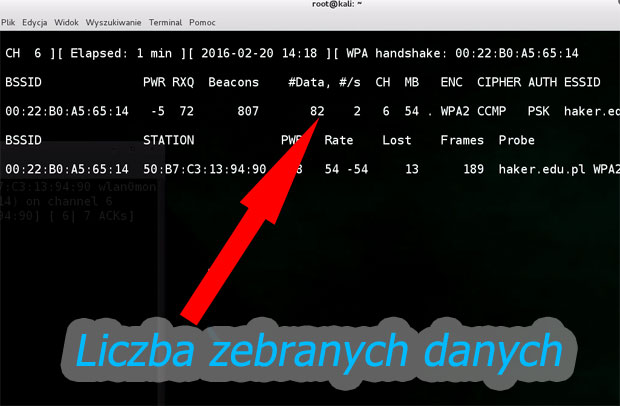

Do próby pokonania hasła potrzebne są odpowiednie pewnie pakiety nie wnikając w szczegóły techniczne. Jak widać na powyższym obrazku nasza sieć którą chcemy zaatakować działa na kanale nr 6 jej adres mac to 00:22:B0:A5:65:14. Wydajmy następujące polecenie:

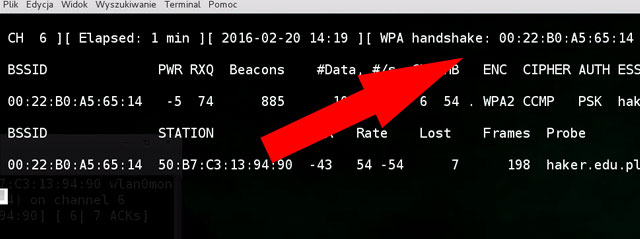

airodump-ng -c 6 --bssid 00:22:B0:A5:65:14 -w wpa2logi wlan0monDzięki niemu rozpoczęliśmy zbieranie pakietów na kanale nr 6 z sieci o identyfikatorze 00:22:B0:A5:65:14 do pliku wpa2logi za pomocą karty sieciowej oznaczonej jako interfejs wlan0mon. Jak widzimy na powyższym obrazku do sieci podłączony jest klient (komputer) o adresie fizycznym 50:B7:C3:13:94:90. W celu wykorzystania pewnej słabości sieci WPA2 musimy wykonać anulowanie żądania uwierzytelnienia tego użytkownika za pomocą następującej komendy:

aireplay-ng -0 1 -a 00:22:B0:A5:65:14 -c 11:11:11:11:11:11 wlan0monParametry w powyższym poleceniu są następujące:

- -0 1 to typ ataku (anulowanie uwierzytelnienia z wartością parametru 1 czyli jeden pakiet) informacje na temat ataków dostępne są w manualu,

- -a adres fizyczny Access Pointa (routera),

- -c adres klienta na którym wykonujemy atak.

Jeśli wszystko się powiedzie widzimy w naszym zbieraczu pakietów na górze informację WPA handshake tak jak na poniższym obrazku.

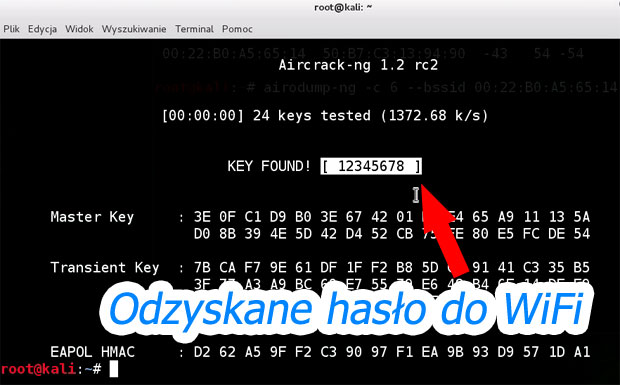

Teraz jesteśmy już gotowi do łamania hasła. Możemy to robić offline czyli iść do domu i zająć się atakiem brute-force kiedy tylko chcemy, zupełnie poza zasięgiem sieci WiFi. W celu złamania hasła należy posiadać duży słownik z potencjalnymi hasłami i wydać następujące polecenie:

aircrack-ng -w slownik.txt -b 00:00:00:00:00:00 wpa2logi.capW sieci dostępne są słowniki nawet 30 gigabajtowe. Jeśli powyższa komenda zwraca informację, że plik z pakietami nie istnieje to warto wylistować katalogi za pomocą poniższego polecenia:

lsNastępnie znajdź plik przypominający nazwą wpa2logi.cap i zmodyfikuj polecenie aircrack-ng. Gotowe, jeśli nam się poszczęści to znajdziemy hasło wifi. Potencjalne hasła możemy wygenerować w bardzo prosty sposób za pomocą programu crunch w systemie Kali Linux opisanego już na naszym blogu.

To by było na tyle w części pisemnej o WPA2.

Instruktażowe wideo testowania hasła WPA2, czyli jak złamać hasło wifi

Cały test penetracyjny lepiej wyjaśnia poniższy film instruktażowy na naszej platformie w dziale filmy hakerskie.

Link bezpośredni do wideo: Odzyskiwanie hasła do sieci wifi WPA2

WEP aircrack-ng

Teraz opiszemy w skrócie dosyć niepopularne rozwiązanie dzisiaj którym jest WEP. Sieć zabezpieczona za pomocą WEP nie wymaga do łamania użycia brutalnej siły ponieważ posiada pewną kryptograficzną słabość (również do kolizji). Dzisiaj już nie zaleca się stosowanie tego zabezpieczenia nawet z silnym hasłem właśnie z tego powodu.

W pierwszym kroku sprawdźmy jakie mamy dostępne interfejsy sieciowe, czyli jak w systemie Linux nazywa się nasza karta sieciowa za pomocą iwconfig. W następnym kroku wystartujmy ją za pomocą polecenia takiego samego jak w przypadku zabezpieczenia WPA2:

airmon-ng start wlan0może zdarzyć się sytuacja że jakaś aplikacja używa tego interfejsu i nie możemy tego zrobić więc zabijmy te procesy w następujący sposób:

airmon-ng check killTeraz należy zbierać pakiety latające w tej sieci. Im więcej użytkowników w danym momencie korzysta z danego WiFi tym lepiej:

airodump-ng -w WEPlogi wlan0mon --channel 6W celu przyspieszenia ataku możemy go „polepszyć” za pomocą tzn. wstrzykiwania pakietów. Wszelkie informacje potrzebne do tego celu uzyskasz z powyższego polecenia. Otwórz nową konsolę systemu Linux i wydaj polecenie:

aireplay-ng -1 0 -e "Nazwa sieci WEP" -a 00:00:00:00:00 -h 11:11:11:11:11 wlan0monW powyższym poleceniu poszczególne parametry oznaczają:

- -1 0 typ ataku czyli fałszowanie skojarzenia,

- -e alfanumeryczna nazwa sieci,

- -a adres fizyczny routera (MAC/bssid),

- -h nasz adres MAC.

Po wykonaniu skojarzenia możemy retransmitować specyficzne pakiety ARP w celu szybszego zdobywania liczby zebranych danych (data w poleceniu airodump-ng) w następujący sposób:

aireplay-ng -3 -b 00:00:00:00:00 -h 11:11:11:11:11 wlan0monOczywiście -3 to typ ataku, -b bbsid routera a -h nasz adres MAC.

Po zabraniu odpowiedniej ilości pakietów (patrz kolumna Data) możemy przystąpić do próby złamania klucza WEP za pomocą aircracka:

aircrack-ng -b 00:00:00:00:00 WEPlogi.capTak samo jak w przypadku WPA2 jeśli plik takowy nie istnieje to poszukaj go w katalogu za pomocą polecenia listującego ls. Jeśli nie udało się złamać klucza musisz zebrać więcej pakietów (czekać i czekać) i próbować ponownie programem aircrack. Szacuje się że dla kluczy o długości 64 bitów przy liczbie pakietów około ~250000 klucz jest raczej już do złamania a przy zabezpieczeniu 128 bitowym wymagana jest ilość około 550 000 pakietów. Oczywiście nie jest to regułą i klucz może odnaleźć się wcześniej.

Bully łamanie kodu PIN WPS

W celu dopełnienia wpisu warto wspomnieć również o aplikacji do łamania pinów protokołu WPS (Wi-Fi Protected Setup). Jedyne co potrzebujemy do tego celu to łatwo dostępne informacje takie jak adres MAC routera, identyfikator SSID i numer kanału. W celu wykorzystania ataku brute-force na PIN wystarczy w systemie Kali Linux wydać następujące polecenie:

bully wlan0 -b 00:00:00:00:00:00 -e "haker.edu.pl PIN" -c 5Oczywiście trzeba dostosować polecenie do ustawień własnej testowanej sieci.

Inne ciekawe aplikacje do wardrivingu

Warto zapoznać się również z następującymi aplikacjami we własnym zakresie (choćby z pomocą manuala dołączonego do aplikacji). Niektóre z tej listy są dedykowane również dla systemu Microsoft Windows:

- reaver,

- AirSnort

- Kismet,,

- NetStumbler,

- chirp,

- cowpatty,

- fern wifi cracker,

- giskismet,

- gqrx,

- mdk3,

- mfoc,

- mfterm,

- pixiewps,

- wifite.

Magiczne hasło do wifi i routera nie istnieje

Czasem mam wrażenie że ludzie naoglądali się filmów i myślą że to od umiejętności hakera lub cyberprzestępcy zależy szybkość złamania zabezpieczeń teleinformatycznych. Nie zawsze do końca jest to prawdą. Nadal zabezpieczenia odporne na ciekawe matematyczne metody ich łamania w połączeniu z silnymi hasłami stanowią poważny problem czasowy w próby ich odgadnięcia. Długie i trudne hasło mogą być łamane z obecną mocą obliczeniową komputerów przez nawet… setki lat. Więc czekajmy na komputery kwantowe :-). Używajcie trudnych haseł i uświadamiajcie swoich znajomych o zagrożeniach w tym młodziutkim medium jakim jest Internet! Jeśli czytasz ten wpis na pewno zainteresuje Cię inny dotyczący również spraw bezpieczeństwa:

To by było na tyle dzisiaj o zabezpieczeniach sieci 802.11. Pamiętaj o zlajkowaniu nas na fejsie #HakerEduPL aby być na bieżąco. Pozdrawiamy! 🙂

Z mojego doświadczenia wiem, iż łamanie sieci zabezpieczonej WPA2 nie jest to łatwa sprawa, łamałem swoje hasło z 10 znaków słownikiem 30GB’owym, podzielonym na party po 2GB przez około 2 tygodnie, całe noce i to było mało by złamać hasło, wszystko na 8 wątkowym AMD FX8350 – Może dożyjemy jakiejś lepszej metody łamania haseł niż obecne, lecz zapewne beda lepsze zabezpieczenia od obecnych hehe

PS: Poradnik jak zwykle fajnie napisany i miło się czyta. 🙂

Dzięki! Tak jak pisałem akurat ja na Youtube pod filmikiem. W sumie w tym tygodniu pobiorę ten plik *.cap i przemuce go oclHashcat dając hasło na koniec i wrzucę filmik jeśli rezultat będzie zadowalający. Słownik który przemuciłem poniżej 10 minut (SHA-1) w sieci jest dostępny pod nazwą premium_gigant.txt.7z i po rozpakowaniu miał ~30 gigabajtów. PS bo brakuje wzmianki w wpisie: ostatnio głośno było o magicznym pyle (pixie dust).

PS: jeśli lajkujesz na fejsie to pod wpisem masz zrzut ekranu wyniku pesymistycznego uzyskanego teraz z oclhashcata. Na laptopie ~1 dzień 15 minut na HDD (SSD też mam). Nieźle :-)! Pamiętaj że ta aplikacja zezwala na wznawianie i obsługuje takie kolosy… Szkoda że w domu nie mam jakiegoś gejmingowego klastra z kartami GPU topowymi połączonymi CrossFire/SLI…

PS2: właśnie druga fotka poszła, nie dodawałem hasła do słownika i złamał je w 10 minut 32 sekundy. 🙂 Słownik to premium_gigant.txt.7z.

Ciekawa aplikacja, sprawdzę ją w najbliższych dniach, może jak kolos nie bedzie pocięty to inaczej będzie działąć.

PS: Przydała by się aplikacja na Andorida, dzięki której mógłbym zdobyć handshake sieci, może jest… może nie ma, się poszuka i zobaczy.

Też o tym myślałem i zapewne ktoś próbował i coś jest, jednak na takie hobbistyczne badania trzeba mieć czas 🙁 …

może Twojego hasła nie było w słowniku?

po takim czasie to da się złamać dłuższe hasła…

Teoretycznie każde hasło jest do złamania nawet takie ze zwłoką czasową utrudniającą brute-force. Pozostaje kwestia czasowa lata/wieki/tysiące lat.

Te ataki testowałem wiele razy z wep jest super szybka robota a co do wpa2 może opisalibyście tworzenie własnego punku dostępu rozłaczenie uzytkownika od jego sieci i podpięcie pod ten punkt gdzie uruchomiony jest apache z informacja o zmianie konfiguracji routera ktory prosi o ponownie wprowadzenie hasla. Po przejeciu hasla wylaczamy punk dostepu uzytkownik nie zauwazy nic podejrzanego a my mamy haslo. Znacznie szybciej niz jak pisal kolega lamac je 2 tygodnie po nocach 😉

Ciekawy atak socjotechniczny tylko czy jesteś pewien, że da się go wykonać w pełni tak jak opisałeś w przypadku WPA2? Bo pamiętaj że system nadal posiada informacje zapamiętane o danej sieci i po zerwaniu połączenia, braku prądu łączy się z nim automatycznie bez prośby o hasło do sieci więc nie podłączy osoby do innej nawet o takiej samej nazwie ESSID.

Tak, ale czy nie ma możliwości ukrycia dla tego użytkownika nazwy jego własnej sieci ? Wtedy po prostu ręcznie przełączy sie na siec utworzona przez atakującego. Nie wiem głośno myślę bo przymierzam się do próby takiego ataku i jeszcze nie testowalem w praktyce. Ogolnie kiedy uzytkownik zauwazy 2 takie same sieci o identycznej nazwie to juz moze sie wydawac podejrzane. Dlatego zastanawiam sie o mozliwosci ukrycia nazwy prawdziwego punktu dostepu.

Wątpliwe chyba, że prąd odłączysz. Zwykły użytkownik sieci może myśleć że sieć WIFI składa się tylko z hasła+nazwy sieci a to nie jest prawda…

wracamy honor! Miałeś racje o tych fake wifi 🙂 Czasem jednak działa czasem nie… https://www.haker.edu.pl/2016/03/01/fake-wifi-i-wifiphisher-ap/

Świetnie, że napisaliście artykuł na to liczyłem 😉

Witam. Gdy na starcie zabijam procesy, zabija mi też Network Manager przez co nie mogę mieć później dostępu do internetu. Jak go włączyć/ nie wyłączać?

Z góry dzięki

Jest to logiczne z innego punktu widzenia. Nie jesteś podłączony do żadnej sieci komputerowej a interfejs podczas pracy z airdumpem musi być w specjalnym trybie monitora na swoją wyłączność. Możesz to obejść wchodząc w swojej wirtualnej maszynie do ustawień kart sieciowych i ustawić sobie inną dodatkową kartę sieciową do Internetu. W programie VirtualBox możesz to zrobić klikając na maszynie Settings -> Network. Aktywuj tam Bridged Adapter (połączenie mostkowe) i wybierz kartę sieciową z pola wyboru z której korzystasz na codzień z Internetu. Będziesz miał wtedy dwie karty sieciowe :-). Jedna przewodowa a druga do testów WiFi :-). PS: https://www.youtube.com/watch?v=fdS96jvBuHA

Postawiłem system na pendrivie :-I

To możesz podłączyć Internet kablem jeszcze :-).

pokażesz jak łamać hasła metodą bruteforce?

Przecież pokazałem. https://www.haker.edu.pl/2016/02/25/md5-decrypter-sha1-i-oclhashcat/

Mam pytanie, czy żeby uzyskać handshake klientem musi być komputer, czy wystarczy np smartTV lub smartfon? A jeżeli tylko komputer to czy ma znaczenie czy podpięty jest kablem czy bezprzewodowo?

Dowolne urządzenie podłączone do sieci za pomocą Wi-Fi. Drugie pytanie bardzo głupie, bo w jaki sposób chcesz uzyskać hasło do SIECI BEZPRZEWODOWEJ za pomocą przewodowego połączenia…

You missed WPS (Wi-Fi Protected Setup) this sometimes easy to crack 9-digit code that doesn’t require an active user on the network. Last time I tried it the router didn’t even have WPS set to active. However I no longer use aircrack as it’s a little out dated. I do use Reaver Pro and let me tell you that it takes hours to crack wps as apposed to day, months or even years trying WPA/WPA2.

Artykuł fajny, ale przyczepiłbym się do szczegółów.. Piszesz tak:

Według definicji słownikowej, ataki brute-force nie używają słowników. Łamanie zabezpieczeń z wykorzystaniem słowników to ataki słownikowe, a brute-force, to brute-force. Chyba, że teraz już każdy atak na hasło nazywany jest brute-force.. Nie wiem, może tak być, nie jestem na bieżąco.

W gruncie rzeczy masz w 100% racje, jednak kiedyś podczas pisania starszych wpisó nie istniała jeszcze Hydra w wersji 8.1 (obecna wersja). Dopiero ona wprowadza parametrem -x prawdziwą odmianę ataku brute-force. Dlatego w pewnym wpisie zaznaczyliśmy, że możemy zasymulować atak bruteforce za pomocą aplikacji crunch. Po prostu generujemy plik tekstowy za pomocą wybranego zestawu znaków i możemy wykorzystać go do brutalnego ataku. Chyba zgodzisz się, że taki plik który posiada w sobie również bezsensowne nic nie znaczące losowe ciągi znaków nie do końca jest słownikiem. Dzięki za komentarz Homunculusie!

Mam pytanie czy karta tp-link podana wyżej na tej stronie nadaje się do testu penetracyjnego wifi.

Są lepsze karty dedykowane do wardrivingu charakteryzujące się większą mocą, jednak nieco trudniej je dostać w sklepach stacjonarnych. Po specjalistyczną radę w tej materii, polecam udać się na wififorum.pl.

Witam ma maly problem przy wpisaniu 2 komendy wyskakuje błąd ls nie ma dostepu do sys/class itp i pisze ze nie ma takiego pliku ani katalogu

Której drugiej? Posiadasz kartę usb wifi i jest widoczna w ifconfig (wlan0)?

Co może być przyczyną nie występowania handshake, podczas użycia komendy aireply-ng (końcowa komenda)

nie pojawia się handshake, jedynie „Probe” pojawia się nazwa atakowanej sieci

Powodów może być wiele i ciężko wróżyć z fusów, ponieważ każdy posiada nieco inną konfiguracje komputera a szczególnie karty bezprzewodowej. Polecam w Google wklepać frazę typu: aireplay ng handshake not found.

Po użyciu komendy airodump-ng wlan0mon program nasłuchuje sieci bardzo długo, lecz nie znajduje żadnej.

Jaki może być powód takiego zachowania? Co prawda działam na maszynie wirtualnej z adapterem Wi-Fi TP-Link, jednak przy zastosowaniu compat-wireless zaczyna widzieć kartę bez problemow(czy możliwe, że właśnie to jest przyczyną?).

Ciężko powiedzieć bo wirtualizacja ogólnie jest czasami zaskakująca w stosunku do sieci bezprzewodowych. Zazwyczaj przy niestandardowych kartach, lepiej nagrać system na płytę CD/USB i uruchomić w trybe Live CD. Wtedy jest mniej problemów.

Witam a co z WPS relay.Mam kilka routerów i 2 karty sieciowe wi fi.Zastanawiam się jak zmusić modemo router vectra twg850-4u z WPS by wysłał pin.Mam fizyczny dostęp do tego sprzętu chcę jedynie udowodnić tym cfaniakom z vectry że sprzęt jaki dają to szajs.Poszło o zakład ze znajomym instalatorem stawką jest kratówka piwa 🙂 hehe

Słyszałem że najłatwiej złamac hasło do WiFi w dostępnym przyciskiem wps, tam jest jakiś klusz 8 cyfrowy chyba, tam było 3+4 i jeszcze jedna cyfra to jest zsumowanie poprzednich cyfr. Czy mógłbyś pokazać jak to zrobić? Taki proces podobno może trwać około 30min. Dziękuję i pozdrawiam

Nie piszemy i nie kręcimy już poradników. Wszystko wyjaśnione na naszym Facebooku HakerEduPL. Twoja metoda to łamanie PINU routera (o ile wspiera). Masz w tym wpisie to opisane na dole (narzędzie Bully).

Witam

u mnie jest taki problem tam gdzie mam CH zmienia sie ciągle liczby od 1 do 15 i nie moge wykonac komendy

aireplay-ng -0 1 -a 00:22:B0:A5:65:14 -c 11:11:11:11:11:11 wlan0mon pisze Waiting for beacom frame (BSSID 40:B8:37:B1:C8:E6 ) on channel 8 ( znow wpisuje komende to jest channel 11 albo 13 roznie)

mozecie mi poradzic co z tym zrobic

Zatrzymaj nasluch (ctrl+z). Wtedy przestanie Ci skakac. Aby ustawic wlasciwy kanal wykonaj komende iwconfig [interfejs] channel [nr], np. iwconfig wlan0mon channel 6

Jak mogę podejrzeć hasło wifi na telewizorze smart tv samsung? W ustawieniach sieci pisze mi tylko, że jestem podpięty pod sieć bezprzewodową, ale nigdzie nie mogę podejrzeć hasła do tej sieci. Jedyne co mogę sprawdzić to adres ip, dns i bramę tejże sieic. Da się jakoś przez neta na tv sprawdzić jakie jest hasło do sieci? Dodam, że do lapka nie mam dostępu, bo jest zabezpieczony kodem pin.

mam pytanie, jak przerwać proces po wywołaniu komendy (np.) airodump-ng wlan0mon, czy mam czekać aż wywołany proces sam się zakończy czy mam go przerywać? (podobnie z następnymi komendami)

ctrl+z

Mam pytanie czemu jak wpisze iwconfig mam lo no wireless extensions to samo w eth0 wiem ze tak powinno byc ale mam tylo to a mam adapter wifi tp link tl-wn823n w ustawieniach kaliego w virtualbox-sie mam w sieci ustawione polaczenie mostkowe i wybrany ten adapter i tak jest podlaczony pod pc

https://www.youtube.com/watch?v=fdS96jvBuHA

Witam,

Czy dałabyś jakiś link do pobrania takiego słownika z przykładowymi kombinacjami haseł ?

Oto bardzo duży słownik haseł na Kali Linuxa (plik txt): https://sourceforge.net/projects/kali-linux/files/Wordlist/

A ktoś wie jak wgrać ten słownik do live cd ?

aircrack-ng -w slownik.txt -b 00:00:00:00:00:00 wpa2logi.cap

chodzi o to co może być zamiast „słownik.txt” ?

Musisz posiadać słownik z potencjalnymi hasłami, żeby móc spróbować złamać hasło do swojej sieci bezprzewodowej w tym przypadku. Taki słownik można wygenerować również w programie crunch w systemie Linux.

Witam a mam pytanie jak wgrać ten słownik który pan podał żeby go odpalić na live cd ?

na androidzie dział apk z sklepu play router keygen 100%

1. Czy po skillowaniu procesów uruchomią się na nowo po restarcie systemu?

2. Jak anulujemy uwierzytelniania sieci dla użytkownika będzie mógł się z nią połączyć na nowo kiedykolwiek?

root@kali:~# iwconfig

eth0 no wireless extensions.

lo no wireless extensions.

co mam zrobic jesli nie wyszukuje mi dostepnych interfejsów sieciowych?

A zainstalowałeś fizycznie na komputerze Kali Linuksa? Wirtualizacja nie pozwala na używanie wbudowanej karty sieciowej (w VirtualBox lub VMware). Rozwiązaniem jest uruchomienie systemu operacyjnego Kali Linux na prawdziwym komputerze lub zakup karty USB wifi. https://www.youtube.com/watch?v=fdS96jvBuHA

https://www.youtube.com/watch?v=fdS96jvBuHA

A najlepiej zabezpieczyć się przed włamaniem do WiFi używając WPA2 Enterprise z wykorzystaniem serwera FreeRADIUS i kluczami RSA, to mam pewność że nikt mi się nie włamie bo łamanie takich kluczy to kwestia wieków 🙂

Pytanie czysto teoretycznie:

Czy jak wykradam hasło swojego routera, znajdę gdzieś informacje o tym kto to zrobił? Jeśli tak to jakie one są i jak można je zdobyć?

Dzięki

Być może w routerze jest zakładka logów, w których są takowe informacje o logowanich do niego. Drugim sposobem jest aktywny monitoring swojej sieci (sniffing).

Ty robisz dalej jak jest połączony klient do sieci a jak to nie ma to co wtedy jak dalej ?

Nie znam sie na tym ale wydaje mi sie ze juz lepiej komus robala sprzedac a ktory sam bedzie robic robote

Miałem taką sytuację że mam internet mobilny z ograniczoną ilością danych do 100 GB miesięcznie. Już 1 dnia kotuś mi wszedł na konto routera czy WiFi i wykorzystał cały transfer tak mi wyjaśniła obsługa klienta play. Jak zmieniłem hasła to nie było potem problemu choć próby łączenia podobno były. Mnie zastanawia zawsze psychika takich ludzi jacy chcą na siłę robić źle innym.

Jak działa to odłączenie pewnego klienta połączonego z siecią, tzn anulowanie jego autoryzacji?

Wtedy osobę inną osobę połączoną z tą sieci wywalimy z niej?