Dzisiaj w kolejnej już lekcji zajmiemy skanerem sieciowym Nessus firmy Tenable Network Security. Jest to narzędzie dedykowane audytorom bezpieczeństwa systemów komputerowych, umożliwiające naprawianie błędów zabezpieczeń na podstawie raportów wygenerowanych przez program. Nessus dostępny jest na takie platformy jak Microsoft Windows, Mac OS X, Linux, FreeBSD, Solaris w kilku wersjach cenowych (również w wersji FREE – darmowej). My wykorzystamy oczywiście tą darmową wersje w systemie Kali Linux/BackTrack. Innym podobnym skanerem podatności równie popularnym jest OpenVAS. Jeśli szukasz podobnego narzędzia dedykowanego do szukania podatności na stronach www możesz zainteresować się skanerem Nikito.

Nessus opis – skaner portów, sieci, luk

Nessus jest jak już wyżej wspomnieliśmy darmowym skanerem luk. Jego płatna subskrypcja posiada stale aktualizowaną bazę zagrożeń, pluginów i dostęp do dodatkowych skryptów. W odróżnieniu od płatnej wersji, wersja FREE dostaje te aktualizacje dopiero po 7 dniach, wydaje się krótko ale większość komputerów i serwerów może być już załatanych przez tą zwłokę.

Skaner Nessus oprócz luk w zabezpieczeniach, wynajduje dodatkowo:

- błędy w konfiguracji systemu

- przestarzałe niewspierane oprogramowanie

- domyślne hasła / konta typu gość

- inne ciekawe informacje 🙂

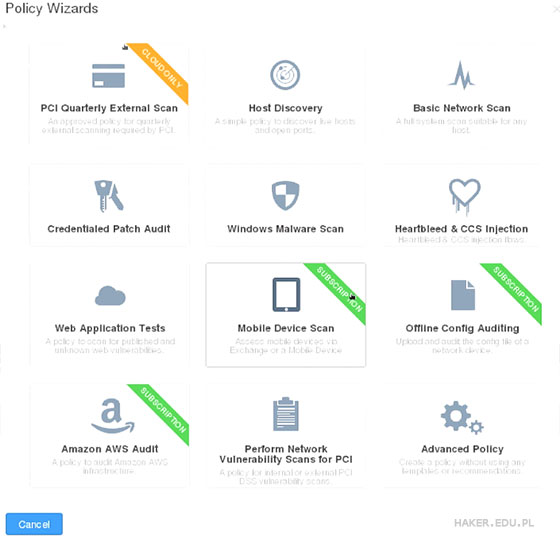

Nessus może również przeprowadzać skanowanie stron internetowych www i urządzeń mobilnych np. z Androidem (potrzebna jest płatna subskrypcja). Możliwe typy skanów to: PCI Quartely External Scan, Host Discovery, Basic Network Scan, Credentlaled Patch Audit, Windows Malware Scan, Hearbleed & CSS Injection, Web Application Tests, Mobile Device Scan, Offline Config Audliting, Amazon AWS Audit, Perform Network Vulnerability Scans for PCI, Advanced Policy.

Jak działa Nessus?

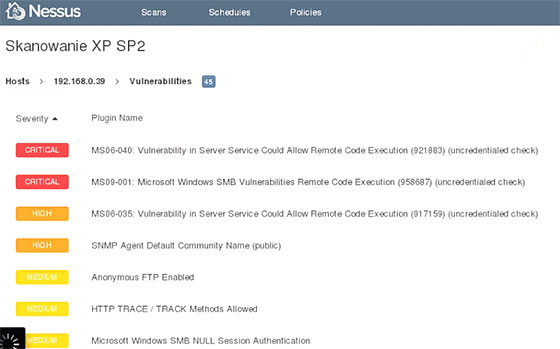

Najprościej mówiąc jest to zaawansowany skaner portów (już poznaliśćie NMAP’a :-)), który na podstawie swoich pluginów, bazy danych (sygnatur) potrafi zasugerować dodatkowo potencjalne niebezpieczne miejsca w systemie. Często również odsyła do raportów CVE lub sugeruje exploita (albo chociaż jego istnienie). Dzięki niemu haker cracker może wybrać odpowiedni wektor ataku. Co ciekawe Nessus umożliwia również wykonanie test siły hasła (atak brute-force, atak słownikowy). Trzeba pamiętać, że skanery podatności nie są stu procentowym potwierdzeniem istnienia luki bądź jej braku.

Może się zdarzyć (zupełnie jak wśród programów antywirusowych), że będziemy świadkami zjawiska błędnej diagnozy (false positive). W przypadku używania tego typu narzędzi, najważniejsza jest wiedza pentestera i umiejętność weryfikacji zebranych informacji. Zbiór exploitów, można sobie przejrzeć na takich stronach jak exploit-db.com, 1337day.com, rapid7.com/db/modules/. Oczywiście stron tego typu, jest dużo więcej (wyszukiwarka zaprasza do współpracy :-)).

Skaner Nessus wyświetla w przystępny sposób dane o zagrożeniach za pomocą wykresu. Umożliwia również eksport raportu dot akich formatów jak:

- Nessus,

- PDF,

- HTML,

- CSV,

- Nessus DB.

Nessus alternatywy

Inne skanery podatności różnego typu możecie znaleźć w swoim systemie Kali Linux. Ponieżej zamieszczam listę ciekawych aplikacji (również do audytowania webowych aplikacji (www)):

- openVAS,

- Nikito,

- skipfish,

- IronWASP,

- Golismero,

- Lynis,

- Network Hotfix Scanner,

- Yang,

- Metasploit,

- WebInspect HP,

- HP Security Toolkit,

- Rational AppScan.

W powyższym zestawieniu aplikacje typu WPScan lub Joomla Security Scanner sobie odpuściłem.

Nessus download – Kali Linux / Windows

Nessus w darmowej wersji Home lub płatnych do zastosowań komercyjnych Enterprise możecie pobrać z:

http://www.tenable.com/products/nessus/select-your-operating-system

Po zainstalowaniu potrzebna jest rejestracja aby otrzymać darmowy kod aktywacyjny (activation code):

http://www.tenable.com/products/nessus/nessus-plugins/obtain-an-activation-code

Szkoła hakerów wideo, lekcja nr. 5 za darmo

Poniżej znajduje się kolejny już film kursu darmowej szkoły hakerstwa.

>> Pobierz film lekcja 5 szkoła hakerów <<

Pozostałe filmy znajdziesz w naszym dziale wideo / download.

Zadania do dzisiejszej lekcji Nessus

- Spróbuj w miarę możliwości przeskanować inny system operacyjny (może być to fizyczna maszyna w sieci). Spróbuj przeanalizować dokładnie informacje które zwraca skaner Nessus. Uwaga: czasami gdy nie zwraca Nessus informacji, w penteście przeszkadza firewall systemowy.

- Wygeneruj raport skanu w PDF i przejrzyj strukturę informacji w nim zawartych.

Następna lekcja nr 6 naszej szkoły hakerów

W kolejnej lekcji sfinalizujemy nasz audyt bezpieczeństwa. Pokażemy w jaki sposób dostać się po cichu do naszego audytowanego komputera z systemem Microsoft Windows i uzyskać nad nim pełną dowolną kontrolę.

Podsumowanie

To już koniec lekcji nr 5. Jak widzicie tego typu skanery mogą ułatwić wyszukiwaniu błędów, umożliwiających się włamanie do komputera. Praktycznie mówiąc to cały proces wyszukiwania w 100% automatyzują. Aby być na bieżąco zapraszamy do polubienia naszego fanpage HakerEduPL. Jeżeli to czytasz być może zainteresuje Cię jeszcze wpis: jak włamać się na fejsa, linuxy dla hakerów. Pamiętajcie, że lajkowanie, udostępnianie i innego typu akcje promujące bloga, utwierdzają Nas w przekonaniu, że warto dla Ciebie pisać. 🙂

Świetnie! Liczę, że poradniki nie skończą się na włamaniu do Windowsa XP. ;P

To nie włamanie tylko audyt bezpieczeństwa! Ten kurs wstępny kończy się na XP, ale będą kolejne. Bo szczerze mówiąc z taką wiedzą jeśli się ugryzie temat, przejrzy exploit-db i zna się podstawy angielskiego można nadużywać do woli (chociaż to ma mało wspólnego z hakerstwem).

Trochę długo trwa 'inicjacja’ tego programu ;-;

Instalacja jest szybka, inicjacja lub jak kto woli inicjalizacja wstępna, prekonfiguracja i aktualizacja modułów jest długa. 😀

Jak zwykle super, ciekawie omówione i napisane.

Róbcie te lekcje aż do emerytury ;p

Niestety Nessus jest dostępny za darmo tylko przez 7 dni potem trzeba wykupić 🙁

Zamieszczam link z informacjami co i jak z ciekawą alternatywą dla Nessusa co najważniejsze w pełni Darmowej.

http://sekurak.pl/openvas-darmowy-skaner-podatnosci/

Wspominamy Neiden o openVAS w tym wpisie. Sekurak ma spoczko wpisy więc akceptuje dla potomnych. Postanowiłem też dodać link ten w tym wpisie :-). Dzięki za komentarz!

Masz racje „Free for 7 Days” w tabeli się pojawiło. Super ewolucja oprogramowania. Niegdyś zupełnie darmowy, potem subskrypcja z najnowszymi podatnościami płatna (jak wpis pisany) lub trzeba czekać kilka dni w darmowej wersji na update…. aby na końcu wydali triala….

Skad mozna sciagnac tego nessusa bo na oficjalnej stronie nie idzie 🙁

Podobno już nie ma wersji darmowej więc trzeba by poszukać starych paczek do różnych dystrybucji Linuksa.

Dlaczego na oficjalnej stronie Nessus’a nie ma teraz wersji 32-bitowych?

Podobno nie ma już wersji darmowej ktoś pisał w komentarzu…

Czy mozna zainstalowac nessusa w trybie live usb presistence ?

Sprawdź. Czas to cenna sprawa.

Witam prosiłbym o pomoc, podczas logowania do nessusa wyskakuje mi błąd „ERROR (401) invalid credentials”.

Jak można to rozwiązac?

Wyszukiwarka nie gryzie! http://security.stackexchange.com/questions/108088/nessus-web-client-error-401-invalid-credentials

Właśnie chodzi o to że nie ma u mnie pliku nessus-chpasswd

Z jakiej wersji korzystasz systemu? Cały ten kurs który czytasz (do którego dostępne są filmy w dziale wideo) został testowany na Kali Linux w wersji 1. Dokładniej chyba 1.1 a nie najnowszej 2.0.

A czy nie jest przypadkiem tak, ze skanujac np sami swoj komputer Nessusem Metaspolitem i tym podobnymi wynalazkami, sami narazamy sie na przeskanowanie np przez niewiadomy nam mechanizm wbudowany w te narzedzia , potem np ladujemy w jakiejs bazie i sami mozemy wystawiac sie na atak..Moze lepiej nie kozystac do skanowania siebie samych shodanow i tym podobnych???

Jest to wątpliwe, ponieważ te narzędzia są tworzone przez profesjonalistów dla profesjonalistów. Przykładowo po upływie 14 dniowego okresu testowego Nessus dla firm kosztuje obecnie 10658,26zł. Samo to mówi za siebie, dla kogo te narzędzia są dedykowane: dla firm.

[ODC. 5 – KURS]

Po zrobieniu wszystkiego jak na filmie i wystartowaniu usługi: service nessusd start, https://kali:8834 nie reaguje :/

Co mam zrobić?!

Być może nessus działa już na innym porcie komunikacyjnym a nie na 8834, warto zajrzeć nas stronę tego projektu bo wpis jest trochę już leciwy 7 września 2014.