Prosicie ostatnio o poruszenie tematów dotyczących podsłuchu telefonu, jak i samego komputera. Dzisiaj omówimy narzędzie Wireshark i tcpdump. Wpis zawiera zarówno część teoretyczną jak i praktyczną przykładowego ataku crackera. Obie te aplikacje są programami zupełnie darmowymi określanymi najczęściej zbiorową nazwą sniffer. Sniffery służą do nasłuchiwania komunikacji w sieciach informatycznych. Słuchacz może być zarówno hakerem jak i ten zły crackerem. Niestety nawet dobre programy antywirusowe i firewalle nie uchronią użytkowników przed tymi stojącymi po złej stronie mocy… Oczywiście istnieje trzecie popularne zastosowanie snifferów czyli analiza działania oprogramowania i protokołów, którego dzisiejszy wpis nie porusza. Programista zajmujący się inżynierią odwrotną potocznie nazywane RE, może określić za pomocą sniffingu jak dana aplikacja sieciowa działa np. gra. Gdy przeanalizuje jakie pakiety wysyła program i w jakich sytuacjach, to bez problemu może napisać sobie nawet bota do gry internetowej typu MMORPG.

Haker (administrator sieci nie mający na celu szkodzić) może wykorzystywać takie programy nasłuchowe do diagnozowania i rozpoznawania usterek w sieci, którą sam się opiekuję. Innym popularnym zastosowaniem jest wykrywanie i przeciwdziałanie nadużyciom (tzn. abuse) wykonywanym w sieci przez jej użytkowników lub osoby nie powołane do użytkowania sieci. Analizując logi zebrane przez zarówno Wiresharka jak i tcpdumpa, administrator może wykryć atak DDos lub użytkowanie sieci torrent przez klienta swojej sieci.

Drugą stroną medalu są cyberprzestępcy. Wiele crackerów dla własnej uciechy uprawia wardriving. Włamując się zarówno do zabezpieczonych jak i nie zabezpieczonych sieci WiFi i uruchamiając w niej program do podsłuchu typu sniffer, sieciowi chuligani mogą przejmować konta do usług internetowych bez bezpośredniego dostępu do komputera ofiary. Warto zaznaczyć, że w dzisiejszych czasach nawet połączenia ze stronami internetowymi za pomocą protokołu HTTPS nie jest w pełni bezpieczne. Przy typowych atakach hakerskich crackerskich często cyberwandale wykorzystują takie metody ataków na komputery osobiste jak:

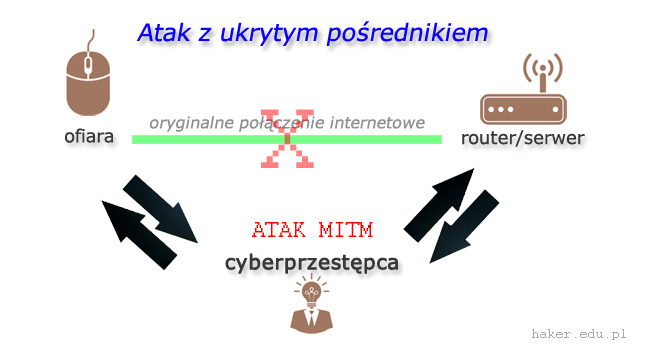

- atak z ukrytym pośrednikiem (man in the mitle/MITM),

- różne wariacje DNS spoofing/cache poisoning,

- zatruwanie tablic ARP, czyli ARP spoofing (poisoning).

Pamiętaj, że aby inwigilować osobę zgodnie z prawem wymagane jest jej zgoda.

Wireshark jako sniffer doskonały

Nagłówek jest troszkę przewrotny i samochwalczy. Dlaczego osobiście uważam, że zarówno dla przestępców jak i adminów, sniffer Wireshark jako analizator pakietów sieci informatycznej jest niedościgniony? Moim zdaniem główne zalety tego programu do nasłuchiwania to:

- zupełnie darmowy i stabilny ponieważ rozwijany od lat,

- obsługa olbrzymiej liczby protokołów,

- dostępny na Windows i Linux,

- możliwość uruchomienia z wiersza poleceń (konsoli),

- posiada dużą ilość filtry pakietów zarejestrowanych,

- dysponuje sporą dokumentacją do poczytania na stronie aplikacji.

Wireshark szybka instrukcja

Obsługa tego analizatora pakietów jest chyba jedną z prostszych. Nie musimy w nim (chociaż możemy) uczyć się posługiwania konsolą Windows albo Linux. Wszystko sprowadza się do wyklikania odpowiedniej funkcjonalności w samym oknie aplikacji.

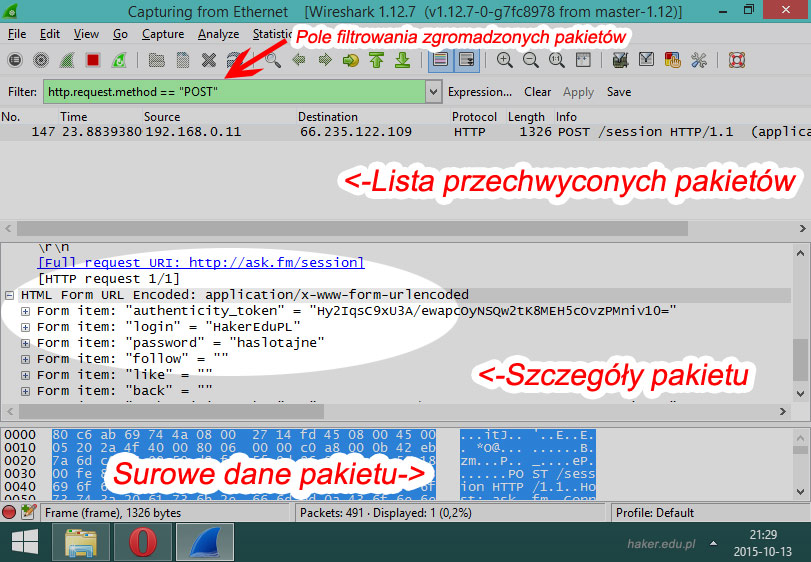

Wyrażenia filtrujące sniffer Wireshark

W aplikacji znajdziemy pole w którym wpisujemy filtr, który możemy zastosować w celu odnalezienia interesujących nas pakietów. Na powyższym zrzucie ekranu ograniczyliśmy listę zgromadzonych pakietów sieciowych za pomocą polecenia:

http.request.method == „POST”

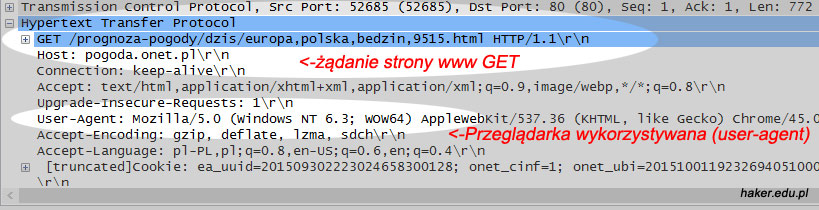

Dzięki zastosowaniu powyższej komendy przefiltrujemy listę pakietów w taki sposób, aby zostały jedynie te które dotyczą metody POST protokołu HTTP. Warto zaznaczyć, że jest to najczęstszy sposób autoryzacji użytkownika na stronie internetowej. Filtry mogą być oczywiście bardziej zaawansowane i tworzyć całe wyrażenia logiczne. Dla przykładu możemy użyć alternatywy logicznej, która powiększy naszą wyświetloną listę o zebrane pakiety wykorzystujące metodę HTTP GET. Są to żądania zasobu sieciowego, np: strony głównej www, obrazka albo pliku. Przykładowo cyberprzestępca może poznać strony odwiedzone przez klienta przeglądarki www za pomocą następującego filtra:

http.request.method == „POST” OR http.request.method == „GET”

Większą ilość gotowych filtrów możecie znaleźć w menu Analize -> Display Filters i dodatkowo w przycisku Expression.

Lista przechwyconych pakietów sniffera

W kolejnej części okna mamy dostępną pełną listę (przefiltrowaną przez nas lub nie) zgromadzonych pakietów przez nasz program sniffujący.

Możemy odnaleźć tutaj takie informacje o podsłuchanych danych jak:

- Time – czas o której pakiet został zarejestrowany. Format tego czasu możemy ustawić w menu Edit -> Preferences -> Columns -> Time -> Field Type. Osobiście ja polecam ustawić UTC Time,

- Source – czyli źródło z którego pochodzi pakiet. Jeżeli to my wysłaliśmy gdzieś dalej informacje (np: wchodząc na stronę www), to ten parametr będzie pokazywał nasz adres IP (ewentualnie klienta/ofiary),

- Destination – cel do którego adresowany jest pakiet. Przykład: jeżeli wchodzimy na stronę google.pl to celem będzie adres IP serwera google.

- Protocol – protokół który wykorzystywany był do transferu informacji. Polecam samemu zapoznać się z budową pakietów i doczytać czym jest sam protokół,

- Lenght – wielkość pakietu w bajtach. Im pakiet więcej ze sobą danych niesie, tym pakiet jest obszerniejszy. Wielkość pakietu jest najczęściej określana przez specyfikacje, a duże porcje danych dzielone są na mniejsze paczki a następnie składane u odbiorcy pakietu,

- Info – krótki opis typu pakietu. Wymagana jest tutaj wiedza o pakietach i protokole TCP/IP.

Szczegółu wybranego pakietu sieciowego

W programie Wireshark w tej sekcji widzimy ładne posortowane informacje na temat zaznaczonego pakietu na liście przechwyconych pakietów. Na zrzucie ekranu warto zauważyć, że przechwyciliśmy login i hasło do portalu ask.fm. Trudniej jest z usługami wykorzystującymi zdobycze kryptografii np: stronami szyfrowanymi SSL (protokół HTTPS). Jednak w tym przypadku zręczny cyberprzestępca i tak sobie może poradzić uruchamiając na swoim komputerze stronę phishingową i wykorzystując atak MITM połączony z DNS poisoning lub wykorzystując takie narzędzia hakerskie jak SSLstrip.

Surowe dane pakietu

W tej sekcji programu mamy zawarte te same informacje co powyżej. Różnica polega na tym, że tutaj mamy dane RAW czyli surowe. Dokładnie takie są przesyłane w sieci. Jest to mniej czytelna dla człowieka forma logów, ale równie przydatna. Wiele lat program Gadu-Gadu nie szyfrował konwersacji i była możliwość właśnie w tym oknie jawnego odczytywania co pisała osoba i z kim na swoim komunikatorze GG. Warto wiedzieć, że najczęściej na końcu pakietu dołączane są dane które mogą zainteresować każdego hakera. Ciekawą opcją dostępną w menu jest Analize -> Decode as. Pozwala to na szybką konwersje zakodowanych danych w jednym formacie na inny.

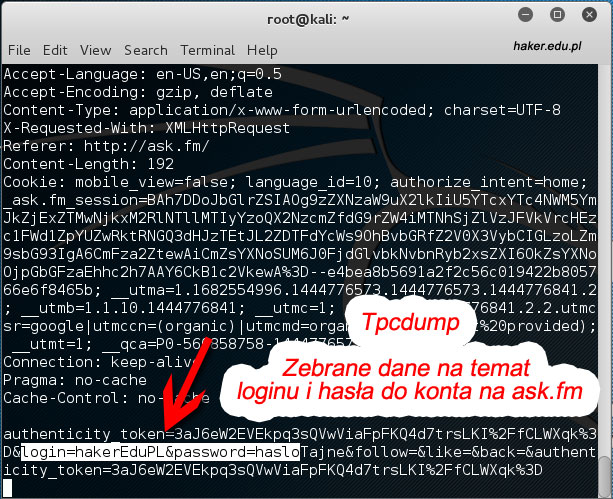

Tcpdump sniffer

Kolejnym programem do nadstawiania ucha wykorzystywany zarówno przez hakerów jak i crackerów jest tcpdump. Niestety chociaż kod źródłowy jest dostępny za darmo publiczie, to nie jest dostępna oficjalnie jego wersja binarna na system Microsoft Windows. Kolejną wadą a zarazem zaletą tego sniffera jest obsługa z poziomu konsoli. Nie każdemu to może pasować, lecz warto spojrzeć wtedy na podstawową zaletę. W bardzo prosty sposób można za pomocą połączenia SSH/telnetu zainstalować program zdalnie i uruchomić ciche logowanie do dalszej analizy pakietów offline. Ciekawostką jest fakt, że zebrane w ten sposób informacje do pliku można otworzyć później ponownie w programie Wireshark za pomocą polecenia z menu File -> Open. Może to posłużyć do dalszej analizy zarejestrowanych pakietów na spokojnie.

Drugą bardzo poważną zaletą jest możliwość łączenia poleceń w systemie Linux. Za pomocą dodatkowego narzędzia takich narzędzi jak grep możemy czynić cuda. Z połączenia tych dwóch aplikacji sprytna osoba, może bardzo fajnie sobie filtrować zbierane dane. Dla przykładu może wyświetlać same adresy URL odwiedzonych stron. Tutaj jednak jest wymagana właśnie znajomość obsługi takich programów jak GREP lub LESS i ich specyficznych wyrażeń regularnych.

W dalszej części wpisu ze względu na jego obszerność omówimy jednak prostszego Wiresharka, jednakże gorąco polecam zaznajomić się z pomocą programu tcpdump. Można to wykonać w bezpłatnym systemie operacyjnym dla hakerów Kali Linux 2.0. Wystarczy wpisać w konsoli polecenie:

man tcpdump

Naszym oczom ukaże się wtedy potężny podręcznik do przestudiowania na temat tego sniffingu za pomocą tego niepozornego narzędzia.

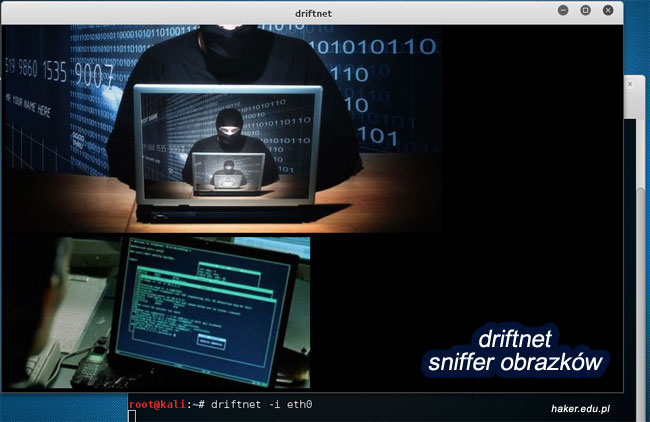

Sniffing obrazków

Narzędziem, które bardziej traktuje jako ciekawostkę jest driftnet. Jest to prosta aplikacja konsolowa służące do przechwytywania wyszukiwanych obrazków w przeglądarce internetowej osoby cyfrowo podglądanej. Niestety u mnie aplikacja nie zawsze poprawnie działała (nie wychwytywała po prostu wszystkich zdjęć).

Aplikacja jest oczywiście zainstalowana w naszym ulubionym Linuksowym systemie operacyjnym. Możemy ją odpalić tylko w konsoli za pomocą polecenia (w miejsce eth0 podajemy swój interfejs karty sieciowej.):

driftnet -i eth0

Jak możemy dowiedzieć się z króciutkiej pomocy dołączonej do programu, posiada on kilka dodatkowych opcjonalnych parametrów. Wszystkie zdjęcia ponadto są zapisywane w katalogu tymczasowym systemu /tmp/.

Sniffig w praktyce

Jeżeli doczytałeś do tego momentu to znaczy, że jesteś bardzo cierpliwy :-). Do praktycznej części wpisu wykorzystamy wielokrotnie już przedstawiany na łamach blogu system operacyjny Kali Linux 2.0, Wiresharka i narzędzie arpspoof. To ostatnie użyjemy do przeprowadzenia ataku z ukrytym pośrednikiem MITM. Dla ambitnych dodam, że zamiast wykorzystania programu arpspoof można pobawić się aplikacją Ettercap. Ettercap jest również darmową aplikacją i jest zainstalowany już w systemie Kali Linux. Działa zarówno z poziomu konsoli jak i posiada graficzny interfejs GTK. W celu jego uruchomienia wystarczy wydać następujące polecenie:

ettercap -G

Miłym akcentem będzie chociaż pobieżna znajomość systemu Linux i poleceń w nim wydawanych. Nie warto wykonywać czynności mechanicznie, warto być dociekliwym w informatyce ;-).

Od razu chce zaznaczyć, że nasza przykładowa demonstracja szpiegowania może zostać wykonana zarówno w stosunku do innego komputera, maszyny wirtualnej jak i telefonu komórkowego podłączonego do tej samej sieci WiFi co my. Pamiętaj, że wpis ma charakter edukacyjny. Musisz uzyskać zgodę właściciela inwigilowanego komputera.

Zaczynajmy!

Kali Linux, wireshark i arpspoof w akcji

- Pobierz i uruchom Kali Linux 2.0 w VirtualBox lub na realnym komputerze bez instalacji z LiveCD.

- Podłącz się do sieci ofiary.

- Przejdź do konsoli i wydaj polecenie:

echo 1 >> /proc/sys/net/ipv4/ip_forward

- Za pomocą polecenia ifconfig w konsoli sprawdź swój adres IP. Zapamiętaj również nazwę interfejsu sieciowego, która znajduję się w wyniku polecenia ifconfig po lewej stronie. Dla przykładu może być to eth0 lub wlan0. Ta nazwa symbolizuje skróconą nazwę Twojej karty sieciowej której używasz.

- Wykonaj z pomocą naszego wpisu na blogu 10 poleceń NMAP skanowanie portów, którym wyszukasz ofiary w swojej sieci. Możesz do tego posłużyć się poleceniem:

nmap -F 127.0.0.1-255

Polecenie należy uzupełnić oczywiście adresami IP z zakresu Twojej sieci.

- Gdy znajdziesz adres IP osoby którą chcesz podsłuchać, musisz następnie wykonać atak man in the middle. Dzięki arpspoof oszukujesz router, że to Ty jesteś ofiarą. Z kolei ofiarę oszukasz, że to Ty jesteś routerem. Stajesz w ten sposób się niejako pośrednikiem w komunikacji. Jeżeli wydaje Ci się to zawiłe spójrz na poniższy obrazek.

Działanie ataku z ukrytym pośrednikiem (man in the middle). Wydaj polecenie uzupełniając je odpowiedni Twoim interfejsem sieciowym, adresem IP routera no i oczywiście adresem IP ofiary:

arpspoof -i eth0 -t 127.0.01 127.0.0.12

w drugiej konsoli wydaj:

arpspoof -i eth0 -t 127.0.12 127.0.0.1

- Jeżeli widzisz przeskakujące stale polecenia infekujące tablice ARP systemu ofiary to bardzo dobrze. Tą konsole należy pozostawić cały czas otwartą podczas samego ataku i sniffingu.

- W innej konsoli wpisz polecenie Wireshark.

- Rozpocznij zbieranie danych za pomocą polecenia z menu Capture -> Interfaces…. Zaznacz w nim odpowiedni interfejs sieciowy z którego korzystasz (czyli kartę sieciową). Następnie wystarczy wcisnąć przycisk start.

- Gotowe, właśnie dokonujesz nasłuchu zdalnego komputera z pomocą techniki ukrytego pośrednika bez instalacji zewnętrznego oprogramowania u ofiary.

Pamiętaj, że zgromadzone logi zawsze możesz zapisać sobie do dalszej analizy w Windowsie i Wiresharku za pomocą File->Save as…

Oczywiście nie powiem co dalej ze zgromadzonymi danymi można zrobić… Jeśli miałbym opisywać budowę pakietów TCP/IP o których powstały książki wielkości samej biblii, mnogość opcji Wiresharka i samach możliwości ataku to musiałbym napisać kilkutomowy wpis na blogu. 🙂 Postanowiłem zamieścić poniżej pierwszy raz na blogu krótki FAQ dotyczący sniffingu.

FAQ Sniffery

Czy za pomocą sniffera mogę przechwycić hasła do gier, aplikacji, stron internetowych i głosu z mikrofonu wysyłanego do sieci?

Tak! Wszystkie informacje bez wyjątków przemieszczają się w sieci. Kwestia tylko, czy są szyfrowane i potrafisz je odczytać. Często się zdarza, że są przesyłane jawnym tekstem. W przypadku głosu, wydaje mi się, że była wtyczka do dekodowania zebranych danych do MP3. Poszukaj pod frazą wireshark voice lub wireshark voip.

Czy podsłuch w telefonie jest możliwy za pomocą analizatorów sieciowych?

Oczywiście. Podsłuchiwanie smartfona połączonego do sieci WiFi nie odbiega od metody zaprezentowanej w tym wpisie. Podsłuch GSM to nie to samo co sniffowanie. Nie zdobędziesz w ten sposób wiadomości SMS ani rozmów telefonicznych. Chociaż ciekawą kwestią jest fakt, że ostatnio reklamują siatkarze nasi dzwonienie za pomocą WiFi… hmm…

Jak szybciej uczyć się analizy pakietów?

Ściągnij Wireshark na swojego Windowsa, zainstaluj i bez cudowania sniffuj siebie i analizuj pakiety. Poczytaj o budowie pakietów i szczególnie nagłówków HTTP bo pewnie takowe cię interesują.

Czy dasz jakiś przykład treningowy?

Proszę bardzo. Zaloguj się do dowolnej strony bez HTTPS na komputerze ofiary. Następnie użyj wspomnianego wcześniej filtra POST.

A może jakiś inny przykład?

Trenuj i analizuj pakiety, ucz się ich budowy i baw. Jeśli masz serwer FTP to najczęściej łączysz się z mojego doświadczenia bez szyfrowania (ftps). Zaloguj się do serwera ftp i poczytaj zebrane pakiety.

Czy w Wireshark są jakieś użyteczne Twoim zdaniem funkcje?

Pełno. Edit -> Find packiet -> String do wyszukiwania podciągów w pakietach. Capture -> Capture Filters do ograniczania ilości zbieranych danych (nie myl z filtrowaniem)…

Czy można poznać hasło kogoś zalogowanego?

Nie, ale… istnieje mechanizm ciasteczek HTTP w których są przechowywane dane sesyjne zamiast hasła. Jako, że ciasteczka są również wysyłane protokołem HTTP to można je w normalny sposób wyśledzić snifferem, gdy osoba u siebie odświeża stronę. Następnie wystarczy za pomocą wtyczki do przeglądarki np. Cookies Manager+ dla Firefoxa wprowadzić te przechwycone dane, odświeżyć i już jesteś zalogowany jako ofiara. Poczytaj na Wikipedii o odpowiedzi HTTP i set-cookie. Warto w takim przypadku rozumieć sesje i ciasteczka, choćby ucząc się podstaw języka programowania PHP.

Czy włamie się w ten sposób na Facebooka, Twittera, poczte Gmail?

Nie odpowiadamy na takie pytania. Ale podkreślam. Kwestia HTTPS. Nie tak dawno na fejsie go nie było, więc bez problemu kradli ludzie ciastka i hasła. Atak tego typu nazywa się wykradaniem sesji/ciasteczek (session hijacking). Możliwe jest obejście tego problemu SSLstrip.

Szukam programu do potestowania ataku MITM na Windows. Polecisz coś?

Do zatruwania tablicy ARP z poziomu systemu Windows może posłużyć graficzna aplikacja Cain and Abel. Jednak odradzam osobiście wykonywanie ataku ARP Poisoning z okienek. Wątpię, że dzisiaj znajdziesz wersje bez doczepionego do niej wirusa. Sam padniesz ofiarą crackerów.

Jak wykryć podsłuch snifferem i jak się przed nim obronić?

Nie pomoże niestety żaden darmowy jak i ten płatny antywirus. Sprawa obrony przed sniffingiem nie jest taka prosta jak się wydaje. Nie powiedzieliśmy za wiele na temat technicznego działania tego typu narzędzi hakerskich. Istnieją ich wersje zarówno aktywne i pasywne. W przypadku pasywnych, które praktycznie nie działają w sposób agresywny wykrycie jest praktycznie niemożliwe. Tak samo się dzieje w przypadku, gdy budowa sieci komputerowej wspomaga cyberprzestępce np. sieć jest zbudowana na urządzeniach typu hub (kłania się znowu inna dziedzina informatyki czyli sieci komputerowe:)). W tego typu koncentratorach sieciowych pakiet jest wysyłany do wszystkich osób połączonych kablem do niego. W takim przypadku cracker nie musi nawet wykorzystywać ARP poisoningu i ataków z ukrytym pośrednikiem MITM. Napastnik może wtedy podsłuchiwać pasywnie bez wysyłania od siebie zwodniczych pakietów arpspoofa. Wystarczy tylko, że od razu przystąpi do działania ustawiając kartę w tryb nasłuchiwania zwany promiscuous mode. Wtedy jego karta sieciowa odbiera pakiety nawet nie adresowane do niego. W praktyce wystarczy wcisnąć rozpocząć logowanie z poziomu Wiresharka Capture -> Options i upewnić się, że zaznaczony jest tryb promiscuous mode. Następnie start i jazda.

Wracając do pytania. W przypadku, który my zademonstrowaliśmy czyli ARP poisoningu administrator danej sieci może sprawdzać logi za pomocą narzędzia arpwatch. Jeżeli spostrzeże nieprawidłową budowę tej tablicy i ciągłe modyfikowanie jej, to może zacząć coś podejrzewać.

Kolejną metodą na zabezpieczenie sieci bezprzewodowych przed nasłuchiwaniem jest stosowanie mocnego szyfrowania w sieciach bezprzewodowych WiFi np: WPA-PSK. Można dodatkowo zastosować w celu ochrony informacji specjalne tunele szyfrowane takie jak VPN.

Podsumowanie informacji o podsłuchu snifferami

Niestety atak analizatorami sieciowymi jest bardzo prosty w wykonaniu dla nawet dla laika. Już nawet wykorzystanie ataku MITM nie wymaga olbrzymiej ilości czasu i wiedzy. Zapewne 99% osób nawet nie zdaje sobie sprawy, że mogły być już kiedyś podsłuchiwanymi przez wardriverów. Zalecam Wam sprawdzenie w tej chwili swoich ustawień routera i typu zabezpieczenia do sieci WiFi. Zmieniaj również cyklicznie hasło do sieci bezprzewodowej. Taka operacja może oszczędzić nerwów na przyszłość i utrudni sąsiadom ciągły monitoring naszych technologicznych urządzeń. W wielu routerach dostępny jest również system rejestracji logów i zalogowanych do sieci użytkowników. Możemy w ten sposób nakryć niechcianego intruza sieciowego przechwytującego nasze pakiety. Jeśli czytasz ten wpis, być może zainteresuje Cię jeszcze:

- jak przestępcy włamują się do routera i WiFi,

- różne metody hakowania Facebooka,

- odzyskiwanie hasła do poczty z pomocą THC-Hydra.

Polub naszego #Twittera i Facebooka @HakerEduPL. Miej otwarte oczy, rozwijaj kreatywność i pilnuj się :-). Pozdrawiamy!

dlaczego po wpisaniu echo 1>> /proc/sys/net/ipv4/ip_forward

wyskakuję błąd? : „bash: echo: błąd zapisu: Zły argument”

Poprawiłem. Brakowało spacji. BTW: Polecenie echo wpisuje za pomocą strumieni Linux tą jedynkę do pliku /proc/sys/net/ipv4/ip_forward. Plik konfiguruje możliwość wykonania przekierowania pakietów (jedynka na to pozwala). Potrzebne jest to do ataku MITM.

Jeśli nadal nie działa po prostu otwórz ten plik dowolnym edytorem tekstowym, edytując wpisz po prostu tam 1 i zapisz. Możesz to zrobić nawet w konsoli poleceniem:

Widzę że wiele czasu poświeciłeś na napisanie tego artukułu ale zakładam że samo pisanie sprawiło Ci frajde (bo po coś to chyba robisz) wiec gratuluje pasji i wiedzy jaką posiadasz bo jest zapewne wieksza niż moja oczywiście w tym temacie. Jednak nie byłbym sobą gdybym nie powiedział co mi nie pasowało a wiec… Mam nadzieję że umieszczasz tego typu wpisy (nie przydatne w praktyce) bo boisz się opisać coś o wiele skuteczniejszego ze wzgledu na możliwość wyrządzenia szkód przez każdego kto posiada komputer. Nie przydatne w praktyce? Tak, podaj mi stronę z np. możliwością logowania bez https i jednocześnie nie będąca forum szkoły do której uczeszcza 100 osób. Podsumowując chciałbym zaproponować zmianę tematu wpisu na „Atak na strony ktore już nie istnieją.” Przepraszam za drastyczność wypowiedzi

Dziękuje za baaaardzo ciekawy komentarz. Troszkę zajęło, ale przyznam ze wstydem że wielu wpisów nie czytam ponownie a potem znajduje hybrydy językowe wynikające z pisania na szybko lub na kolanie.

Nie przydatne w praktyce? Ja tylko chce nakierować. Te umiejętności są jak najbardziej praktyczne. Jednak na zgłębienie zagadnień sieciowych wypadałoby zrobić certyfikat i kurs podstawowy Cisco uznawany na świecie a nie czytać jeden długi wpis na blogu. Podałem w przykładzie: ask.fm. Jeśli śledzisz na bieżąco takie sprawy to doskonale wiesz, że rok albo dwa lata temu facebook nie miał HTTPS wcale. Potem była to opcjonalna funkcja dostępna w ustawieniach (domyślnie wyłączona) a teraz już jest. Dodatkowo wiele aplikacji mobilnych jak podsłuchasz to okaże się że idzie to plaintextem. Żeby zweryfikować to o czym mówisz wpisałem w wyszukiwarkę odpowiednią komendę google hacking (inurl) z frazą login i znalazłem multum stron znaczących coś bez https… My nie chcemy namawiać do włamywania się, to już nie te czasy młodzieńczego buntu. Pamiętaj, że HTTPS da się obejść w sposób nie bardziej skomplikowany niż opisałem (SSLstripy różnego typu). Podkreśliłem to we wpisie.

Bardzo dziękuje za drastyczny komentarz! 🙂

maybe fake wap 🙂

FAP FAP wap… 😀 Łamaniec językowy… 🙂

Czy istnieje możliwość monitorowania całej śieci w którym aktualnie jesteśmy ? Jeśli nie , czy można podłączyć się do routera i wtedy obserwować pakiety ?

Jest możliwość. Pierwsze rozwiązanie to takie bardziej dla hardkorów i ludzi ogarniających. Stawia się komputer dodatkowy za routerem (który defakto pełni też role takiego routera). Jest to tzn. serwer pośredniczący proxy, można na nim sniffować wszystko w sieci, ponieważ „cały Internet” przechodzi przez niego. Tak właśnie działa często system typu: cenzor w szkołach, który w magiczny sposób z góry ogranicza na jakie strony internetowe można wchodzić na jakie nie.

Drugim rozwiązaniem jest masowy atak MITM. Możesz w kilku konsolach odpalić arpspoof tak jak w powyższym wpisie naszym, ale dla każdego komputera w sieci (znajdziesz je sobie skanerem portów typu NMAP, który już opisywaliśmy na blogu).

Dla ułatwienia dodam, że jest możliwe „wyklikać” taki atak właśnie w aplikacji Ettercap (on przeskanuje sieć w poszukiwaniu komputerów, a następnie zapoda wszystkim atak typu arp poisoning opisany w tym poradniku.

Może kiedyś pojawi się wpis o Ettercapie bo to spore ułatwienie (posiada interfejs graficzny).

Witaj,

Ciekawy artykuł chętnie przeczytam następne.

3maj sie

Z Wiresharkiem mam tego typu problem, że przechwytuje on tylko i wyłącznie pakiety z mojego komputera do routera. Czyli np. nie przechwytuje pakietu z telefonu do routera.

Poczytaj wpisy nasze o atakach mitm (np: o ARP spoofing).

Witam, mam problem z arpspoofem. Czemu po jego uruchomieniu na komputerze ofiary dostęp do internetu zostaje zatrzymany? Wartość w pliku ip_forward została oczywiście zmieniona na 1.

Pozdrawiam

Jest to normalne jeśli Twoim celem jest tylko i wyłącznie komputer ofiary. Musisz wykonać atak MITM, więc musisz oszukać i router i komputer cel co do Twojej tożsamości. Uruchom dwie konsole z programem arpspoof. W jednej celem musi być komputer atakowany w drugiej natomiast odwracasz parametry więc targetem (-t) jest router.

Niestety nadal nic. Dwie konsole otwarte, na jednej uruchomiony jest program arpspoof -i eth0 -t 192.168.0.1 192.168.0.3, na drugiej arpspoof -i eth0 -t 192.168.0.3 192.168.0.1. W momencie ich włączenia połączenie ofiary z siecią urywa się.

Niestety w takim razie Ciężko nam pomóc. Taka sytuacja powinna mieć miejsce w przypadku zatruwania tylko jednej ze stron komunikacji. Być może Twój router posiada statyczną tablicę ARP lub inne zabezpieczenie. Nic innego nie przychodzi mi do głowy.

Trochę nie rozumiem jak mam podłączyć się do sieci ofiary, a po drugie adres ip routera to adres ip strony internetowej?

Iść i wpiąć do routera. Iść i wpiąć do sieci Wi-Fi lub dostać się zdalnie najpierw do urządzenia umieszczonego w sieci i wtedy sniffować za jego pośrednictwem nawet z końca świata.

A jak wykonać to ostatnie?

Dokładniej zadaj pytanie. Co ostatnie?

Jak ”dostać się zdalnie najpierw do urządzenia umieszczonego w sieci i wtedy sniffować za jego pośrednictwem nawet z końca świata.”

No tak jak do komputera celu. Większość wpisów na blogu o tym mówił. Chyba nikt nie będzie popełniał przestępstwa za Ciebie i odsiadywał kary. Zaznaczyłem tylko, że sniffing jest możliwy tylko w sieci lokalnej LAN więc w dowolny sposób trzeba mieć dostęp do obojętnie którego urządzenia z tej sieci np: poprzez zdalny pulpit/ssh/miliony sposobów.

A tak właściwie to dlaczego trzeba być w tej samej sieci co ofiara, bo jeżeli chodzi arpspoof to nim da się chyba zmieniać ruch pakietów przez nasz komouter nie bedąc w tej samej sieci.

Kłania się podstawowa znajomość zagadnień z sieci komputerowej. Nie da się sniffować nie będąc na drodze pakietu. Musiałbyś pracować np: w UPC lub podpiąć się do ich infrastruktury, aby wszystkich klientów podsłuchiwać lub w dowolny inny sposób stanąć na drodze pakietu. I nie jest prawdą że narzędzie arpspoof działa poza, bo inne osoby chroni NAT i routerowy firewall (po to on jest aby odseparować prywatne sieci lokalne od globalnego internetu). Protokół ARP działa w sieci LAN (rozgłasza adresy). Jeśli cyberprzestępca sniffuje z końca świata, to znaczy że najpierw przejął kontrole nad którymś z komputerów w sieci LAN i za jego pomocą wykonuje sniffing wewnątrz sieci. Taki atak nazywany jest pivotingiem. Często sieć firmowa jest odseparowana od Internetu i tylko niektóre komputery mają dostęp (najczęściej za pomocą dwóch kart sieciowych) i do Internetu i do intranetu. Wtedy cyberprzestępca gdy zdobędzie ten komputer może infiltrować sieć wewnętrzną firmową przechodząc z komputera do komputera.

AGFRAZ – widać, że znasz się na sniffowaniu:) Udzielasz z tego 'korepetycji’? Oczywiście odpłatnie. Jeśli tak, to daj znaka, podam dane do kontaktu 🙂

Nie, w dziale kontakt jest informacja że nie świadczymy żadnych usług i nic nie sprzedajemy.

można za pomocą sniffera zdobyć ip osób, z którymi np gadam na teamspeak albo piszę na gadu gadu?

Nie używam ani jednego ani drugiego od lat, więc nie wiem. Jeśli przy połączeniu wykorzystywany jest protokół P2P to tak, adres źródła pakietu teamspeak będzie adresem mówiącego. Jednak nie wiem co uparliście się tak na ten adres IP skoro to zwykła informacja publiczna taka jak imię osoby w realnym świecie.

Może i to zwykły identyfikator komputera w sieci ale wystarczy, żeby wykonać atak ddos na kogoś, dlatego chciałem wiedzieć z czystej ciekawości, czy jest to możliwe po prostu analizując wszystkie pakiety przechodzące przez moją kartę sieciową. A jest jakiś sposób żeby sprawdzić, które aplikacje wykorzystują protokół P2P?

Jeśli zadajesz takie pytanie to znaczy, że nie są Ci bliskie zagadnienia sieci komputerowych (budowa pakietu) więc nie za wiele uzyskasz analizując pakiety lub samą aplikacje (reverse engineering). Pozostaje Ci szukać informacji w sieci Internet o portach i protokołach jakie wykorzystuje dana aplikacja i serwer.

A da się coś takiego przeprowadzić jak ofiara jest na telefonie i korzysta z transmisji danych? Pytam się bo właśnie tak robię i gdy chcę wejść na niektóre strony to wyświetla mi się „ten serwer nie mógł udowodnić, że należy do http://www……..jego certyfikat bezpieczeństwa nie jest zaufany dla tego urządzenia.” (Ta strona korzysta z https)

Da się i padła odpowiedź o SSLStrip w tym artykule. Jednak wymaga to wiedzy i pewnych modyfikacji bo jakiś czas temu pojawił się hsts chociaż już pewien atak w zagranicznych publikacjach naukowych został zaprezentowany i na taką przeszkodę.

Witam zwracam się z zapytaniem jakim programem mogę zdalnie np będąc w pracy prowadzić nasluch… na router który mam w domu dokładniej Netia spot. Mając włączona usługę zdalnej administracji

Musisz mieć w tej sieci jakiś komputer i wykorzystać dowolny sniffer. Zazwyczaj robi się to tak, że instaluje się na nim serwer SSH w celu zdalnego łączenia się z nim, a do stałego zbierania logów uruchamia w tle tcpdump zapisujący do pliku dane. Od biedy dla Windowsiarzy można TeamViewer + WireShark.

Hej potrzebuje pomocy z hakerem łamie wszystkie hasła kradnie konta steruje telefonem pomocy prosze o kontakt

Witam, czy ktoś byłby wstanie pomóc mi z generacją ruchu i przechwytywaniem do Wireshark? Mam problem z wyświetlaniem nazw protokołów, gdy generuję ruch. Zawsze jest TCP albo UDP, mimo, że ruch ustawiam na różne porty… Generuję ruch za pomocą programu Ostinato. Byłbym bardzo wdzięczny za pomoc.

vitcum[MAŁPKA]gmail.com <— jeśli ktoś byłby wstanie pomóc, prosiłbym o kontakt.

Powinno być man in the middle…

Witam.

Punkt 2, „Podłącz się do sieci ofiary.”

No własnie, jak to zrobić. Nie interesuje mnie sieć lokalna, ale zupełnie inna. Znam IP kogoś, ale nie mam pomysłu jak „wyniuchać” cokolwiek. Od niedawna mam do czynienia z Kali Linux, które mam podłączone do sieci przez Whonix Gateway, a więc u mnie jest połączenie po kablu eth0. Czy autor mógłby coś doradzić?

Doskonały poradnik, mam pytanie czy istnieje możliwość skasowania konta na istagramie, osoby nieodpowiedzialnej za swoje czyny, wiem że może po chwili założyć inne konto jednak na obecnym są fotki które nie powinny się tam znaleźć proszę o odpowiedź na mojego maila

Nie ma takiej możliwości i jest to karane z kodeksu karnego (art. 266-268kk).

@AGFRAZ Wiesz może w czym jest problem gdy robię dokładnie wszystko z Twoja instrukcja a jedyne co widzę z/do adresu atakowanego urządzenia to protokoły ARP?

Obejrzyj to, może coś rozjaśni:

https://www.youtube.com/watch?v=ex7P8R6EsEM

Wireshark odpalony na virtualbox ładnie scanuje ruch ale tylko w komputerze gospodarza (siec lokalna domowa) pokazuje po filtrach to co trzeba

Gdy z innego kompa sprawdzam to nie pokazuje pakietów a podłączony jest do tej samej sieci wifii co komp gospodarz

Dodatkowo też z telefonu komórkowego testowałem logowanie, także nie pokazuje, tel też podłączony sieć ta sama

Jakaś podpowiedź koledzy ?:)

Jest taka fajna opcja że jak tworzy się hotspot z telefonu to pokacuje IP podłączonych urządzeń ( ͡° ͜ʖ ͡°)

Opcja fajna ale nie praktyczna. To usługa serwera DHCP zwraca adresy IP lokalne, więc za każdym razem są inne. 🙂

Hej

Mam kali linux na VB po wydaniu echo 1 >> /proc/sys/net/ipv4/ip_forward na Vboxie wywaliło mi hosta i urządzenie podsłuchujące i nie mogą się dostać do wifi – WTF ??