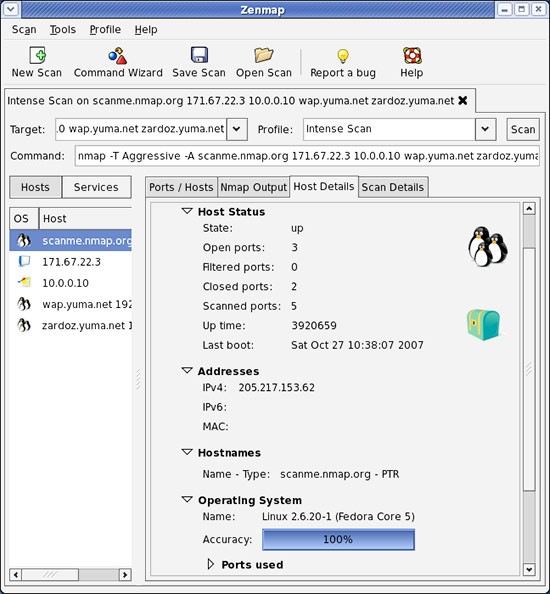

W dzisiejszych krótkim wpisie poruszymy temat bardziej praktyczny, jest to spis przydatnych poleceń skanera który powinien znać każdy audytor bezpieczeństwa systemów informatycznych – skaner portów NMAP. Jest to uzupełnienie poprzedniego wpisu na blogu NMAP – skaner portów. Polecenia zostały przetestowanie na systemie Pentoo.

Zbiór przydatnych poleceń do programu NMAP

Poniższa lista zawiera 10 najczęściej używanych argumentów skanera portów NMAP służących międzyinnymi do detekcji zdalnej usług na sewerze, skanowania zakresów portów czy aktywnych hostów w sieci.

Zapisywanie wyników w pliku tekstowym

nmap 127.0.0.1 > plik.txt

Powyższe polecenie przekierowuje strumień z wynikami do pliku plik.txt

Detekcja usług i numeru wersji uruchomionych na serwerze

nmap -sV 127.0.0.1

Identyfikuje prawdopodobną wersje oprogramowania usługi serwera na otwartym porcie

Detekcja systemu operacyjnego na którym pracuje serwer

nmap -O 127.0.0.1

Wykrywanie systemu operacyjnego znajdującego się na zdalnym kompuetrze/serwerze

Szybkie skanowanie komputerów w sieci wraz z ich otwartymi portami

nmap -T5 192.168.1.0/24

Ustawia typ skanowania, zakres parametrów to od 0 do 5, liczba 5 to najszybsze skanowanie.

Skanowanie zakresu portów

nmap -p 50-300 127.0.0.1

Skanuje porty na zdalnym serwerze z zakresu od 50 do 300

Wyszukiwanie potencjalnie otwartych portów na serwerze

nmap --open 127.0.0.1

Wykonywanie szybkiego skanu

nmap -F 127.0.0.1

Skanowanie „FAST” – szybkie, skanuje porty tylko znajdujące się w pliku nmap-services

Skanowanie zakresu adresów IP w sieci lokalnej

nmap 127.0.0.1-20

Skanowanie puli aktywnych adresów IP od 127.0.0.1 aż do 127.0.0.20

Uzyskiwanie największej ilości informacji o danym porcie

nmap 127.0.0.1 -PO -sV -p 21

Powyższe polecenie łączy wiele parametrów programu nmap parametr -sV wykrywa wersje usług na otwartych portach, -PO używa „pingowego” protokołu do skanowania, parametr -p określa skanowany port (21 to domyślnie FTP).

Skanowanie „ping” do wykrywania hostów w sieci

nmap -sP 127.0.0.1/24

Wykrywanie aktywnych hostów za pomocą ping z puli adresu 127.0.0.1 o masce /24 (255.255.255.0).

Może również zainteresuje Cię:

Pozdrawiamy! 🙂

Mam pytanie nie dało by rady zamknąć komuś portu?

Szczególnie portu 80

Na routerze możesz mu zamknąć port.