W dzisiejszym krótkim wpisie ciekawostka, która może się niektórym przydać. Czy wiesz że w systemie Windows można zarządzać swoją zaporą sieciową z poziomu wiersza poleceń (cmd.exe) za pomocą komendy netsh firewall? Systemowe narzędzie firewall cmd nie odbiega za bardzo możliwościami od funkcji dostępnych w panelu sterowania. Polecenie jest bardzo przydatne dla administratorów systemów z rodziny Microsoft Windows. Jak pewnie niektórzy wiedzą w Linuksach często używa się do tego celu programu iptables.

Możliwości polecenia netsh na tym się nie kończą, ponieważ udostępnia ono cały arsenał funkcjonalności związanych z sieciami komputerowymi w systemie operacyjnym Microsoft Windows. W stosunku do poleceń dotyczących samego firewalla, możesz dodawać i usuwać nowe reguły do zapory systemu Windows niczym z poziomu panelu sterowania swojego systemu.

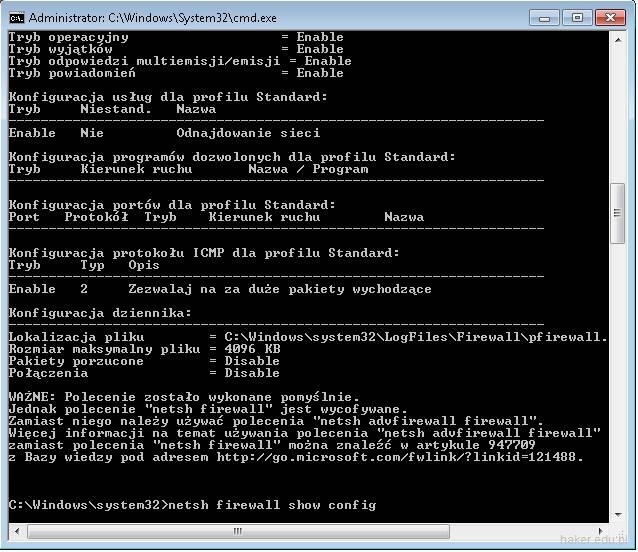

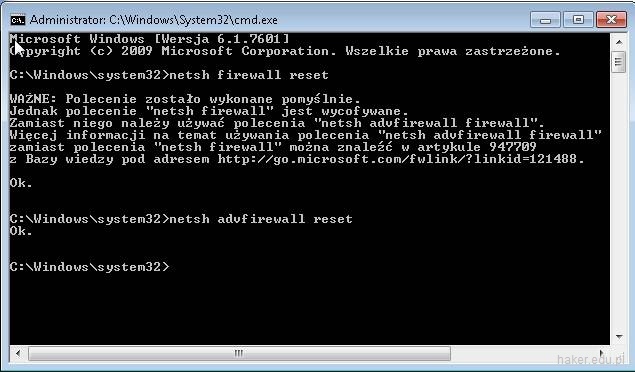

Nie zabrakło również w narzędziu netsh możliwości wyświetlania obecnej konfiguracji wyjątków firewalla systemowego jak i ich całkowitego resetowania.

Firewall w cmd.exe – zapora Windows w konsoli

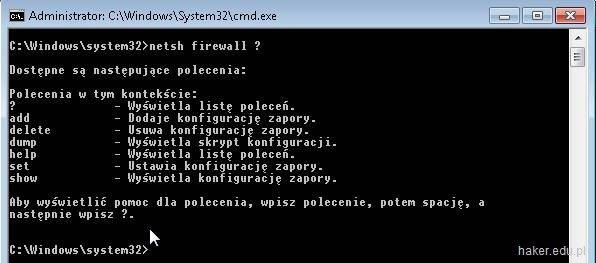

Komendy możesz wydawać poprzedzając poszczególne polecenia nazwą programu netsh lub wpisując w wierszu poleceń systemu Windows najpierw samo polecenie netsh, a następnie działając już w tej aplikacji w trybie interaktywnym (bez przedrostka z nazwą programu). My zademonstrujemy tą pierwszą konwencje korzystania z aplikacji. Przejdźmy od razu do prezentacji kilku przykładowych komendy narzędzia netsh.

Ustawienia ogólne Windows Firewall

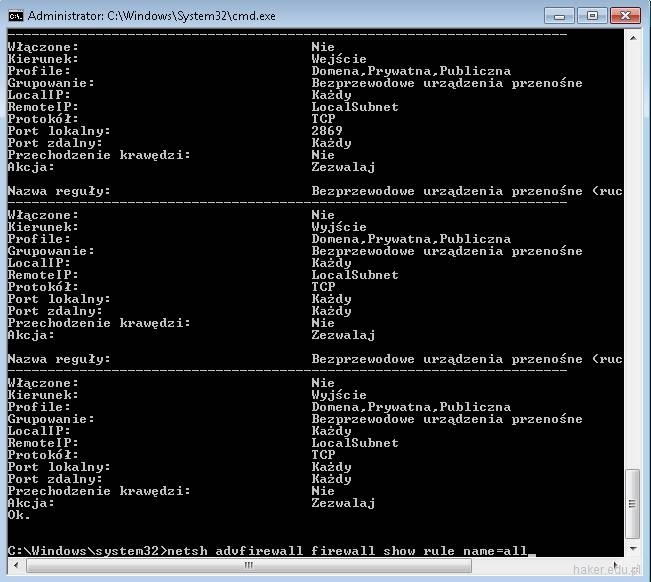

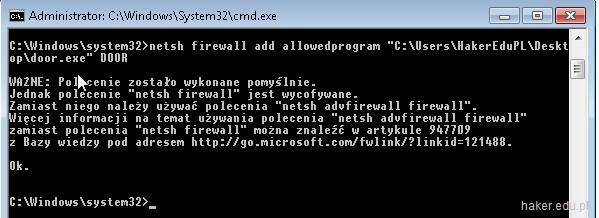

Dodawanie reguł netsh firewall w konsoli

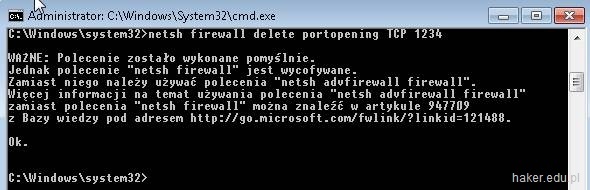

Usuwanie reguł netsh w cmd.exe

Na cóż mi zapora Windows w wierszu poleceń?

Naszym zdaniem fajnym zastosowaniem jest wykorzystanie poleceń cmd programu netsh w plikach wsadowych bat (również w PowerShell systemu Windows). Możesz w ten sposób pewne procesy konfiguracyjne systemu operacyjnego zautomatyzować sobie i w przyszłości wdrażać po formacie dysku HDD lub na innych swoich komputerach.

Należy też zwrócić uwagę że cyberprzestępca uzyskując dostęp do powłoki systemowej shell, może sobie otworzyć porty dodając odpowiednie wyjątki zapory systemowej i wgrać np: backdoora Metasploit już opisywanego na naszym blogu. Wiele ciekawych informacji na temat aktywnych połączeń w swoim systemie (poza skanerami portów takimi jak program nmap) możesz uzyskać sobie poleceniem netstat. To by było dzisiaj na tyle o tym użytecznym narzędzi konsolowym dla adminów i nie tylko. 🙂

Świetny wpis. Czy da się jakoś złamać hasło innego użytkownika w grze (moja siostra już od dawna mnie o to prosi)?

Pozdrawiam!

Pewnie się da złamać hasło w grze, nie wiem nie gram 🙂

Przepraszam że nie jest to związane z postem ale nurtuje mnie jedno pytania

Jeśli mój system odpalony na virtualboxie np WinXP zostanie zainfekowany, to czy jest możliwość z jego poziomu zainfekować system matkę?

Z góry dzięki za odpowiedz 🙂

Pozdrawiam

Z definicji wirtualizacja w informatyce ma być bezpieczna i wyizolowana, więc nie jest to możliwe.

biorąc pod uwagę luki w procesorach – jest to możliwe 😀

Tylko jak uzyskać dostęp do powłoki systemowej shell?

Metod jest wiele, a tam przecież jest odnośnik do jednej z nich. Dużo wpisów na blogu np: o pakiecie metasploit.