Kilka wpisów temu pisaliśmy jak dostać się do podziemnego Internetu Deep Web za pomocą sieci Tor. W dzisiejszym wpisie przedstawimy jak w najprostrzy sposób stworzyć swoją stronę w dark necie. W gruncie rzeczy stworzenie takiego hostingu jest dosyć proste i ogranicza się do edycji dwóch linijek kodu w programie Tor Browser.

Jedyne co nam będzie potrzebne to jakiś pakiet serwera WWW, dostęp do Internetu i Tor Browser. Do wpisu dołączony jest film na YouTubie, który ładniej obrazuje całość konfiguracji. Dodatkowo jest w nim pokazane jak przekierować porty na swoim routerze. Osobom czytającym wpis o trojanie typu payload na pewno ta informacja może też się przydać.

Hosting darknet

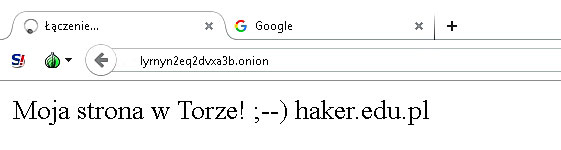

Dobrze przejdźmy do rzeczy dzisiaj od razu. Jak utworzyć własną stornę w sieci Tor tak jak na poniższym zrzucie ekranu? Zaczynamy!

- Pobierz darmowy pakiet XAMPP a następnie go zainstaluj.

- Pobierz Tor Browser z oficjalnej strony projektu i również wykonaj jego instalacji.

- Stwórz dowolną stronę internetową i zapisz ją pod nazwą index.html w domyślnym folderze dokumentów HTTP XAMPP C:\xampp\htdocs.

- Uruchom aplikacje XAMPP i wciśnij Start dla modułu Apache.

- Utwórz folder o dowolnej nazwie w naszym przypadku będzie to C:\Users\Haker.Edu.PL\Desktop\Tor Browser\www.

- Edytuj plik znajdujący się w folderach programu Tor o nazwie torrc. U nas znajduje się on w C:\Users\Patryk\Desktop\Tor Browser\Browser\TorBrowser\Data\Tor.

- Wklej do niego następującą zawartość:

HiddenServiceDir C:\Users\Haker.Edu.PL\Desktop\Tor Browser\www HiddenServicePort 80 127.0.0.1:80

- Uruchom ponownie Tor Browser. W utworzonym przez nas folderze www pojawi się plik o nazwie hostname. Jeśli go otworzymy w dowolnym edytorze tekstowym uzyskamy adres naszej strony internetowej w domenie .onion.

- Gotowe. Już możesz sprawdzić czy Twoja prywatna strona w ciemnej stronie internetu Deep Web działa wpisując ją w przeglądarce Tor Browser.

Czasami może się zdarzyć, że strona chwilowo jest niedostępna. Wystarczy wtedy chwilkę poczekać lub zrestartować Apatche w programie XAMPP i ponownie spróbować. Jeśli nadal strona się nie pojawia to być może nie masz zewnętrznego adresu IP. Jednak w większości przypadków wystarczy przekierować porty na nasz komputer w ustawieniach swojego routera.

W naszym przypadku przekierowujemy oczywiście port 80 na nasz komputer. Adres IP uzyskamy za pomocą polecenia ipconfig w konsoli. Świetną stroną na temat przekierowywania portów w przeróżnych routerach i aplikacjach jest strona portforward.com. Całość tej wiedzy razem z przekierowaniem portów udostępniamy w poniższym filmie na YouTube.

Własna strona .onion – wideo porandik

To by było dzisiaj na tyle. Oczywiście mnogość zastosowań takiego rozwiązania i anonimowość pozostawię bez komentarza. Być może spodoba Ci się jeszcze inny wpis:

- Narkotyki i przestępstwa w Deep Web,

- Podsłuchiwanie haseł i informacji za pomocą sniffera,

- Jak włamać i zabezpieczyć stronę www.

W tematyce TOR bardzo ciekawi mnie stanowisko szanownej administracji odnośnie słynnego SilkRoad i czy TOR nadal jest tak bezpieczny? Owszem, wiemy że jest to wielowarstwowo szyfrowane itd. Ale ostatnie donosy mówią, że zarówno TOR jak i waluta bitcoin jest w 90% deszyfrowana przez służby USA (NSA i pokrewne). Czy jest to prawda? Może kolejny artykuł ? 🙂

My w przeciwieństwie do niebezpiecznika piszemy raczej najprostsze poradniki wprowadzające niż newsy i dywagacje. Od takich krótkich czasowych przemyśleń mamy Google+, Twittera i Facebooka. Ogólnie poruszyłeś temat rzeka. W skrócie nie wgłębiam się w tematy NSA, ale z tego co wiem oni przejmują często główne znaczące węzły sieci Tor. Cała komunikacja w Torze przypomina nieco atak MITM. Jesteś Ty i jest serwer z którym chcesz się połączyć (np: ze stroną www). Każdy użytkownik sieci Tor może być węzłem pośredniczącym (nawet Ty możesz tak ustawić w Torze ulepszając jego wydajność). Cała sieć działa miej więcej w dużym uproszczeniu tak: losowana jest droga przepływu informacji (losowi ludzie i serwery którzy pośredniczą w komunikacji twojej). Komunikacja pomiędzy węzłami (tymi ludźmi) jest szyfrowana. Każdy węzeł wie tylko o swoich sąsiadach czyli od którego kompa poprzedzającego szła informacja i do którego następnego wysłać. Ty wysyłasz pakiet do serwera WWW a on idzie pomiędzy tymi ludźmi aż dotrze do celu potem do Ciebie wraca np. strona www. I wszystko fajnie bo ciężko prześledzić byłoby tą drogę często zmienianą i informacje w niej płynące (bo są szyfrowane). Problem jest tylko taki, że Ty wysyłając do pierwszego węzła w sieci wysyłasz to niezaszyfrowane, tak samo ostatni komputer który już wysyła to do konkretnego serwera np: www też musi to wysłać to nieszyfrowanie (bo jak inaczej to rozwiązać, nie da się bo musisz i ty końcową informacje zrozumieć i serwer końcowy też musi wiedzieć co dokładnie od niego chciałeś). Tak samo zresztą jest przy odbiorze informacji. I teraz sobie wyobraź, że jakaś organizacja przejmuje jakieś duże węzły końcowe. Normalnie mogą sobie wtedy analizować co nimi płynie (SNIFFING). Problem jest, że NSA ma na pewno za mało przejętych/kupionych/skonfiskowanych/obojętnie_jak węzłów końcowych bo ciężko mieć każdy komputer na świecie na własność. Podsłuchują raczej na chybił trafił w ten sposób. Dobrze obrazuje poniższy obrazek (czerwona linia to brak szyfrowania) w którym miejscu można podsłuchać komunikacje w TOR. To są właśnie te węzły końcowe, które NSA chciałoby mieć na własność wszędzie:

Samych ataków i problemów jest zapewne więcej, a takie duże agencje rządowe posiadają megakomputery świetnie oprogramowane do tego celu do automatycznej analizy informacji. Jeżeli nie słyszałeś to poczytać o programie Prism.

A jak zrobić strone .onion na vpsie

Podobnie ale lepiej by działało to w tle. Jaki masz system na VPS?

http://torforum.org/viewtopic.php?f=5&t=18268

Mam problem z utworzeniem strony pod Kali2.0. Apache dziala, strona na localhost bez problemu laduje sie. Natomiast przy uruchomieniu Tor’a pisze o bledzie w torrc. Czy pod Kali konfiguracja Tor’a jest bardziej obszerna?

DO samego używania Tora w systemie Kali Linux można wykorzystać program ProxyChains opisany już na blogu. U mnie ten błąd nie występował, ale może to pomoże: http://www.linuxslaves.com/2015/05/installing-tor-in-kali-linux-and-fixing.html

A co jeśli używam pakietu XAMPP do nauki php i mam w folderze htdocs więcej niż jedną stronę? Czy da się zmienić lokalizację tej udostępnianej w sieci tor?

można dopisać zawsze darmową domenę np yourweb.com.pl ale przy zakładaniu takiej domeny polecam urzyć VPN by nie używać własnego adresu ip(może tak być że ktoś ma zmienny adres ip) i nie używać imienia i nazwkiska w meilu.

Można tak zrobić że 2222222.onion/intex.html 2222222.onion/index.php 2222222.onion/index2.php .

ponieważ mamy to tak że po / dajemy nazwę pliku htmp lub php, oczywiście nazwy nie mogą być takie same

Witam, mam problem z uruchomieniem Tor Browser’a jak instaluję najnowszą instalke Tor’a to po instalacji nie odznaczam żeby mi uruchomiło tor’a ale mi go nie uruchamia nawet jak ręcznie próbowałem go uruchomić to nie się nie działo, jak patrzałem w menadżera zadań to pokazywało się że tor jest uruchomiony i po chwili znika ;_; pomóż AGFRAZ.

Witam, robię wszystko zgodnie z instrukcją. Kiedy wchodzę na adres podany w pliku to jestem na stronie xampp. Możesz Mi to wytłumaczyć ?

Co masz na myśli mówiąć na stronie XAMPP? Czy nie są to czasem domyślne pliki HTML/CSS programu XAMPP. Po instalacji XAMPP wrzuca do katalogu

C:\xampp\htdocsswoją stronę startową.Zróbcie materiał na temat darmowego hostingu.onion w Kali Linux 🙂