W dzisiejszym wpisie pokażemy jak obronić Twój system operacyjny Linux lub Windows przed atakiem ARP Poisoning. W pierwszej kolejności zajmiemy się systemem operacyjnym Kali Linux 2017.1, a na samym końcu tego wpisu systemem Microsoft Windows. Dzięki wykorzystaniu tego poradnika i aplikacji arpon uchronisz swój komputer dodatkowo przed odcinaniem internetu za pomocą narzędzi takich jak netcut. W przypadku konfiguracji statycznych adresów MAC w Windows również to osiągniesz o czym w dalszej części tego poradnika…

Na wstępie dodam, że program arpon jest bardzo prosty w użytkowaniu. Osoby które miały styczność z protokołem ARP, bez problemu zrozumieją też jak on działa. W uproszczeniu mówiąc analizuje on w czasie rzeczywistym tablicę ARP w systemie operacyjnym i w podstawowej konfiguracji po prostu nie pozwala na modyfikowanie jej. Narzędzie dodatkowo wyświetla monit informujący o próbie ataku crackerskiego.

Ochrona przed ARP Poisoning – arpon

Dzisiaj będzie szybka praktyka bez dogłębnego tłumaczenia czym jest atak man in the middle, tablica ARP lub narzędzie arpspoof. Jeśli nie wiesz czym jest ten atak to znajdziesz na ten temat wiele wpisów na na naszym blogu np: podsłuch komputera za pomocą mitm. Przejdźmy teraz od razu do instalacji narzędzia arpon.

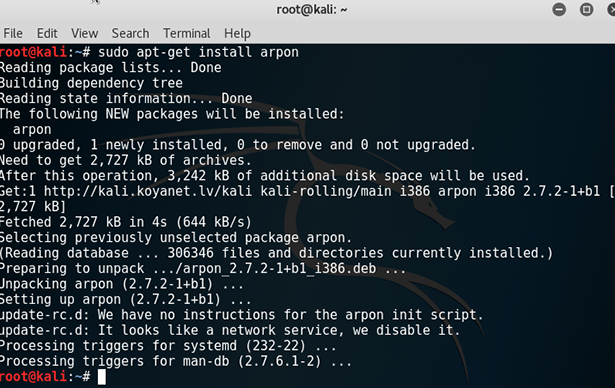

Instalacja arpon

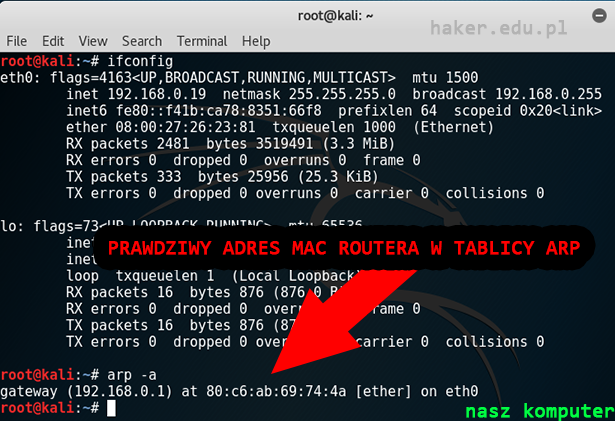

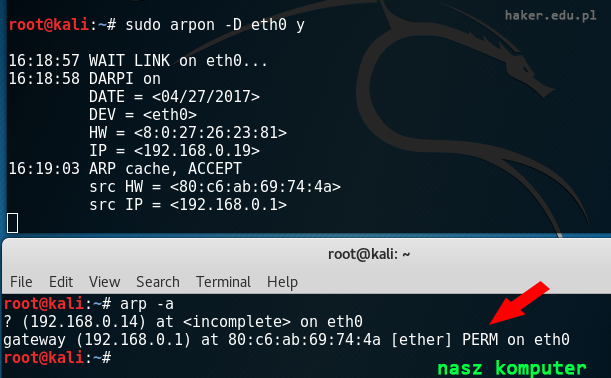

Teraz sprawdźmy sobie poleceniem ifconfig adres IP naszego komputera. Dodatkowo poleceniem arp -a sprawdzimy wpisy w naszej tablicy ARP.

Atak ARP Poisoning crackera

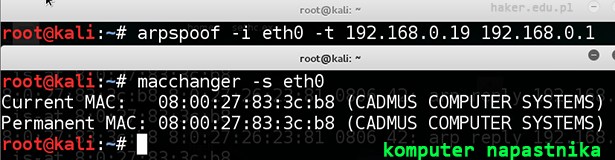

Teraz na chwilę przechodzę do komputera napastnika (inna maszyna wirtualna z systemem Kali Linux 2017.1). Wykonuje tam atak nazywany często ARP spoofing. Chce w ten sposób zmodyfikować tablicę ARP w komputerze, który jest celem ataku.

Wydaje następujące polecenia:

- arpspoof -i eth0 -t 192.168.0.19 192.168.0.1,

- macchanger -s eth0.

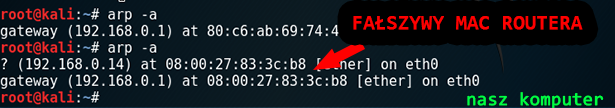

Po powyższym ataku tablica ARP na komputerze „celu” została zmodyfikowana, tak jak widać to na poniższym obrazku.

Obrona przed ARP Poisoning (MITM)

Dobrze. W tym momencie przerywam atak bo miała być to tylko szybka demonstracja tego jak działa atak ARP Poisoning umożliwiający MITM. W skrócie tak jak wspomniałem Tobie cyberprzestępca za pomocą protokołu ARP podszywa się pod dane urządzenie np: router, dodając odpowiedni wpis w tablicy ARP.

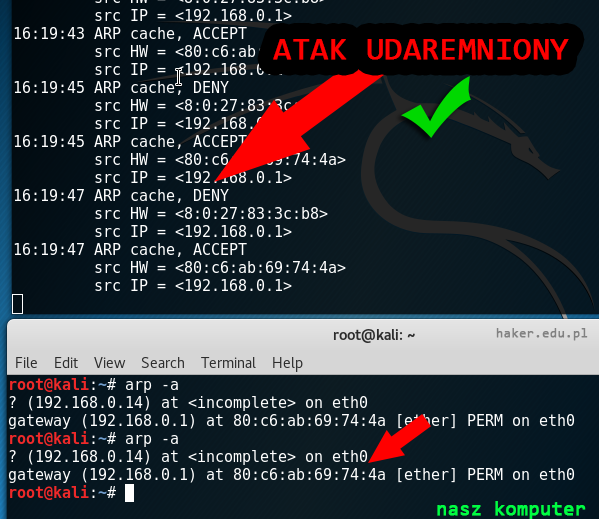

Teraz przechodzę do obrony. Za pomocą polecenia sudo arpon -D eth0 y rozpoczynam obronę przed ARP poisoning. Wykorzystuje parametr -D (DARPI – dynamic arp inspection). Istnieje również drugi alternatywny parametr -S (SARPI – static arp inspection). Jeśli chcesz uzyskać więcej informacji wpisz man arpon.

Na poniższym obrazku możesz zobaczyć, że atak hakera został udaremniony a adres MAC prawdziwego routera nie został zmodyfikowany.

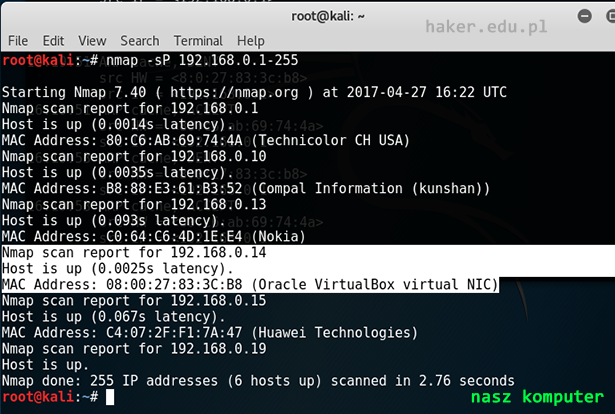

Poniżej dodatkowo sprawdziłem adresy MAC komputerów w sieci w celu detekcji adresu IP przestępcy. Moglibyśmy teraz go po prostu wyrzucić z sieci.

arpon jako usługa (autostart) – OPCJONALNIE

Ta porada jest opcjonalna dla ambitnych początkujących administratorów systemu Linuksa. Możesz skonfigurować również aplikacje arpon jako usługę systemową (deamona), która uruchomi się wraz ze startem systemu.

Wydaj następujące polecenia (możesz użyć innego edytora plików niż leftpad):

sudo leftpad /etc/default/arponZmodyfikuj ten plik odkomenderowując poniższą linijkę (usuń „#”):

DAEMON_OPTS="-q -f /var/log/arpon/arpon.log -g -d"i zmień parametr no na yes tak jak poniżej:

RUN="yes"Teraz uruchom usługę za pomocą programu service:

service apton start

service apton statusUruchom ponownie system Kali Linux i gotowe. Wszystkie logi z atakami tego typu możesz odnaleźć w pliku /var/log/arpon/arpon.log.

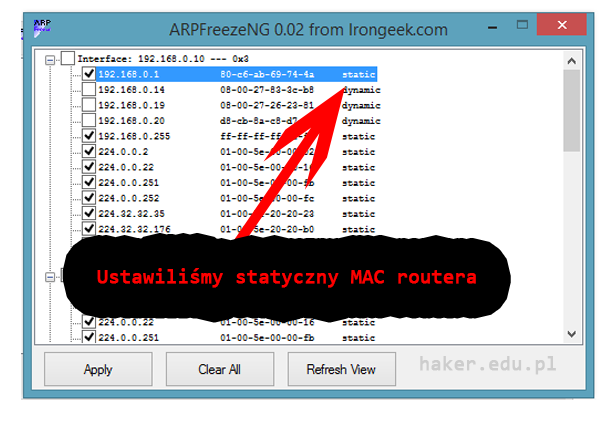

Ochrona przed ARP Poisoning w Windows

Powyższy program do statycznych adresów MAC do pobrania jest na stronie autora ARPFreezeNG. Wystarczy, że zaznaczysz urządzenie któremu chcesz przypisać statyczny adres MAC i wciśniesz Apply. Najlepiej zrobić to dla wszystkich znanych Tobie urządzeń w sieci. Warto zadbać również o to, żeby serwer DHCP nie zmieniał im adresów IP.

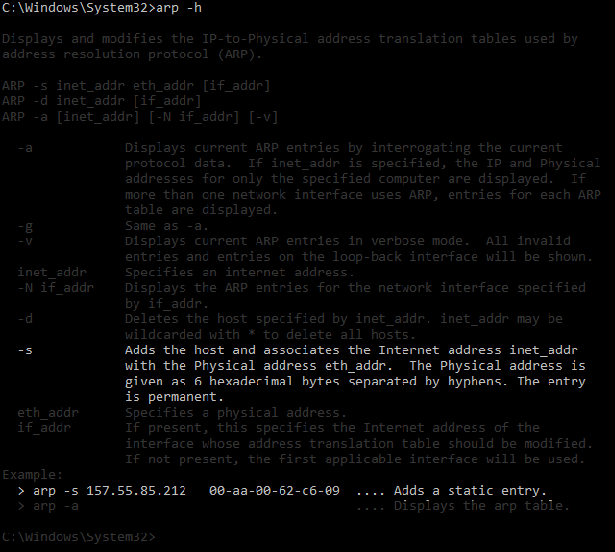

Konfiguracja statycznego MAC jest możliwa również za pomocą wbudowanych narzędzi w system Microsoft Windows. Aby wyświetlić tablice ARP użyj w swoim wierszu poleceń komendy arp -a.

W celu wyświetlenia pomocy wpisz arp -h. Jeśli chciałbyś dodać statyczny adres MAC routera to możesz to zrobić za pomocą parametru -s. W pomocy dołączonej do narzędzia systemowego jest dostępny oczywiśćie przykład. Przed konfiguracją upewnij się tylko dokładnie jakie adresy MAC mają urządzenia w sieci i dopiero ustaw im statyczny powiązanie pomiędzy adresem fizycznym MAC a adresem IP.

Podsumowanie o ARP Spoofing

To by było na tyle. Wystarczy, że zapamiętasz na przyszłość, że ochroną przed atakiem z ukrytym pośrednikiem z wykorzystaniem ARP poisoning mogą być statyczne adresy MAC w systemie operacyjnym. Co można przykładowo zrobić atakiem MITM możesz zobaczyć w wpisie:

WEP lekcja #6 – Cookie Cadger, Wireshark i przechwytywanie ciasteczek sesyjnych

Nie ma tutaj znaczenia jaki to jest system, ponieważ protokół ARP jest dla wszystkich jednakowy. Mam nadzieje, że dzięki dzisiejszemu wpisowi trochę lepiej zrozumiałeś atak zatruwający tablice ARP.

Jeśli podobają Ci się nasze wpisy to zlajkuj nas na fejsie i subskrybuj nasz kanał na YouTube, aby być na bieżąco! Zawsze kiedy dodajemy coś na kanał YT lub na bloga, to wrzucamy informacje o tym na Facebooka. Powodzenia w nauce! 🙂

Fajny materiał.Pokaż coś z driftnetem . Też bedzie spoko

Było tutaj o drifnecie, jednak jest to narzędzie bardziej ciekawostka:

https://www.haker.edu.pl/2015/10/14/wireshark-sniffer-i-tcpdump-podsluch/

Denerwuje mnie na tym blogu trochę to że polskie znaki są źle wyświetlane. Czy mógłbyś to naprawić.

Cześć kris, gdzie są źle wyświetlane? Sprawdziłem i zarówno wersja mobilna jak i desktopowa wyświetla wszystko okej (Chrome). Jaką masz przeglądarkę www?

Hej

czy moglibyście napisać kolejnego posta na temat WannaCry? Pojawiły się nowe informacje na Torze odnośnie samodzielnego kreowania Ransomware w virtualnej maszynie. Myślę że był to fajny temat. Oczywiście z rozwagą aby „jakieś dzieciaki nie wbijały kolegom na stronki” 😉

Pozdrawiam i podziękowania za świetnego bloga

wasza strona została opingowana

Tak troche nie do tematu ale intryguje mnie to pytanie czy jak polacze plik png i plik bat w png to moge jakims cudem z png uruchomic plik pat ktory jest w srodku?

Przyklad bedzie bardziej zrozumialy 🙂 : C:/ copy /B plik.png+plik.bat plik1.png

czy z pliku plik1.png da sie uruchomic bat ?

Testowalem z plikiem rar i dalo sie otworzyc biblioteke a z bat nadal sie mecze 🙂

Dzieki z gory za pomoc 😀

Krótko i na temat: nie możesz bo nie jest to plik wykonywalny. Każdy plik jest plikiem edytowalnym. Nawet program komputerowy .exe możesz sobie otworzyć w edytorze (hex edytor) i dopisać byle co. Jednak i tak nie uruchomisz tego dopisanego np: zdjęcia. Wirusy mogą tylko znajdować się w plikach wykonywalnych (bo de facto są to zwykłe też aplikacje, tylko że złośliwe). Polecam poszukać w Wikipedii czym jest plik wykonywalny. Dla każdego systemu jest inny. W przypadku Windows jest to .exe/.msi itd.

Tylko .msi to nie plik wykonywalny. To pakiet instalatora windows. Nie chodzi tu o tego co instaluje Windowsa. Ten instalator jest wgrany w windowsa. A jak go jakimś cudem usuniesz to pliki .msi nie zadziałają. .msi to pliki programu, a nie sam program. Jak np. do .docx potrzebujesz office lub wordpada. Tak do .msi potrzebujesz instalatora windows. 🙂

Trochę mocno uprościłeś. Pliki .exe też nie zadziałają jeśli wymagają danej biblioteki rozszerzającej. Proponuje usunąć .NET Framework z pomocą którego zostało zaprojektowanych bardzo dużo aplikacji :-). Inny przykład to pakiet Visual C++ Redistributable. Albo usuń kluczowe biblioteki DLL. Przykład dla graczy? Proszę bardzo: DirectX. Dzisiaj aplikacje całkowicie NATYWNE o których piszesz praktycznie nie istnieją. Bez problemu możesz utworzyć KAŻDĄ APLIKACJĘ WYKONYWALNĄ nawet grę z rozszerzeniem .msi. Tak naprawdę faktyczne pliki masz w odpowiedniku zasobów z rozszerzeniem .exe i możesz je podejrzeć specjalnymi edytorami. Bez problemu też utworzysz aplikacje z rozszerzeniem .com lub nawet .scr które jest rozszerzeniem uwaga… WYGASZACZY EKRANU. Nie wyłapałeś kontekstu. Pozdrawiam

@Agfraz tekst w ramce pod Podsumowanie o ARP. U mnie przeglądarka Safari na Mac Os, nieprawidłowe kodowanie znaków jest.

Witam w leafpad i apton jest literówka (chyba)?. Nie wiem jak u was oprócz zmiany w pliku /etc/default/arpon z „no ” na „yes” i usunięcia „#” musiałem zmienić litere „d” na „D”, ponieważ miałem taki komunikat

„Failed to start LSB: Start arpon at boot time.” Pozdrawiam

Czesc, mam pytanie nie związane z tematem bo o „wlamywanie” na gg.Niezbyt się na tym znam i martwie sie ze cos spieprze, ale udalo mi sie znalezc filmik na yt w ktorym koles podal jakis program.Komentarze pozytywne ale czy prawdziwe…? Mozna tak zlamac czy widac ze to ewidentnie sciema…? https://www.youtube.com/watch?v=xm4dVytW7Io

*A bo nie wspomnialem, chodzi o to ze metoda o ktorej kiedys pisaliscie boje sie ze cos spieprze..troche to ryzykowne

Takie programy to ściema. Osoba zarabia zazwyczaj za wypełnienie ankiety lub liczbę pobrał. Magiczne programy „HACK” nie istnieją.

Hej!

Dlaczego tak mało piszesz na blogu? Od pół roku nic nie wstawiłeś, trochę szkoda 🙁

Nie mam za bardzo czasu, nic więcej do powiedzenia w tym temacie i… sam się chleb nie zarobi. Już po prostu skończyłem czas studencki. 🙂

Witam,skanowalam adresy emeil programem antywirusowym i 1 adres emeil coś nie tak wykazało ze ktoś mógł wykraść moje dane osobowe. Adres emeil zablokowałam (usunęłam wcześniej zmieniając hasło) czy telefon może być już z wirusem? Co teraz mam zrobić żeby czuć się pewnoe w telefonie ze mi pieniądze z konta nie znikną …ten adres nie byl powiązany ani z iCloud ani z fb…

dzięki za podpowiedz 🙁

W jaki sposób skanowałaś adresy e-mail bo nie do końca rozumiem i jakim dokładnie programem antywirusowym. Sam adres e-mail to tylko kawałek tekstu z małpą…

Ściągnęłam darmowy antywirus Mobile Security i na nim można każdy emeil skanować oddzielnie

Avira Mobile security on ma opcje tez skanowania każdego meila oddzielnie

???

Rozumiem ale to wykryło Ci, że aplikacja do poczty ma uprawnienia w telefonie takie że może zbierać dane o osobie. Taki problem praktycznie teraz jest z każdą aplikacją na Androida. To żaden haker, firmy zbierają dane o użytkownikach i to normalne. 😉

Ok dzięki za odp. Mam system ios ale to pewnie to samo pozdrawiam 😉

Jak spiracić programy Adobe Creative cloud np hotoshop ,esri arcgis pro