W dzisiejszej lekcji (tutaj dostępna jest poprzednia lekcja dotycząca: obsługi systemu Linux) znów powrócimy do poruszanego tematu już na naszym blogu, czyli skanera portów NMAP. Do czego służy skaner portów? Najprościej mówiąc do identyfikacji usług uruchomionych na zdalnym lub lokalnym komputerze lub urządzeniu. Dzięki temu audytor bezpieczeństwa (informatyka śledcza?:-)), haker lub cracker może zweryfikować co jest uruchomione na serwerze lub komputerze ofiary. NMAP jest aktywnym skanerem portów co w uproszczeniu oznacza, że powoduje wiele zamieszania w sieci (np: tworzy pełne połączenia z portami na urządzeniu audytywnym) co z kolei może prowadzić do ujawnienia próby włamania się do systemu komputerowego. Najprościej to zobrazować w realnym życiu tak: przy skanowaniu pasywnym ofiary złodziej obserwuje z daleka ofiarę przez lornetkę nie ruszając się z miejsca, natomiast przy skanowaniu aktywnym złodziej podchodzi i zagląda w każdą kieszeń ofiary (a nóż można na niej zarobić :-)).

Po co skanować porty?

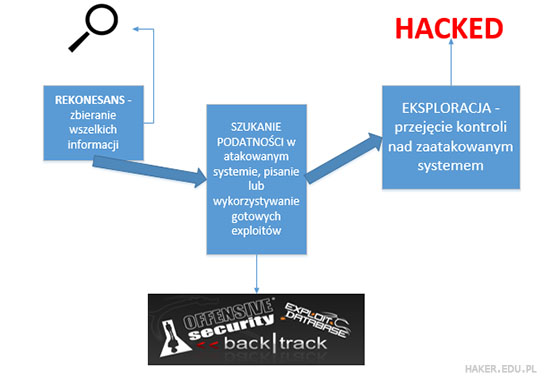

Często początkową fazą ataku crackerskiego nazywa się rekonesansem sieci, footprintingiem, enumeracją lub wyliczaniem usług. Ma to na celu zebranie jak największej ilości informacji o atakowanym systemie informatycznym, identyfikacji uruchomionych usług po stronie serwera i ich wersji. Skanowanie sieci może być aktywne i pasywne.

Pozwoliliśmy sobie wyodrębnić trzy główne fazy hakera.

- Rekonesans w sieci – polega na zbieraniu informacji o ofierze. Tutaj wszystkie kroki są dozwolone. Z tych pasywnych metod zbierania informacji możemy wyróżnić: grzebanie w śmietniku przed firmą lub domem ofiary w poszukiwaniu ciekawych danych i dokumentów, przeszukiwanie internetu gwoli znalezienia publicznie dostępnych informacji o ofierze lub atakowanym systemie, whois, socjotechnika lub wykorzystanie pasywnych narzędzi różnego typu (np: które tylko monitorują sieć jak sniffery (np: skaner p0f)). Z metod aktywnych możemy wyróżnić enumeracje usług za pomocą skanera portów takiego jakim jest NMAP.

- Szukanie podatności – na podstawie informacji zebranych w pierwszym kroku, cracker próbuje odnaleźć najsłabsze punkty w atakowanym systemie. Może wykorzystać błędną konfiguracje usług działających po stronie serwera (włączone konto gość np: w ftp), spróbować dostać się brutalną siłą do serwera testując słabość haseł (brute-force, atak słownikowy na daną usługę) lub przeglądając bugraq, CVE (common vulnerabilities and exposures), bazy exploitów etc. dobrać wektor ataku wykorzystując pewną podatność systemu/usług/błędnej konfiguracji. Do odnajdywania luk mogą posłużyć takie skanery podatności jak Nessus. Doświadczony cracker może na podstawie szczątkowych informacji o luce i informacji zebranych w punkcie pierwszym napisać samemu exploita (skrypt/aplikacja wykorzystująca pewną podatność usługi po stronie ofiary i umożliwiającą niepostrzeżone włamanie się do systemu). Często wykorzystuje również platformę metasploit.

- Eksploracja – cracker wykorzystuje możliwości przejętej maszyny do własnych celów. Może wykradać dane, podsłuchiwać ofiarę, botnet zombi… i co tylko sobie dusza wymyśli :-(. Jeśli nie posiada odpowiednich uprawnień na zdalnym serwerze próbuje dokonać eskalacji uprawnień w celu zdobycia konta administratora/root (znowu szuka exploita na dany system w celu podniesienia uprawnień). Do łączenia się z komputerem ofiarym może wykorzystywać meterpreter/trojana/itd. Często w tym punkcie pozostawia się tylną furtkę (backdoora) w celu ponownej eksploracji systemu w przyszłości.

Skaner portów LAN – NMAP

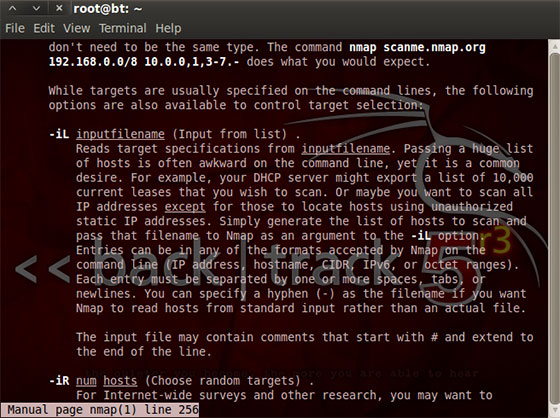

Wbrew temu co może się wydawać po dzisiejszym filmiku szkoleniowym, NMAP nie musi być tylko stosowany do skanowania komputerów w lokalnych sieciach LAN. Może również posłużyć do skanowania odległych serwerów znajdujących się na drugim końcu świata. Wystarczy że haker je spinguje (jeżeli posiada tylko adres domeny), użyje polecenia host w systemie Linux lub ewentualnie w systemie Windows nslookup i już może zabrać się do identyfikacji usług działających na serwerze. W dzisiejszej darmowej lekcji szkoły hakerów, nie wgłębialiśmy się w dokładne typy skanów. Bo wbrew pozorom temat jest bardziej rozbudowany niż się wydaje (skan może być SYN, TCP, ACK, FIN i wiele wiele innych – warto o tym doczytać).

Warto wiedzieć, że po znalezieniu otwartych portów można spróbować się za pomocą programu telnet, nc lub netcat połączyć z zdalną maszyną aby spróbować wywołać tzn. ” baner”.

Czym jest baner aplikacji?

Baner jest to po prostu informacja zwrotna od serwera. Na podstawie baneru, cyberprzestępca może zidentyfikować dokładną nazwę i wersję usługi pracującej na serwerze. Bo jak wiadomo to że jest otwarty port 21, nie świadczy od razu że musi tam być FTP – kwestia konfiguracji administratora serwera. Jeśli potencjalny włamywacz zna wersję usługi, może poszukać na takich stronach jak exploit-db.com exploita umożliwiającego wykonanie zdalnego ataku (o ile aplikacja posiada jakieś luki). Jeśli nikt nie napisał gotowca, cracker musi posiłkując się informacjami znalezionymi w internecie napisać takowego sam (o ile znajdzie w internecie informacji o błędach aplikacji lub sam spróbuje ją znaleźć).

Inne skanery portów

Poniżej postanowiłem zebrać krótką listę skanerów portów sieciowych, może kogoś zainteresuje temat i przetestuje (chociaż mnogość opcji NMAPA bije inne skanery na głowę):

- SuperScan

- NetScanTools

- autoscan

- Angry IP Scanner

- unicornscan

- Zenmap (nakładka graficzna na nmapa, bardzo dobry skaner portów… bo to tylko dodatkowe GUI :-))

- Essential NetTools

- SoftPerfect Network Scanner

- skaner portów online * – istnieją również narzędzia dostępne z poziomu strony www

Dodatkowo warto wiedzieć, że NMAP może również służyć do konkretniejszych testów bezpieczeństwa (można uruchamiać specjalne skrypty dedykowane do NMAPA, lub nawet je pisać samemu). Film szkoleniowy 4 już lekcji znajduje się poniżej.

Wideo poradnik

Krótki film szkoleniowy z komend programu NMAP:

>> Pobierz film lekcja 4 szkoła hakerów <<

Pozostałe filmy znajdziesz w naszym dziale wideo / download.

Zadanie domowe do dzisiejszej lekcji

- Poszukaj w menu Kali Linux nakładki Zenmap. Pobaw się tą graficzną wersją nmapa. podpowiedź: szukaj w information gathering

- Za pomocą poznanego w poprzedniej lekcji polecenia service, wykonaj start serwera stron HTTP apache2.

- Przeskanuj wirtualną maszynę z Kali Linux (sam siebie, możesz użyć teoretycznie oprócz swojego IP dwóch innych adresów). podpowiedź: „local host wiki”…

- Edytuj za pomocą edytora nano plik /var/www/index.html i zmień jego zawartość na dowolną (najlepiej jakby była to poprawna strukturaHTML :-)).

- Wejdź w przeglądarce pod adres 127.0.0.1… pamiętasz serwer xampp na Windows? jeżeli zadanie 2 Ci się udało i widzisz poprawną zawartość Twojej strony to gratuluje! 🙂

- Spróbuj wyłączyć serwer za pomocą polecenia service i sprawdź czy nadal widnieje strona w przeglądarce www.

Następna lekcja nr 5 naszej szkoły hakerów

W kolejnej lekcji wykorzystasz do tej pory zebrane informacje do odnalezienia faktycznych luk w zabezpieczeniach komputera w celu ich dalszego wykorzystania. Posłuży do tego Tobie świetne i profesjonalne narzędzie Nessus Vulnerability Scanner.

Podsumowanie o zbieraniu informacji o atakowanym systemie

Wbrew pozorom dokonywanie rekonesansu sieci, jest jedną z najważniejszych zadań audytora bezpieczeństwa systemów informatycznych. Bez tego nie da się wykryć wad danego systemu (chyba że na ślepo :-)), a co za tym idzie włamać do komputera ofiary. Jeśli podobają Ci się nasze wpisy możesz, zostawić lajka pod tym wpisem, tweetnąć, sharnąć na fejsiku, lub dać google plusa. Zajrzyj również na nasz fanpage na facebooku HakerEduPL (wtedy będziesz na bieżąco również z następnymi darmowymi lekcjami szkoły hakerów :-)). A może zaintersuje Cię inny wpis na blogu: jak złamać hasło do urządzenia typu router. Prosimy też o komentarze :-)!

wytrwałości w nagrywaniu zycze.

dobra robota, na pewno sie przyda!

Dziękujemy! 🙂 Mamy nadzieje że to dopiero początek 😛

Mam problem bo jak pobieram kali linux to mi sie zatrzymuje po 900 bk’s

A zrób jak ddosować wykonować atak ddos * działający

Jest jeden wpis o tym. Nie mamy zresztą VPS bo darmowych brak ani botnetu :P.

Nie rozumiem tych zadan bo w poprzedniej lekcji nie bylo nic o services, stronie, ani o apache

Było albo w lekcji komendy linux albo w kolejnej nessus. Po to właśnie w komendy linux przedstawiliśmy polecenie MAN, hakerzy muszą kombinować.

Kiedy następna część bo to jest ciekawe 😛

Już było 6 lekcji. Ostatnia zamknęła serie i była tam mowa, że to już ostatnia 🙂

Czemu skanując testowego Windowsa wyskakują tylko porty 135, 139 i 445? Nic więcej się nie pojawia.

Bo widocznie tylko te są otwarte lub firewall.

Witam!

Mam problem z poleceniem telnet, gdy skanuje ktorykolwiek port mam tylko

root@kali:~# telnet 192.168.0.22 135

Trying 192.168.0.22…

Connected to 192.168.0.22.

Escape character is '^]’.

i nic sie nie dzieje, konsola odmawia posluszenstwa, to samo z innymi portami.

Oba systemy (kali linux i win xp sp2) sa postawione ne vxmware, pingowanie czy skany nmap odbywaja sie prawidlowo.

PS. Chcialem serdecznie podziekowac (nie moge odpowiadac na Pana komentarze) za poradniki oraz szybka odpowiedz w razie jakiegokolwiek problemu. W pewien sposob stal sie Pan inspiracja dla mnie do poszerzania wiedzy oraz jej poglebiania za co chcialem goraco podziekowac i pozdrowic!

Nie zawsze każdy port odpowie na próbę połączenia się telnetem z nim. Czasem trzeba wydać charakterystyczne dla danej usługi polecenie, żeby coś odpowiedziała. Polecam zapoznać się Tobie z zaawansowanymi automatycznymi skanerami podatności takimi jak OpenVAS, który zrobi to za Ciebie. https://www.youtube.com/watch?v=HAEGsiAYIp0

Witam. Mam pytanie. Działam na 2 wirtualnych obrazach. I mam problem ponieważ nmap -T5 192.168.42.130-255

nie znajduję mi ip na którym odpalony jest XP. Nie widzi mi go. Dlaczego?

Chciałem jeszcze dodać, że widzi IP mojego komputera GŁÓWNEGO, i ip kalilinuxa. XP nie widzi, jak coś działa, też mi internet na XP.

A adres IP tego XP jest z tej samej sieci? Być może chroni go firewall? Być może inne ustawienia wirtualnych maszyn i są w różnych sieciach (ma być ustawione w obu bridged)?

@AGFRAZ

Te filmy poradnikow serii od zera do hakera sa gdzies dostepne jeszcze? Na yt sa tylko 3 pierwsze czesci,