Jesteś ciekawy jak haker rozpoczyna pracę? Czym jest tytułowy footprinting? W polskich realiach tego typu czynności wstępnie przygotowujące do ataku, bądź audytu bezpieczeństwa nazywane są rekonesansem sieci bądź właśnie tytułowym szukaniem odcisków stopy (śladem).

Prostym językiem mówiąc jest to zbiór czynności wykonywanych przez hakera audytora, które mają na celu zebranie jak największej ilości informacji o atakowanym serwerze, organizacji lub komputerze ofiary. Często takie czynności noszą miano białego wywiadu tzn. OSINT. Już poruszaliśmy kiedyś temat w skrócie o właśnie skanowaniu sieci.

Informacje które mogą być przydatne dla hakera to:

- spis stron internetowych (jak i whois domen) ofiary i dane opublikowane w nich i ich struktura (również ukryte pliki i foldery), informacje o skryptach na serwerze

- adresy ip i MAC celów

- wersje systemów na których pracuje ofiara bądź serwer

- wszelakie informacje o użytkownikach i pracownikach systemu

- informacje o systemach wykrywania włamań (IDS – intrusion prevention system)

- fizyczna budowa sieci wewnętrznej ofiary

- uruchomione usługi sieciowe (programy) i ich wersje na serwerze bądź komputerze ofiary

Wiele informacji trzeba uzyskiwać ręcznie przeszukując wszelakie wyszukiwarki internetowe, jak i również skanując metodą słownikową bądź brute-force strukturę stron ofiary (szukanie ukrytych plików, które mogą skrywać ciekawe utajnione informacje). Często się zdarza że pliki konfiguracyjne, pliki z hasłami, autorskie panele administracyjne, nie zabezpieczone uploadery plików i ciekawe zdjęcia administratorów znajdują się ukryte na hostingu :-).

Ciekawymi narzędziami używanymi do tych celów są:

- Polecenia wyszukiwarek google, kilka przykładowych poleceń znajdziecie tutaj, tego typu ataki za pomocą dostępnych informacji w sieci nazywane są często Google Hackingiem. Warto poszukać w internecie informacji o gotowych poleceniach do szukania prawdopodobnie poddanych stron www na ataki, tego typu listy nazywane są często google dorks. Przykładową stroną z taką listą jest exploit-db.com/google-dorks/. Istnieją również narzędzia takie jak SiteDigger 3.0. Warto również skorzystać z specjalistycznej wyszukiwarki urządzeń potencjalnie podatnych na ataki Shodan (http://www.shodanhq.com/).

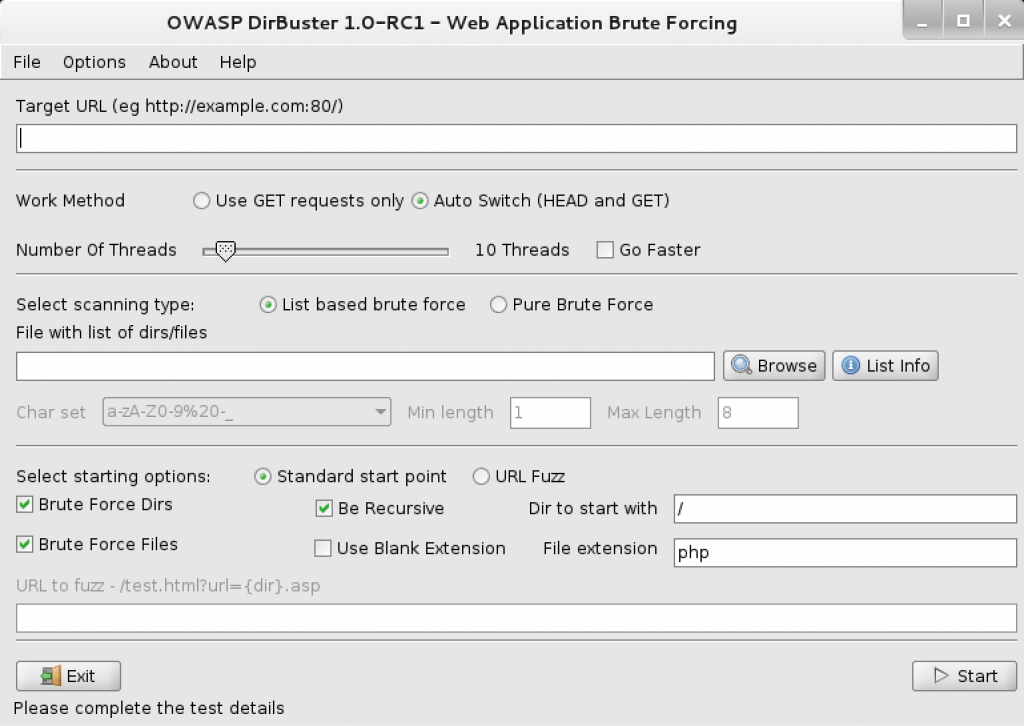

- Do badania ukrytej struktury strony internetowej (umieszczonych na serwerze plików i folderów bez odnośników z jakichkolwiek miejsc w internecie) możecie użyć narzędzia IndirScanner (wymaga interpretatora Perla) jak i również świetne narzędzie firmy OWASP o nazwie DirBuster. Kolejnym ciekawym narzędziem jest Burp Spider. Za pomocą tych narzędzi bez specjalnej wiedzy możemy przeszukiwać stronę internetową na obecność ukrytych dla użytkownikach danych (to też jest footprinting).

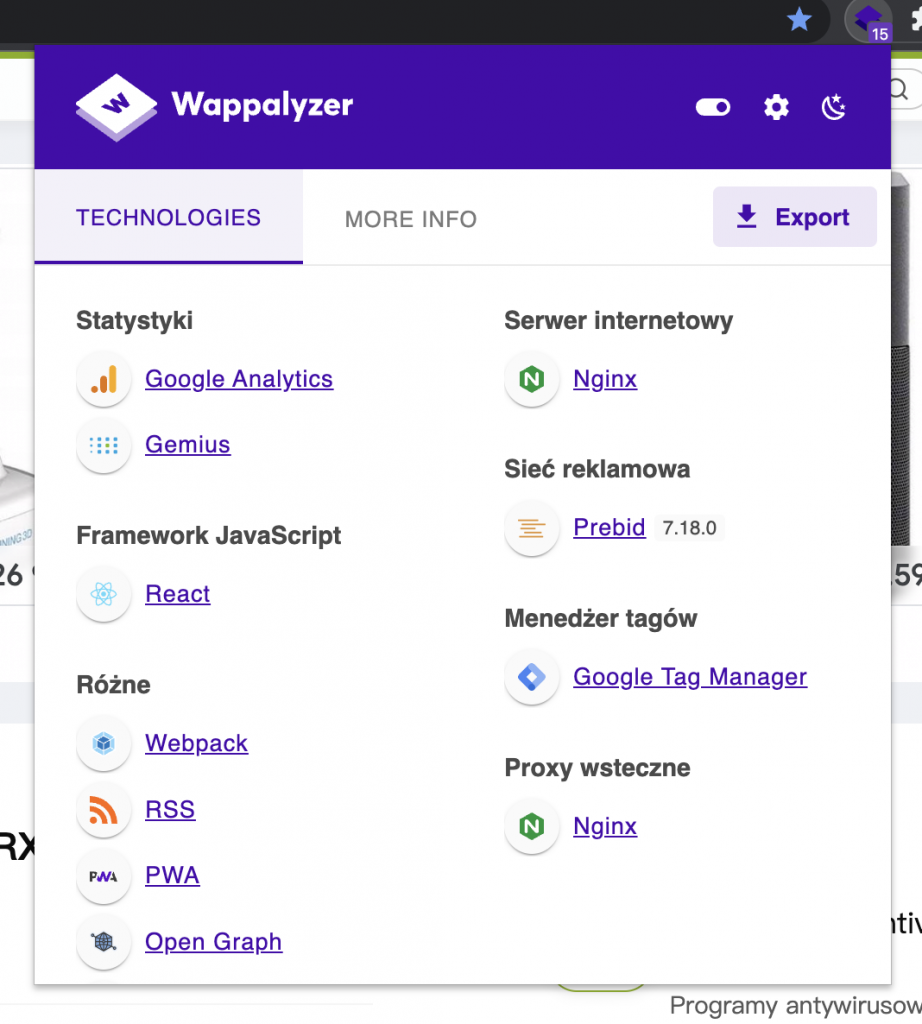

Jeżeli jesteśmy już przy temacie badania stron internetowych warto również zająć się identyfikacją zainstalowanych skryptów na stronie internetowej (np.: identyfikacja wersji CMS). Co nam to umożliwia? Wyszukanie exploitów dostępnych w sieci i atak.

Ciekawym narzędziem do identyfikacji skryptów (CMS) www jest:

- narzędzie WhatWeb – skrypty identyfikujące CMS

- wtyczka do przeglądarki Firefox i Chrome Wappalyzer

Wiele informacji o autorze strony również znajdziemy w kodzie źródłowym strony. Zwróćmy szczególnie uwagę na komentarze umieszczone w kodzie html.

Pamiętajmy, że informacje na stronie internetowej najczęściej są aktualne, warto skorzystać z takich mechanizmów jak Google Catche (stara kopia strony internetowej) aby przejrzeć stare wersje strony. Tam również mogą znaleźć się ciekawe zindeksowane informacje. Skorzystajmy również z archiwum stron internetowych Web Archive.

PRYWATA – informacje inżynierii socjalnej, footprinting

Pamiętajmy, że wiele tych informacji uzyskanych, za pomocą wyżej wymienionych akcji footprinting’owych możemy użyć do wykorzystania w atakach socjaltechnicznych. Może to być dla Ciebie zaskakujące, ale wiele haseł i dziwnych furtek dostępu hakerzy uzyskują poprzez… rozmowę z ofiarą.

Najczęściej próbują wyciągnąć informacje umożliwiające zresetowanie haseł, bądź zalogowania się na serwerze. Oczywiście należy być kreatywnym, można zmusić (rzekoma pomoc hakerska) ofiarę do konfiguracji systemu w ten sposób, aby umożliwić sobie zalogowanie do systemu. Polecam również nasz wpis jak sprawdzić czyjeś IP. Przykładem może być włączenie usługi telnet, ssh, dodania konta do ftp/hostingu i oczywiście wiele wiele więcej. Nie zapominaj o najważniejszych narzędziach, istnej bazie policyjnej… Facebook, MySpace i Nasza-Klasa. Są to potężne składowiska danych o ofierze. Warto je przejrzeć. Czy wiesz że w ten sposób często możesz odgadnąć pytanie pomocnicze umożliwiające odzyskanie hasło do skrzynki pocztowej bądź innego typu usługi? I to bez ujawniania się! Informacje o pracownikach (jak i osobach prywatnych) możemy uzyskać jeszcze z stron takich jak goldenline.pl, pl.linkedin.com i jigsaw.com.

Ostatnim ciekawym źródłem danych (istne narzędzia wywiadowcze :D) mogą być Google Mapy i Google Street. Możemy przejść się wirtualnie po ulicy ofiary zbierając informacje na jej temat. Może to ułatwić nam atak socjaltechniczny (uwiarygodnienie że znamy osobiście ofiarę (tajemniczy podrywacz :-))). ?

Informacje o rejestratorze domeny możemy znaleźc na stronach typu WHOIS, natomiast informacje o serwerze DNS strony ofiary możemy często uzyskać za pomoca narzędzia nslookup dostępnego zarówno w systemie Windows jak i Linux. Dostępne jest również w sieci narzędzie firece automatyzujący zbieranie informacji o DNS.

Dodatkowo jako ciekawostkę i dopełnienie dodam, że z wielu zdjęć jpeg (nawet z cenzurką zrobioną w programie graficznym) można wydobyć z metatagów EXIF oryginalne zdjęcie (miniaturkę bez cenzurki) a nawet współrzędne z GPS lokalizujące gdzie zdjęcie zostało zrobione. Bądźcie kreatywni! 🙂

Do bardziej namacalnego ataku możemy wykorzystać:

- narzędzie ping (do badania aktywności hostów w sieci)

- narzędzie host – DNS lookup utility 🙂

- narzędzie traceroute (dla windows tracert) do badania ścieżki pakietów (możemy sprawdzić czy ofiara nie jest naszym sąsiadem :D).

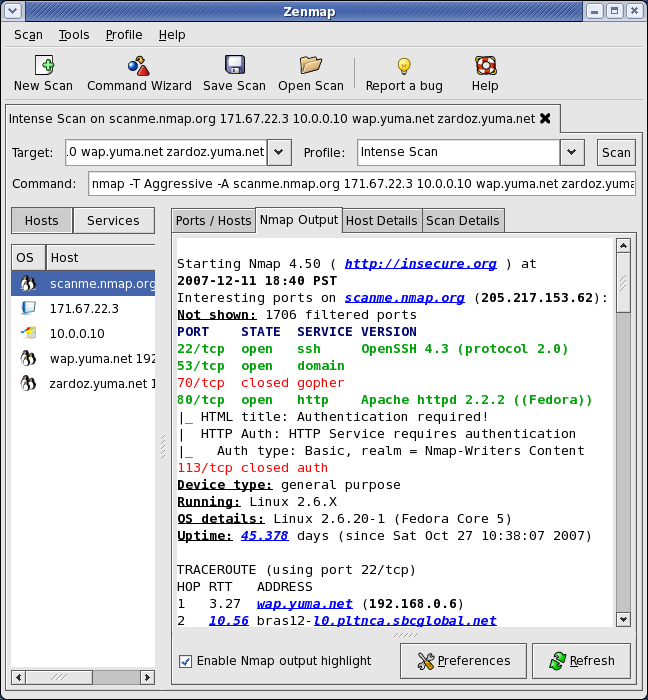

- nmap (network mapper) lub nakładka GUI zenmap do badania uruchomionych usług na serwerze lub komputerze ofiary (szukanie potencjalnych LUK!)

- telnet/netcat – do badania co siedzi na danym porcie

Podsumowanie o zbieraniu informacji

Narzędzi do footprintingu jest tak dużo w sieci i dostępnych do nich manuali, że opisywanie ich tutaj nie ma sensu. Wystarczy poszukać. Wpis miał zarysować tylko pierwszy etap przygotowujący hakera do ataku czyli zbieranie informacji. Należy zdać sobie sprawe że tego typu zbieranie informacji jest nieodzownym elementem hackingu i prowadzenia audytów bezpieczeństwa stron WWW. Na podstawie zebranych informacji warto przeszukać bazy exploitów takie jak 1337day.com w celu znalezienia możliwych obecnie udostępnionych metod ataku. Oczywiście dobry haker sam pisze tego typu oprogramowanie :-). Jeżeli czytasz ten wpis być może zainteresuje Cię poradnik dotyczący skanera portów NMAP. Polub nas również na fanpage HakerEduPL aby być na bieżąco. Pozdrawiamy 🙂