Czym jest skaner portów? Dlaczego nmap? W jednym z naszych poprzednich wpisów, pokazałem narzędzie do skanowania ip w sieci, tym razem będzie to dużo bardziej użyteczne narzędzie – nmap.

Skanowanie portów

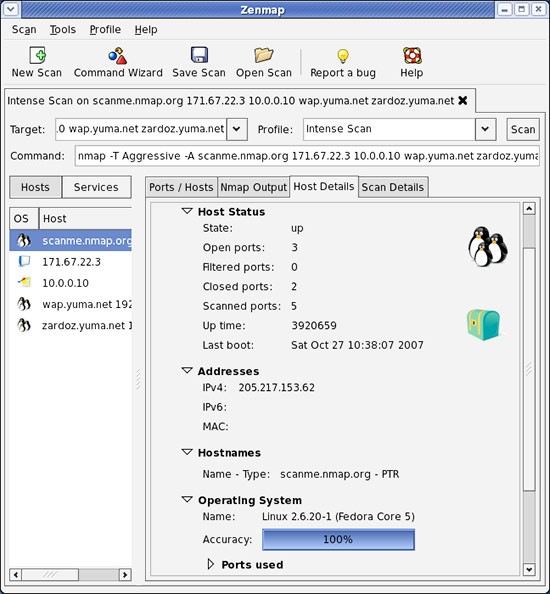

Skanowanie portów prostym językiem mówiąc, jest procesem poszukiwania aktywnych (otwartych) portów w systemie informatycznym ofiary. Obrazując skanowanie portów w codziennym życiu możemy powiedzieć że w ten sam sposób złodziej poszukuje bramy, aby otworzyć nasz piękny dom i okraść go. Jednym z najlepszych darmowych skanerów dostępnych na rynku jest NMAP. Jest to skaner otwartych portów ale i nie tylko, posiada dużo więcej opcji do audytowania bezpieczeństwa systemu komputerowego (idealny dla hakera audytora).

Uruchomienie skanera portów NMAP

nmap <parametr> <cel>

Tak wygląda najczęściej składnia polecenia skanera portów – nmap. Jak uruchomić NMAP? Wystarczy na wirtualnej maszynie uruchomić system Pentoo, wydać odpowiednie polecenie nmap (np: nmap –open google.pl) i gotowe. Jeśli nie wiesz jak uruchomić Pentoo przeanalizuj wcześniejszy wpis na blogu jak włamać się na fb. Przykładowy przebieg skanowania komputera (google.pl :)) jest następujący:

pentoo ~ # nmap --open google.pl Starting Nmap 6.25 ( http://nmap.org ) at 2013-11-09 13:24 UTC Nmap scan report for google.pl (173.194.70.94) Host is up (0.0075s latency). rDNS record for 173.194.70.94: fa-in-f94.1e100.net Not shown: 982 filtered ports PORT STATE SERVICE 25/tcp open smtp 80/tcp open http 81/tcp open hosts2-ns 82/tcp open xfer 110/tcp open pop3 119/tcp open nntp 143/tcp open imap 443/tcp open https 465/tcp open smtps 563/tcp open snews 587/tcp open submission 993/tcp open imaps 995/tcp open pop3s 3128/tcp open squid-http 8008/tcp open http 8080/tcp open http-proxy 8081/tcp open blackice-icecap 8888/tcp open sun-answerbook Nmap done: 1 IP address (1 host up) scanned in 4.50 seconds pentoo ~ #

Powyższy skan pokazuje aktywne porty dla danego adresu IP bądź domeny, możemy z informacji zwrotnych wywnioskować jakie dodatkowe usługi działają na serwerze. Za pomocą innych parametrów programu NMAP, bądź zwykłego programu telnet możemy dowiedzieć się często o dokładnej wersji oprogramowania uruchomionego na danym komputerze/serwerze (szukamy na niego exploita i hack gotowy). NMAP pozwala również na sprawdzenie które komputery w sieci są aktywne

NMAP i co dalej?

Co możemy zrobić z otwartymi portami uzyskanymi za pomocą skanera portów IP? Możemy próbować się włamać do systemu ofiary (niezależnie czy jest to Windows, Linux, Android lub dowolny system korzystający z sieci) zdalnie bez żadnego instalowania jawnie dodatkowego oprogramowania u ofiary. Hack wykonujemy przy użyciu tych otwartych portów (zebranych informacji o usługach). W jaki sposób? Piszemy samemu aplikacje/skrypt wykorzystującą pewną lukę w danej aplikacji (systemie) lub wyszukujemy gotowych (często są dodawane celowe proste błędy programistyczne w kodzie, w celu uniemożliwienia wykorzystania przez script kiddie) tzn. exploitów.

Dlaczego nie opisuje wszystkich poleceń dla skanera portów NMAP? Ponieważ ten akurat skaner portów posiada świetna dokumentacja, w dodatku po polsku znajduję się na oficjalnej stronie narzędzia:

Czym jest exploit?

Exploit – program mający na celu wykorzystanie błędów w oprogramowaniu.

Exploit wykorzystuje występujący w oprogramowaniu błąd programistyczny (np. przepełnienie bufora na stosie lub stercie, czy format string) w celu przejęcia kontroli nad działaniem procesu i wykonania odpowiednio spreparowanego kodu maszynowego (tzw. shellcode), który najczęściej wykonuje wywołanie systemowe uruchamiające powłokę systemową z uprawnieniami programu, w którym wykryto lukę w zabezpieczeniach.

Osoby używające exploitów bez podstawowej wiedzy o mechanizmach ich działania często nazywa się script kiddies.

Źródło: https://pl.wikipedia.org/wiki/Exploit

Jak zdobyć tego typu oprogramowanie? To proste, wystarczy poszukać baz udostępniających informacje o lukach w programach komputerowych takich jak http://1337day.com lub przeanalizowanie stron podobnych do http://www.securityfocus.com/. My korzystaliśmy z security focus. Całkiem fajne narzędzie.

Skaner portów NMAP download Windows i Linux

Skaner portów nmap dostępne jest zarówno dla systemu Windows jak i Linux, słyszałem również o osobach którym udało się uruchomić na zrootowanym Androidzie:

Skanowanie w poszukiwaniu otwartych portów odbywa się na dwa sposoby

- Skanowanie pojedynczego adresu IP w celu detekcji otwartych portów. To tak samo jak złodziej szuka jakiejkolwiek otwartej bramy/okna w danym domu. W odniesieniu do skanowania portów, bramą domu jest adres IP.

- Skanowanie zakresu adresów IP aby znaleźć otwarte porty. Skanowanie zakresu adresów IP można zobrazować, znowu analogia do złodzieja, który poszukuje jakiejkolwiek otwartej bramy na danej dzielnicy. W odniesieniu do skanowania portów, ulica jest zakresem adresów IP NP:

od 127.0.0.1 do 127.0.0.254

Inne ciekawe narzędzia (skaner portów online)

Istnieje również oprogramowanie bazujące na NMAP’ie umożliwiające skanowanie portów wprost z poziomu strony internetowej, przykładowe narzędzie znajduję się na:

- Wpis z 10 przydatnymi komendami do programu NMAP!

- http://pentest-tools.com/discovery-probing/tcp-port-scanner-online-nmap

- http://www.subnetonline.com/pages/network-tools/online-port-scanner.php

- i oczywiście dokumentacja po polsku NMAP http://nmap.org/man/pl/

- Jeżeli już tu jesteś polub nas na Facebooku

Pozdrawiamy! 🙂

No no widzę już zaawansowane poradniki ; )

Oby tak dalej ziom ;P

; DD

Pozdro !!!

to sama teoria bo praktyka jest za rozległa, każda luka inna.

Witam :3

Pisałem już dzisiaj pod jednym z twoich wpisów 🙂 Dzięki za szybko odpowiedź. Mam jeszcze jedno pytanko związane tego wpisu. Będzie jakaś 2 część tego poradniku w której ukażesz jak wykorzystać te otwarte porty ? Albo może polecisz jakaś stronę na której będzie coś więcej na ten temat. Bardzo miło mi się czyta Twoje wpisy, obyś szybko się nie zniechęcił 🙂

Pozdrawiam ^^

FrozeenPL

W skrócie:

-skanujesz porty i patrzysz które są otwarte

-szukasz informacji o programie telnet (jak na dane IP i port się połączyć)

-po połączeniu na dany port być może uzyskasz informacje o danej usłudze (programie który na tym porcie działa) typu (wymyślam) „Apache 2.13.21”.

-Szukasz w sieci informacji o błędach i exploitach na apache w wersji 2.13.21 lub starszej (bo starsze wątpliwe że mają załatany dany błąd) możesz to zrobić na przykład na stronie http://1337day.com/

-Patrzysz w jakim języku programowania jest błąd np: python, c++ i kompilujesz wstawiasz w ustawienia dane typu IP albo port zależnie od exploita i uruchamiasz

Ciężko coś więcej powiedzieć bo luk w oprogramowaniu jest bardzo wiele i każdy exploit się wywołuje inaczej (bo to też program wykorzystujący luke w innym). Ciąłe aktualizacje oprogramowania mają zapobiegać wykorzystaniu exploitów. Prawdziwy crackerzy sami ściągają dane oprogramowanie (wersje) i badają je na różne podatności następnie piszą exploit wykorzystujący je. Polecam Ci też takie narzędzie dla profesjonalnych audytorów http://pl.wikipedia.org/wiki/Metasploit

Kolejny świetny post na tym blogu… Ręce same składają się do oklasków… Oby tak dalej…

Witam!

Chcialem zapytac co w przypadku firewalla, jest jakis skaner ktory pomimo firewalla pokaze otwarte porty, badz jakis sposob na „oszukanie” firewalla?

Pozdrawiam.

Proszę poszukać informacji na temat nmap i skanerów portów pasywnych. Sam NMAP posiada większą ilość parametrów, umożliwiających wykonanie cichszych skanowań.